Pasos para el manejo de un virus informático

Si se realiza un análisis de virus en el ordenador y la exploración localiza un virus que se deslizó dentro y acampó en un archivo en...

Pasos a seguir en una investigación informática forense

Informática forense es una práctica meticulosa. Cuando se sospecha de un delito que implique la electrónica, un investigador forense...

Cómo escanear en busca de virus informáticos

El equipo se compone de miles de archivos y su software antivirus es meticuloso a la hora de examinar todo. Afortunadamente, es bastante...

Cómo proteger su portátil contra el robo

Usted puede proteger su portátil de un robo desastroso de tomar algunas precauciones. Aquí hay algunos consejos útiles y sugerencias...

Cómo bloquear las ventanas en su computadora portátil

Si usted planea dejar su computadora portátil por un momento, Windows tiene un comando de bloqueo único que se puede utilizar para...

Cómo mantener tu portátil seguro al viajar

La seguridad es de suma importancia cuando se viaja con un ordenador portátil. Hardware y software de su ordenador portátil tanto...

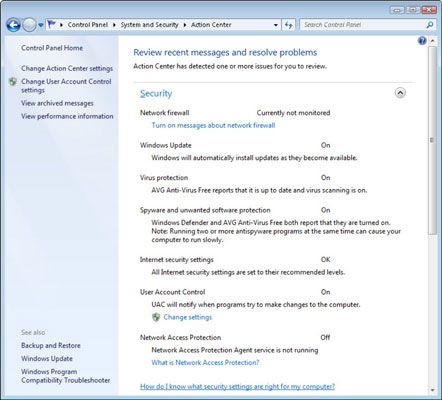

Cómo acceder a las funciones de seguridad de Windows

El tiempo promedio de un ordenador con Windows sin protección pasa en Internet antes de malware controla todo el sistema está a unos 16...

¿Cómo se utiliza la informática forense en casos legales

La ciencia de la informática forense se utiliza cada vez más en casos legales. E-evidencia puede hacer o romper el caso de un fiscal. He...

Cómo malware se encuentra su camino en su ordenador

Hay un montón de programas para proteger su equipo contra el malware, pero primera línea de protección es saber cómo el malware se...

Hackear para dummies

Como profesional de seguridad de la información, su caja de herramientas es el elemento más crítico que puede poseer - aparte de la...

Guía del hacker ético a las herramientas y recursos

Manténgase al día con las últimas y más éticas herramientas y recursos de hacking. Finesse sus habilidades de hacking ético al...

Herramientas de hacking ético que no puede vivir sin

Como profesional de seguridad de la información, su caja de herramientas es el elemento más crítico que puede poseer - aparte de la...

Configuración del software antivirus

Correctamente la configuración de su software antivirus ahora puede hacer su vida más fácil y menos estresante en la línea. Para...

Puertos comúnmente hackeados

Puertos comunes, tales como el puerto TCP 80 (HTTP), pueden ser bloqueados - pero otros puertos pueden pasarse por alto y ser vulnerable a...

Debilidades de seguridad comunes que se dirigen a los hackers

Profesionales de la seguridad de información deben saber las debilidades comunes de seguridad que los hackers y usuarios maliciosos primer...

Informática forense para los maniquíes

Si está trabajando en informática forense, sabiendo dónde buscar pruebas electrónicas es fundamental. Un investigador forense busca...