Obtener información de un hackeo ético de los puertos abiertos

Como un hacker ético, debe recoger la mayor cantidad de información posible después de escanear sus sistemas. Determinar lo que se ejecuta en sus puertos abiertos. A menudo se puede identificar la siguiente información:

Protocolos en uso, tales como IP, IPX y NetBIOS

Servicios que se ejecutan en los hosts, como el correo electrónico, servidores web, bases de datos y aplicaciones

Servicios de acceso remoto disponibles, como el Protocolo de escritorio remoto (RDP), Virtual Network Computing (VNC) y Secure Shell (SSH)

Servicios de red privada virtual (VPN), como PPTP, SSL e IPsec

Se requiere autenticación para recursos compartidos de red

Usted puede buscar la siguiente muestra de puertos abiertos (el programa de la red de exploración informa de estos como accesibles o abierto):

Ping (ICMP eco) responde, mostrando que el tráfico ICMP se permite hacia y desde el anfitrión

El puerto TCP 21, demostrando que FTP está ejecutando

El puerto TCP 23, lo que demuestra que se está ejecutando telnet

Los puertos TCP 25 o 465 (SMTP y SMPTS), 110 o 995 (POP3 y POP3S), o 143 o 993 (IMAP y IMAPS), que muestran que se está ejecutando un servidor de correo electrónico

El puerto TCP / UDP 53, lo que demuestra que se está ejecutando un servidor DNS

Los puertos TCP 80, 443 y 8080, que muestran que un servidor web o un servidor proxy web se está ejecutando

Puertos TCP / UDP 135, 137, 138, 139 y, especialmente, 445, que muestran que un host de Windows sin protección está ejecutando

Miles de puertos pueden estar abiertos - 65.534 cada una para TCP y UDP, para ser exactos. Una lista continuamente actualizada de todos los números de puerto conocidos (puertos 0-1023) y números de puerto registrados (puertos 1024-49151), con sus protocolos y servicios asociados, se encuentra en iana.org/assignments/service-names-port- números / servicio-names-puerto-numbers.txt. También puede realizar una búsqueda de número-puerto en cotse.com/cgi-bin/port.cgi.

Si un servicio no responde en un puerto TCP o UDP, eso no significa que no se está ejecutando. Puede que tenga que cavar más para averiguarlo.

Si detecta un servidor web que se ejecuta en el sistema que se prueba, se puede comprobar la versión del software mediante el uso de uno de los métodos siguientes:

Escriba el nombre del sitio seguido por una página que sabes que no existe, como your_domain.com/1234.html. Muchos servidores Web devuelven una página de error que muestra información de la versión detallada.

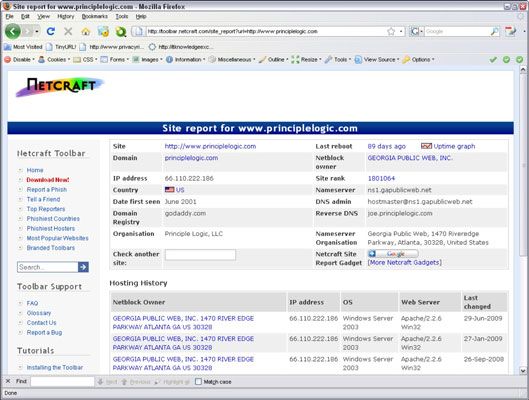

Utilice Netcraft de Lo que ese sitio se ejecuta? utilidad de búsqueda, que se conecta a su servidor de Internet y muestra la versión del servidor web y sistema operativo.

Usted puede cavar más profundo para obtener información más específica sobre sus anfitriones:

NMapWin puede determinar la versión del sistema operativo del sistema.

Una utilidad de enumeración (como DumpSec) puede extraer los usuarios, grupos y permisos de archivos y compartir directamente desde Windows.

Muchos sistemas devuelven información bandera útil cuando se conecta a un servicio o aplicación que se ejecuta en un puerto. Por ejemplo, si haces telnet a un servidor de correo electrónico en el puerto 25 introduciendo telnet mail.your_domain.com 25 en un símbolo del sistema, puede ver algo como esto:

220 mail.your_domain.com ESMTP all_the_version_info_you_need_to_hack Ready

La mayoría de los servidores de correo electrónico devuelven información detallada, como la versión y el Service Pack actual instalada. Una vez que tenga esta información, usted (y los chicos malos) puede determinar las vulnerabilidades del sistema.

Una herramienta de la cuota-buscador, como el incorporado en GFI LANguard, puede encontrar recursos compartidos de Windows abiertos.

Un e-mail a una dirección no válida podría regresar con información detallada encabezado de correo electrónico. Un mensaje rebotado menudo revela información que puede ser usado en su contra, incluidas las direcciones IP internas y versiones de software. En algunos sistemas Windows, puede utilizar esta información para establecer conexiones autenticadas ya veces incluso las unidades de mapa.