Cómo detectar y protegerse contra las vulnerabilidades de seguridad de Linux

Usted debe escanear sus sistemas basados en Linux para evitar cortes y recopilar información tanto del exterior (si el sistema es un anfitrión de acceso público) y dentro de su red. De esa manera, se puede ver lo que los chicos malos ver desde ambas direcciones.

Sistema de barrido

Servicios Linux - llamadas demonios - son los programas que se ejecutan en un sistema y sirven a diversos servicios y aplicaciones para los usuarios.

Servicios de Internet, como el servidor web Apache (httpd), telnet (telnetd) y FTP (ftpd), suelen dar demasiada información sobre el sistema, incluidas las versiones de software, las direcciones IP internas, y nombres de usuario. Esta información puede permitir a los hackers para explotar una debilidad conocida en el sistema.

TCP y UDP pequeños servicios, tales como eco, durante el día, y chargen, a menudo activada por defecto y no es necesario ser.

Las vulnerabilidades inherentes a sus sistemas Linux dependen de lo que se están ejecutando los servicios. Puede realizar escaneos de puertos básicos para recopilar información sobre lo que está funcionando.

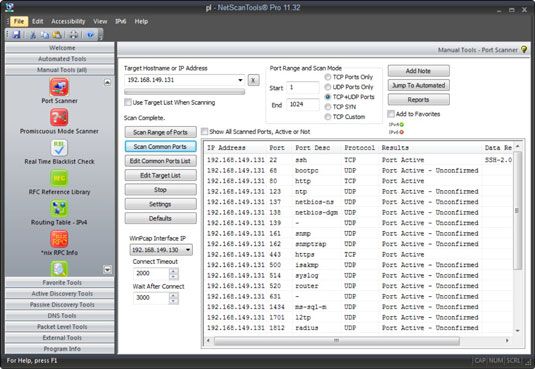

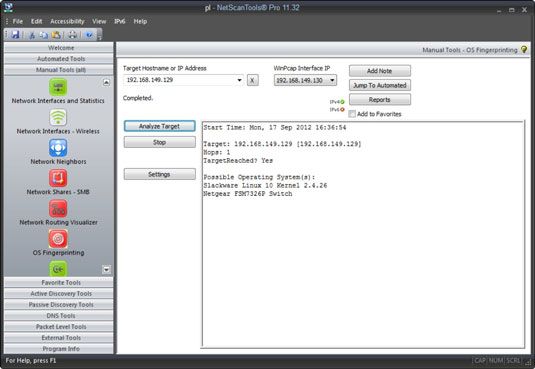

Los NetScanTools resultados Pro muestran muchos servicios potencialmente vulnerables en el sistema Linux, incluyendo los servicios confirmados de SSH, HTTP y HTTPS.

Además de NetScanTools Pro, puede ejecutar otro escáner, como LanGuard, contra el sistema para tratar de reunir más información, incluyendo las siguientes:

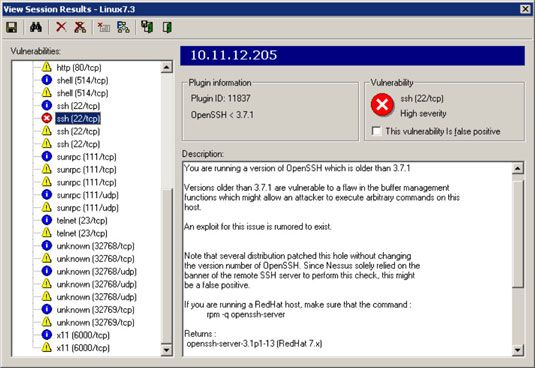

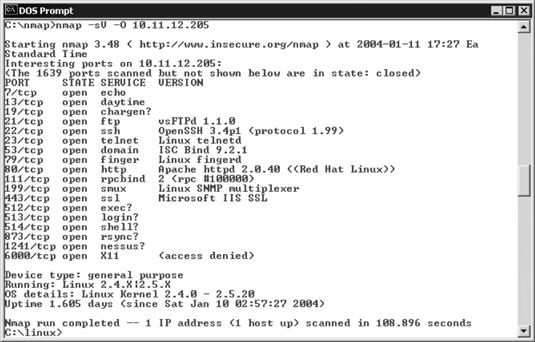

Una versión vulnerable de OpenSSH (la versión de código abierto de SSH) devuelto por Nessus

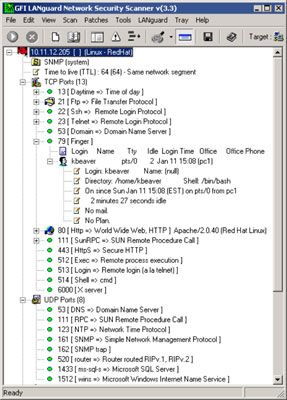

La información de servicio dedo devuelto por escáner de seguridad de red LanGuard

LanGuard también determinó que el servidor se está ejecutando rlogin y rexec, Berkeley Software Distribution (BSD) r-servicios. Esta información puede ser útil cuando te encuentras con puertos abiertos desconocidas.

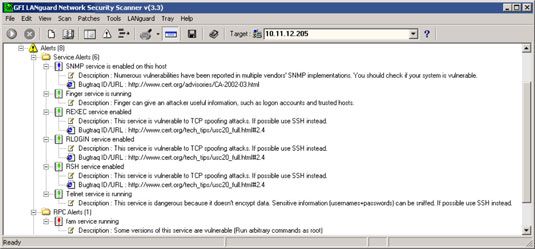

Observe que LanGuard señala vulnerabilidades específicas asociadas con algunos de estos servicios, junto con una recomendación de usar SSH como una alternativa.

Usted puede ir un paso más allá y descubrir la distribución exacta y la versión del kernel ejecutando un escaneo de huellas digitales OS con el comando Nmap nmap -O sV.

El NetScanTools Pro basado en Windows también tiene la capacidad para determinar la versión de Linux que se está ejecutando.

Medidas contra la exploración del sistema

Aunque no se puede evitar por completo análisis del sistema, todavía puede poner en práctica las siguientes medidas para mantener a los chicos malos de espigar demasiada información sobre sus sistemas:

Proteger los sistemas, ya sea con

Un servidor de seguridad, como de iptables que está incorporado en el sistema operativo

Una aplicación de prevención de intrusiones basado en host, como PortSentry y SNARE

Desactivar los servicios que usted no necesita, incluyendo RPC, HTTP, FTP, Telnet, y los pequeños servicios de UDP y TCP - cualquier cosa para la que no tiene una verdadera necesidad de negocio. Esto mantiene los servicios de aparecer en un escaneo de puertos, lo que da un atacante menos información - y presumiblemente menos incentivos - a irrumpir en su sistema.

Asegúrese de que la última versión del software y los parches son cargados para reducir la posibilidad de la explotación si un atacante determina cuáles son los servicios que se está ejecutando.