Impedir la piratería de la red con los escáneres de puertos

Un escáner de puertos impide hacks mostrándole qué es qué en su red mediante el escaneo de la red para ver lo que está vivo y trabajando. Escáneres de puertos ofrecen vistas básicas de cómo se presenta la red. Ellos pueden ayudar a identificar los ejércitos no autorizadas o las aplicaciones y los errores de configuración de host de red que pueden causar vulnerabilidades de seguridad graves.

Conteúdo

El truco para la evaluación de la seguridad de su red global es interpretar los resultados que obtiene de un escaneo de puertos. Usted puede obtener falsos positivos en los puertos abiertos, y puede que tenga que cavar más profundo. Por ejemplo, User Datagram Protocol (UDP) scans son menos fiables que (TCP) escaneos Transmission Control Protocol y con frecuencia producen falsos positivos debido a que muchas aplicaciones no saben cómo responder a las peticiones UDP entrantes al azar.

Un escáner rica en características tales como QualysGuard menudo puede identificar los puertos y ver qué está funcionando en un solo paso.

Un principio importante a recordar es que usted necesita para escanear algo más que los ejércitos importantes. También, realizar las mismas pruebas con diferentes utilidades para ver si obtiene resultados diferentes. Si los resultados no coinciden después de ejecutar las pruebas utilizando diferentes herramientas, es posible que desee explorar la cuestión.

Si es posible, debe analizar todos los 65.534 puertos TCP en cada host de la red de que el escáner se encuentra. Si usted encuentra los puertos cuestionables, busque la documentación que la aplicación es conocida y autorizada. No es una mala idea para escanear todos los 65.534 puertos UDP también.

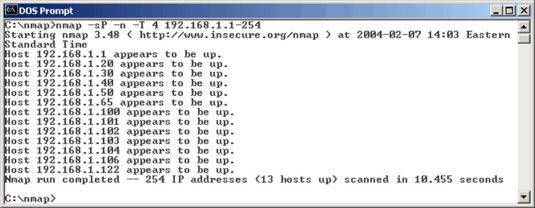

Ping barrer

Un barrido de ping de todas las subredes de la red y los ejércitos es una buena manera de averiguar qué hosts están vivos y coleando en la red. LA barrido de ping es cuando usted ping a un rango de direcciones utilizando (ICMP) paquetes de protocolo de mensajes de control de Internet.

Existen docenas de Nmap opciones de línea de comandos, que puede ser abrumador cuando desea que sólo una exploración básica. No obstante, puede introducir nmap en la línea de comandos para ver todas las opciones disponibles.

Las siguientes opciones de línea de comandos se pueden utilizar para un barrido de ping Nmap:

-sP dice Nmap para realizar una exploración de ping.

-n le dice a Nmap no realizar la resolución de nombres.

-T 4 le dice a Nmap para realizar una exploración agresiva (más rápido).

192.168.1.1-254 dice Nmap escanear toda la subred 192.168.1.x.

El uso de herramientas de escaneo de puertos

La mayoría de los exploradores de puertos operan en tres pasos:

El escáner de puertos envía peticiones TCP SYN al host o rango de los ejércitos lo ajusta a escanear.

Algunos escáneres de puertos realizan de ping barre para determinar qué hosts están disponibles antes de iniciar los análisis de puertos TCP.

El escáner de puertos espera respuestas de los ordenadores disponibles.

El escáner de puertos sondea estos ordenadores disponibles para un máximo de 65.534 posibles puertos TCP y UDP - en base a qué puertos se lo dices a escanear - para ver cuáles tienen los servicios disponibles en ellos.

Los escaneos de puertos proporcionan la siguiente información acerca de los anfitriones en vivo de la red:

Los hosts que están activos y se puede llegar a través de la red

Las direcciones de red de los ordenadores encontrados

Servicios o aplicaciones que los anfitriones puede ser corriendo

Después de realizar un barrido genérica de la red, se puede profundizar en huéspedes específicos que encuentre.

Nmap

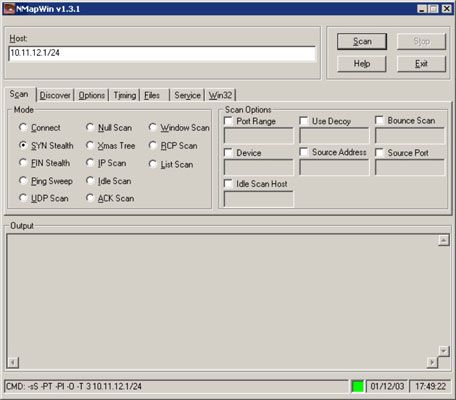

Después de tener una idea general de lo que se dispone de los ejércitos y qué puertos están abiertos, se pueden realizar análisis más elegantes para verificar que los puertos son en realidad abierta y no devolver un falso positivo. Nmap le permite ejecutar las siguientes exploraciones adicionales:

Conectar: Esta exploración básica TCP busca cualquier puertos TCP abiertos en el host. Puede utilizar esta exploración para ver qué está funcionando y determinar si los sistemas de prevención de intrusiones (IPS), cortafuegos, u otros dispositivos de registro de registro de las conexiones.

Escaneo UDP: Esta exploración UDP básica busca cualquier puertos UDP abiertos en el host. Puede utilizar esta exploración para ver qué está funcionando y determinar si las IPS, cortafuegos, u otros dispositivos de registro de registro de las conexiones.

SYN Sigilo: Esta exploración crea una conexión TCP entreabierta con el anfitrión, posiblemente evadir los sistemas de IPS y la explotación forestal. Esta es una buena exploración para las pruebas de las IPS, firewalls y otros dispositivos de registro.

FIN Sigilo, Árbol de Navidad, y la nula: Estos análisis permiten mezclar las cosas mediante el envío de paquetes extrañamente formados a sus máquinas de la red para que pueda ver cómo responden. Estas exploraciones cambian alrededor de las banderas en las cabeceras TCP de cada paquete, lo que le permite probar cómo cada host los maneja señalar implementaciones TCP / IP débiles, así como parches que pueden necesitar para ser aplicado.

Usted puede crear su propio ataque DoS y aplicaciones potencialmente choque o sistemas completos. Desafortunadamente, si usted tiene un host con una pila TCP / IP débil, no hay buena manera de evitar que su exploración de la creación de un ataque DoS. Para ayudar a reducir la posibilidad de que esto, disminuya las opciones de sincronización de Nmap al ejecutar sus exploraciones.

Si eres un fan de la línea de comandos, se muestran los parámetros de línea de comandos que se muestran en la esquina inferior izquierda de la pantalla NMapWin. Esto ayuda cuando usted sabe lo que quiere hacer y la ayuda de línea de comandos no es suficiente.

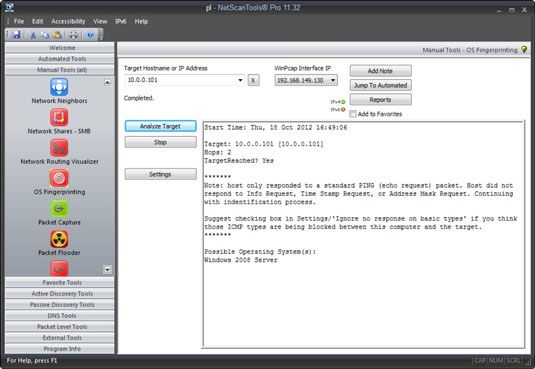

NetScanTools Pro

NetScanTools Pro es una muy agradable todo-en-uno la herramienta comercial para la recopilación de información general de la red, tales como el número de direcciones únicas IP, nombres NetBIOS y direcciones MAC. También tiene una característica interesante que le permite tomar las huellas dactilares de los sistemas operativos de los distintos ejércitos.

Contramedidas contra de ping barrer y escaneo de puertos

Habilitar sólo el tráfico que usted necesita para acceder a los hosts internos - de preferencia lo más lejos posible de los anfitriones que está tratando de proteger - y negar todo lo demás. Esto va para los puertos estándar, como TCP 80 para HTTP y ICMP para solicitudes de ping.

Configure los cortafuegos para buscar un comportamiento potencialmente malicioso en el tiempo y tener reglas en lugar de cortar los ataques si se alcanza un cierto umbral, como 10 escaneos de puertos en un 100 de ping consecutiva (ICMP) solicitudes de minutos.

La mayoría de los cortafuegos y las IPS pueden detectar tales escaneo y córtala en tiempo real.