Evaluar vulnerabilidades con hacks éticos

Si encontrar agujeros de seguridad potenciales, el siguiente paso es confirmar si son vulnerabilidades en su sistema o red. Antes de probar, realizar alguna búsqueda manual. Usted puede investigar a través de mensajes de hackers, sitios web y bases de datos de vulnerabilidad, como las siguientes:

Vulnerabilidades y Exposiciones Comunes

US-CERT Vulnerabilidad Notas Base de datos

Base de datos NIST Nacional de Vulnerabilidad

Estas vulnerabilidades conocidas Lista sitios - al menos los clasificados formalmente queridos. Usted ve que muchas otras vulnerabilidades son más de carácter genérico y no se pueden clasificar fácilmente. Si usted no puede encontrar una vulnerabilidad documentada en uno de estos sitios, buscar el sitio del fabricante. Este sitio contiene la lista de consenso SANS Top 20 vulnerabilidades, que se compila y actualiza la organización SANS.

Si usted no quiere investigar sus posibles vulnerabilidades y puede entrar de lleno en las pruebas, usted tiene un par de opciones:

Evaluación Manual: Puede evaluar las vulnerabilidades potenciales mediante la conexión a los puertos que están exponiendo el servicio o aplicación y hurgando en estos puertos. Debe evaluar manualmente ciertos sistemas (tales como aplicaciones web). Los informes de vulnerabilidad en las bases de datos anteriores a menudo revelan cómo hacer esto - al menos en general. Si usted tiene un montón de tiempo libre, la realización de estas pruebas manualmente podría funcionar para usted.

Evaluación automatizada: Evaluaciones manuales son una gran manera de aprender, pero la gente por lo general no tienen el tiempo para la mayoría de los pasos manuales.

Muchos grandes herramientas de evaluación de la vulnerabilidad a prueba de fallas en plataformas específicas (como Windows y UNIX) y los tipos de redes (ya sea por cable o inalámbrica). Ponen a prueba de vulnerabilidades del sistema específicos y algunos se centran específicamente en la lista SANS Top 20 y el Open Project Web Application Security.

Las versiones de estas herramientas pueden mapear la lógica de negocio dentro de una web aplicación- otros puede ayudar a los desarrolladores de software a prueba de fallas de código. El inconveniente de estas herramientas es que se encuentran solamente vulnerabilidades- individuo que a menudo no se correlacionan vulnerabilidades a través de una red completa. Sin embargo, la llegada de la información y gestión de eventos de seguridad (SIEM) y sistemas de gestión de vulnerabilidad está permitiendo que estas herramientas para correlacionar estas vulnerabilidades.

A favoritos herramientas de hacking ético es un escáner de vulnerabilidad denominada QualysGuard por Qualys. Es a la vez una herramienta de escáner de puertos y evaluación de la vulnerabilidad, y ofrece una gran cantidad de ayuda para la gestión de la vulnerabilidad.

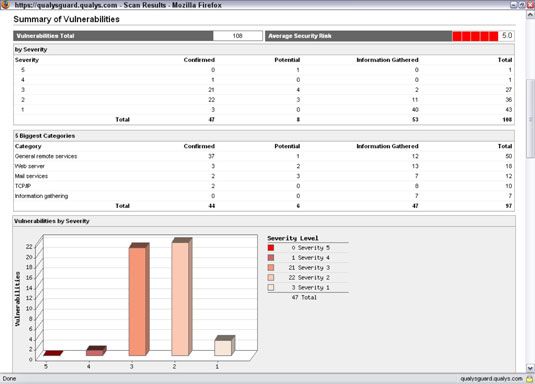

QualysGuard es una herramienta basada en la nube por lo que simplemente navegar por el sitio web de Qualys, ingrese a su cuenta, e introducir la dirección IP de los sistemas que desea probar. Qualys también tiene un aparato que se puede instalar en la red que le permite escanear los sistemas internos. Sólo tiene que programar la evaluación, y luego el sistema ejecuta las pruebas y genera excelentes informes, como los siguientes:

Un informe ejecutivo que contiene la información general de los resultados de la exploración.

Un informe técnico de las explicaciones detalladas de las vulnerabilidades y contramedidas específicas.

Al igual que con la mayoría de las buenas herramientas de seguridad, que paga por QualysGuard. No es el menos herramienta caro, pero se obtiene lo que se paga, en especial cuando se trata de otras personas que toman en serio si se requiere el cumplimiento de PCI DSS de su negocio.

Con QualysGuard, usted compra un bloque de exploraciones en función del número de exploraciones se ejecutan. Una alternativa a QualysGuard que muchas personas juran por es NeXpose de Rapid7, que pasa a tener una versión gratuita (Community Edition) para escanear hasta 32 hosts.

La evaluación de vulnerabilidades con una herramienta como QualysGuard requiere experiencia de seguimiento. Usted no puede confiar en los resultados del análisis por sí solos. Usted debe validar las vulnerabilidades del informe. Estudiar los informes de basar sus recomendaciones sobre el contexto y la criticidad de los sistemas probados.