Cómo minimizar los riesgos de piratería relacionados con el almacenamiento

Los hackers están llevando a cabo un número creciente de hacks relacionados con el almacenamiento. Los hackers utilizan varios vectores y herramientas de ataque para entrar en el entorno de almacenamiento. Por lo tanto, es necesario conocer las técnicas y herramientas de bricolaje y los utilizan para probar su propio entorno de almacenamiento.

Conteúdo

Hay un montón de ideas falsas y mitos relacionados con la seguridad de los sistemas de almacenamiento tales como Fibre Channel y de área de almacenamiento iSCSI Redes (SAN), CIFS y NFS Red basada en almacenamiento conectado a sistemas (NAS), y así sucesivamente. Muchos administradores de red y almacenamiento creen que " cifrado o RAID es igual a la seguridad de almacenamiento, " " Un atacante externo no puede llegar a nuestro entorno de almacenamiento, " o " de Seguridad se maneja en otro lugar ". Estas son todas las creencias muy peligrosas.

Prácticamente todas las empresas tienen algún tipo de información sensible carcasa de almacenamiento en red que no pueda permitirse perder. Es por eso que es muy importante incluir tanto de almacenamiento en red (sistemas SAN y NAS) y recursos compartidos de archivos tradicionales en el ámbito de su hacking ético.

Herramientas para poner a prueba la seguridad de almacenamiento

Estas son algunas de las herramientas de seguridad de almacenamiento de pruebas:

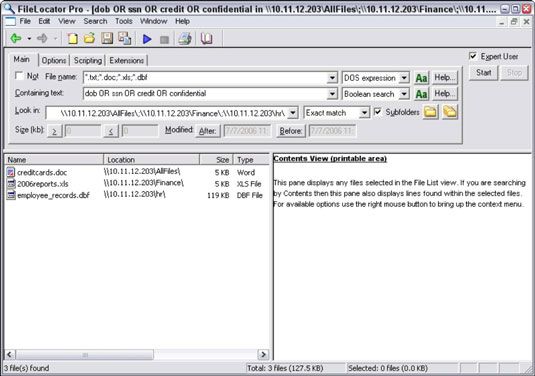

FileLocator Pro y Identity Finder para la búsqueda de información sensible en archivos no estructurados

LanGuard para la búsqueda de recursos compartidos abiertos y sin protección

QualysGuard para la realización de análisis de vulnerabilidades en profundidad

nmap para la exploración de puertos para encontrar anfitriones de almacenamiento en directo

Los sistemas de almacenamiento en la red

Para buscar vulnerabilidades relacionadas con el almacenamiento, lo que tienes que averiguar qué información es dónde. La mejor manera de conseguir la rodadura es utilizar un escáner de puertos y, a ser posible, un escáner de vulnerabilidades todo-en-uno, como QualysGuard o LanGuard.

Además, dado que muchos servidores de almacenamiento tienen los servidores web incorporados, puede utilizar herramientas tales como Acunetix Web Vulnerability Scanner y WebInspect para descubrir defectos basados en la web. Puede utilizar estos escáneres de vulnerabilidad para obtener una buena visión de las áreas que necesitan mayor inspección, como la autenticación débil, DNS contaminación nombre de servidor, sistemas operativos sin parches, servidores web sin protección, y así sucesivamente.

Una vulnerabilidad de almacenamiento comúnmente se pasa por alto es que muchos sistemas de almacenamiento se puede acceder tanto desde la zona (DMZ) segmento de-militarizado y el segmento (s) de la red interna. Esta vulnerabilidad plantea riesgos a ambos lados de la red. Asegúrese de evaluar de forma manual si se puede llegar a la zona desmilitarizada de la red interna y viceversa.

También puede realizar exploraciones básicas permisos de archivos y compartir junto con una herramienta de búsqueda de texto para descubrir información sensible que todos en la red no debe tener acceso.

Erradicar texto sensible en archivos de red

Una prueba autenticada importante para ejecutarse en los sistemas de almacenamiento es para buscar información sensible almacenada en los archivos de texto de fácil acceso. Es tan simple como usar una utilidad de búsqueda de texto, como FileLocator Pro o Búsqueda de archivos eficaz. Alternativamente, puede utilizar el Explorador de Windows para buscar la información sensible, pero es lento.

Tú serás asombrado a lo que te encuentras almacenado de forma insegura en los escritorios de los usuarios de Windows, servidor comparte, y más, como por ejemplo

Los registros de salud de los empleados

Números de tarjetas de crédito de los clientes

Informes financieros corporativos

Dicha información sensible no sólo debe ser protegido por las buenas prácticas empresariales, pero también se rige por el estado, federales y regulaciones internacionales.

Haz tus búsquedas de texto sensibles mientras está conectado al sistema local o de dominio como un usuario normal - no como un administrador. Esto le dará una mejor visión de los usuarios regulares que tienen acceso no autorizado a los archivos confidenciales y las acciones que usted pensó que fuera de otra manera segura. Cuando se utiliza una herramienta básica de búsqueda de texto, como FileLocator Pro, busque las siguientes cadenas de texto:

Fecha de nacimiento (por fecha de nacimiento)

SSN (para los números de Seguro Social)

Licencia (para información de la licencia de conducir)

Crédito o CCV (para números de tarjetas de crédito)

Las posibilidades de la exposición de información se endless- acaba de empezar con lo básico y sólo mirar en los archivos no binarios que sabe que tienen texto en ellos. Limitar su búsqueda a estos archivos de texto le ahorrará un montón de tiempo!

.TXT

.doctor y .docx

.dbf

.db

.rtf

.xls y .xlsx

Tenga en cuenta los archivos que se encuentran en diferentes ubicaciones en el servidor.

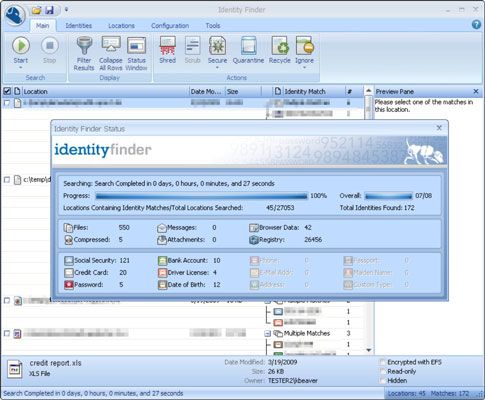

Para acelerar el proceso, puede utilizar Identity Finder, una herramienta realmente aseado diseñado con el propósito de dispositivos de almacenamiento de exploración de información sensible, de identificación personal. También puede buscar dentro de archivos binarios, tales como archivos PDF.

Identity Finder tiene una edición Enterprise que puede utilizar para buscar sistemas de red e incluso bases de datos para obtener información sensible.

Para una segunda ronda de pruebas, puede realizar sus búsquedas iniciado sesión como administrador. Usted es probable encontrar una gran cantidad de información sensible esparcidos. Parece inútil al embargo de primera, esto puede resaltar la información sensible almacenada en lugares que no debería ser o que el administrador de la red no debe tener acceso.

Las pruebas son altamente dependientes de tiempo, la búsqueda de las palabras clave adecuadas, y mirando a los sistemas adecuados en la red. Es probable que no erradicar a cada bit de información sensible, pero este esfuerzo va a mostrar que ciertos problemas, que le ayudará a justificar la necesidad de fuertes controles de acceso y mejores de TI y gestión de seguridad de procesos.

Las mejores prácticas para minimizar los riesgos de seguridad de almacenamiento

Al igual que la seguridad de base de datos, la seguridad de almacenamiento no es cirugía cerebral. Mantener los sistemas de almacenamiento seguro también es simple si hace lo siguiente:

Compruebe los sistemas operativos subyacentes para las vulnerabilidades de seguridad.

Asegúrese de que su almacenamiento en red (sistemas SAN y NAS) cae dentro del ámbito de aplicación de parches y el endurecimiento del sistema.

Exigir contraseñas seguras en cada interfaz de gestión de almacenamiento.

Usar los permisos de archivos y compartir apropiadas para mantener los ojos curiosos de distancia.

Eduque a sus usuarios sobre dónde almacenar información confidencial y los riesgos de mal manejo de la misma.

De-identificar los datos sensibles de producción antes de que sea utilizado en el desarrollo o de control de calidad. Hay herramientas hechas para este propósito específico.

Utilice un firewall de red, tales como los disponibles de Fortinet o SonicWALL para garantizar que sólo las personas y sistemas que necesitan para acceder a su entorno de almacenamiento puede hacerlo y nada más.