Cómo minimizar las vulnerabilidades de bases de datos para evitar ser atacado

Sistemas de bases de datos, como Microsoft SQL Server, MySQL y Oracle, han acechaba detrás de las escenas, pero su valor y sus vulnerabilidades finalmente han llegado a la vanguardia. Sí, incluso el poderoso Oracle que una vez que se decía ser unhackable es susceptible de hazañas similares a los de su competencia. Con la gran cantidad de requisitos normativos que rigen la seguridad de base de datos, casi ninguna empresa puede esconderse de los riesgos que se encuentran dentro.

Conteúdo

Herramientas para detectar riesgos de hacking base de datos

Como con la tecnología inalámbrica, sistemas operativos, etc., necesita buenas herramientas si usted va a encontrar los problemas de seguridad de base de datos que cuentan. Las siguientes son algunas de las herramientas de seguridad de base de datos de prueba:

Advanced SQL Password Recovery para el craqueo de contraseñas de Microsoft SQL Server

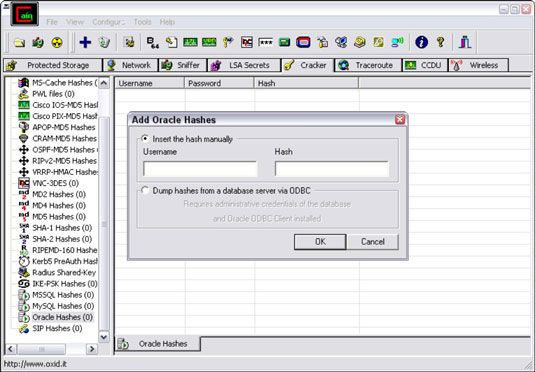

Caín Abel para el craqueo de los hashes de contraseñas de base de datos

QualysGuard para la realización de análisis de vulnerabilidades en profundidad

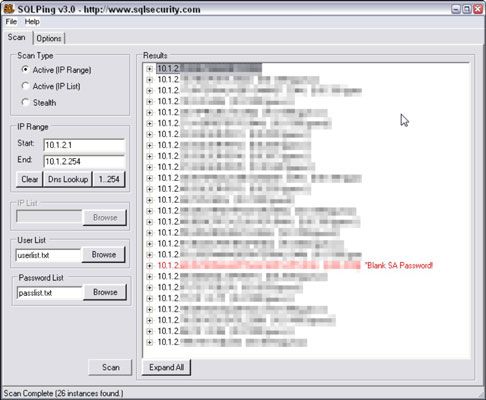

SQLPing3 para la localización de Servidores Microsoft SQL Server en la red, la comprobación de sa en blanco (la cuenta de administrador del sistema de SQL Server predeterminada) contraseñas, y la realización de ataques de descifrado de contraseñas de diccionario

También puede utilizar explotar herramientas, como Metasploit, para su prueba de base de datos.

Encuentra las bases de datos en la red

El primer paso en el descubrimiento de vulnerabilidades de bases de datos es averiguar dónde se encuentren en la red. Suena divertido, pero muchos administradores de red ni siquiera son conscientes de las diversas bases de datos que se ejecutan en sus entornos. Esto es especialmente cierto para el software libre de la base de datos de SQL Server Express que cualquiera puede descargar y ejecutar en un sistema de estación de trabajo o de prueba.

Utilizando los datos sensibles en las áreas no controladas de desarrollo y control de calidad (QA) es una violación de datos que espera para suceder.

La mejor herramienta para descubrir los sistemas de Microsoft SQL Server es SQLPing3.

SQLPing3 puede descubrir instancias de SQL Server escondido detrás de los cortafuegos personales y más - una característica anteriormente sólo disponible en la aplicación hermana SQLRecon de SQLPing2.

Si usted tiene Oracle en su entorno, Pete Finnigan tiene una gran lista de herramientas de seguridad de Oracle centrados en petefinnigan.com/tools.htm que puede realizar funciones similares a SQLPing3.

Descifrar contraseñas de bases de datos

SQLPing3 también sirve como un buen SQL Server programa de violación de contraseñas basado en diccionarios. Comprueba si contraseñas sa en blanco de forma predeterminada. Otra herramienta gratuita para el craqueo de SQL Server, MySQL y Oracle hashes de contraseñas es Caín Abel.

El comercial de productos Elcomsoft Distributed Password Recovery también puede romper Oracle hashes de contraseñas.

Si tiene acceso a SQL Server master.mdf archivos, puede utilizar Advanced SQL Password Recovery de Elcomsoft para recuperar contraseñas de base de datos inmediatamente.

Usted puede tropezar con algunas heredadas de Microsoft Access archivos de bases de datos que están protegidos por contraseña también. No se preocupe: La herramienta Advanced Office Password Recovery puede obtener directamente.

Como se puede imaginar, estas herramientas de descifrado de contraseñas son una gran manera de demostrar el más básico de los puntos débiles en la seguridad de su base de datos. Una de las mejores maneras de ir sobre que demuestra que hay un problema es el uso de Microsoft SQL Server 2008 Management Studio Express para conectarse a los sistemas de bases de datos ahora tiene las contraseñas de y configurar cuentas de puerta trasera o navegar alrededor para ver lo que está disponible.

En prácticamente todos los sistemas SQL Server sin protección, no hay información financiera o de cuidado de la salud personal privada disponible para la toma.

Bases de datos de escaneo de vulnerabilidades

Al igual que con los sistemas operativos y las aplicaciones web, algunas vulnerabilidades específicas de bases de datos pueden tener sus raíces a cabo sólo mediante el uso de las herramientas adecuadas. Puede utilizar QualysGuard encontrar temas como

Desbordamientos de búfer

Escaladas de privilegios

Contraseña hashes accesible a través de defecto / cuentas no protegidas

Métodos de autenticación débiles habilitadas

Oyente base de datos los archivos de registro que se puede cambiar de nombre sin autenticación

Un buen escáner de vulnerabilidades todo en una base de datos comercial para la realización de controles de base de datos en profundidad - incluyendo auditorías derechos de usuario en SQL Server, Oracle, etc. - es AppDetectivePro. AppDetectivePro puede ser una buena adición a la seguridad de su herramienta de prueba arsenal si se puede justificar la inversión.

Muchas vulnerabilidades pueden ser probados desde la perspectiva tanto de una persona ajena no autenticado, así como la perspectiva de un insider de confianza. Por ejemplo, puede utilizar la cuenta del sistema para Oracle para iniciar sesión, enumerar, y escanear el sistema (algo que QualysGuard apoya).