Contramedidas para ataques de hackers de la red inalámbrica

Varios hacks maliciosos - incluyendo ataques DoS - pueden llevarse a cabo en contra de su WLAN. Esto incluye forzar APs para revelar sus SSID durante el proceso de ser disociado de la red y volver a unir. Además, los hackers pueden atascar literalmente la señal de RF de un AP - especialmente en los sistemas 802.11by 802.11g - y obligar a los clientes inalámbricos para volver a asociar a un punto de acceso ilícito pasar por la víctima AP.

Los hackers pueden crear man-in-the-middle ataques por maliciosamente utilizando herramientas como ESSID-jack y el mono-jack y pueden inundar la red con miles de paquetes por segundo mediante el uso de las herramientas de paquetes generación prima Nping o NetScanTools Pro - suficiente para llevar la red a sus rodillas. Incluso más que con las redes de cable, este tipo de ataque DoS es muy difícil evitar en redes WLAN.

Puede llevar a cabo varios ataques contra su WLAN. Las contramedidas asociados ayudan a proteger su red contra estas vulnerabilidades, así como de los ataques maliciosos mencionados anteriormente. Al probar la seguridad de WLAN, mirar hacia fuera para las siguientes debilidades:

Tráfico inalámbrico sin cifrar

WEP débil y claves pre-compartida WPA

Protected Setup (WPS) PIN manipulable Wi-Fi

Puntos de acceso no autorizados

Controles de dirección MAC fácilmente eludido

Equipo inalámbrico que es físicamente accesible

Los valores de configuración por defecto

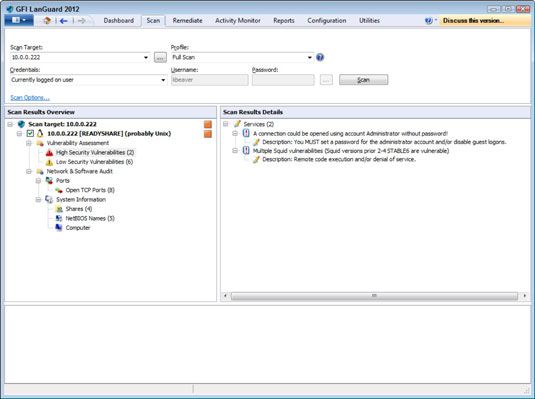

Un buen punto de partida para la prueba es tratar de conectar a la WLAN como un extraño y ejecutar una herramienta de evaluación de la vulnerabilidad general, como LanGuard o QualysGuard. Esta prueba le permite ver lo que otros pueden ver en la red, incluida la información sobre la versión del sistema operativo, puertos abiertos en su AP, e incluso los recursos compartidos de red a los clientes inalámbricos.