Evite hacks por dispositivos inalámbricos canallas

Cuidado con la piratería de los routers no autorizados y los clientes inalámbricos que están conectados a la red y se ejecutan en modo ad-hoc. Mediante el uso de NetStumbler o su software de administrador de clientes, puede probar para puntos de acceso (APs) y dispositivos ad-hoc que no pertenecen en su red. Puede utilizar las funciones de supervisión de la red en un analizador de WLAN, como OmniPeek y CommView para WiFi.

Busque las siguientes características rogue AP:

SSID impares, incluyendo la falta de pago populares, tales como linksys y Wi-Fi gratis.

Nombres de sistemas Odd AP - es decir, el nombre de la AP si su hardware es compatible con esta característica. No debe confundirse con el SSID.

Direcciones MAC que no pertenecen en su red. Mira las primeras tres bytes de la dirección MAC, que especifican el nombre del proveedor. Puede realizar una búsqueda de proveedores dirección MAC para encontrar información sobre los puntos de acceso no está seguro de.

Señales de radio débiles, que pueden indicar que un AP se ha escondido o es adyacente a, o incluso fuera de su edificio.

Comunicaciones a través de un canal de radio diferente (s) de lo que su red se comunica sucesivamente.

La degradación en el rendimiento de la red para cualquier cliente WLAN.

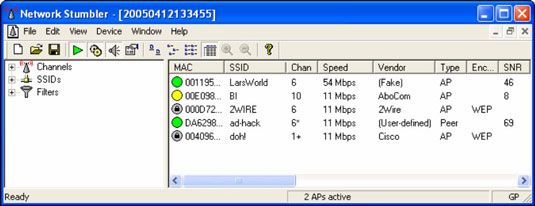

NetStumbler ha encontrado dos puntos de acceso potencialmente no autorizadas. Los que se destacan son los dos con SSID de BI y LarsWorld.

NetStumbler tiene una limitación: No va a encontrar los puntos de acceso que tienen los paquetes de respuesta sonda deshabilitadas. Analizadores inalámbricos comerciales de red como CommView para WiFi, así como el código abierto Kismet mirar no sólo para las respuestas de sonda de puntos de acceso como NetStumbler hace, sino también para otros paquetes 802.11 de gestión, como las respuestas de asociación y balizas. Esto permite Kismet para detectar la presencia de WLANs ocultos.

Si la plataforma UNIX no es su taza de té, y usted todavía está buscando una manera rápida y sucia para erradicar a los puntos de acceso ocultos, puede crear un escenario de cliente-a-AP reconexión que obliga a la difusión de SSID usando de-autenticación paquetes.

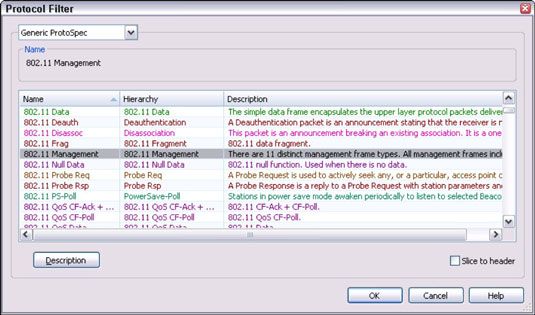

La forma más segura de acabar con los puntos de acceso ocultos es simplemente buscar 802.11 paquetes de gestión. Puede configurar OmniPeek para buscar 802.11 paquetes de gestión para erradicar a los puntos de acceso ocultos al permitir que un filtro de captura en 802.11 paquetes de gestión.

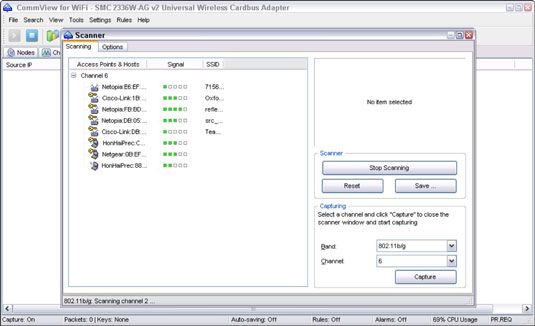

Puede usar CommView for WiFi para detectar un host- red extraña, por ejemplo, los sistemas de Hai y Netgear Hon si sabe que sólo utiliza hardware de Cisco y Netopia en su red.

Mi red de prueba para este ejemplo es pequeña en comparación con lo que se podría ver, pero te dan la idea de cómo un sistema extraño puede destacar.

WLANs creados en modo ad-hoc permiten a los clientes inalámbricos comunicarse directamente entre sí sin tener que pasar a través de un punto de acceso. Estos tipos de redes WLAN operan fuera de los controles normales de seguridad inalámbrica y pueden causar serios problemas de seguridad más allá de los 802.11 vulnerabilidades normales.

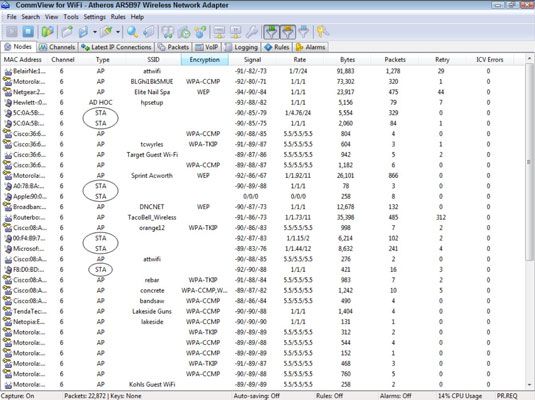

Usted puede utilizar casi cualquier analizador de WLAN para encontrar dispositivos ad-hoc no autorizadas. Si te encuentras con varios sistemas ad-hoc, tales como los dispositivos que figuran como STA en CommView for WiFi Escribe columna, esto podría ser una buena indicación de que las personas se están ejecutando sistemas inalámbricos sin protección o tienen ad-hoc inalámbrico habilitado. Estos sistemas son a menudo impresoras o sistemas de red aparentemente benignos, pero pueden ser estaciones de trabajo y dispositivos móviles.

También puede utilizar el Hotspotter digital de mano para buscar sistemas ad-hoc habilitado o incluso un sistema de prevención de intrusiones inalámbricas para buscar paquetes de baliza en el que el campo ESS no es igual a 1.

Camine alrededor de su edificio o campus para realizar esta prueba para ver lo que puedes encontrar. Físicamente buscar dispositivos que no pertenecen y tener en cuenta que un punto de acceso WLAN o cliente de buena posición que está apagado, no se mostrará en sus herramientas de análisis de red.

Tenga en cuenta que usted podría estar recogiendo señales de oficinas cercanas o casas. Por lo tanto, si encuentras algo, no asuma inmediatamente que es un dispositivo no autorizado. La fuerza de la señal a detectar es una buena indicación.

Dispositivos fuera de la oficina debería tener una señal más débil que los que están dentro. El uso de un analizador de WLAN de esta manera ayuda a reducir la ubicación y evitar falsas alarmas en caso de que detecte dispositivos inalámbricos vecinos legítimos.

Una buena manera de determinar si un punto de acceso a descubrir está conectado a su red cableada es realizar ARP inverso para asignar direcciones IP a direcciones MAC. Usted puede hacer esto en un símbolo del sistema mediante el uso de la arp -a mando y direcciones IP simplemente comparando con la dirección MAC correspondiente para ver si usted tiene un partido.

Además, tenga en cuenta que las WLAN autenticar los dispositivos inalámbricos, no a los usuarios. Hackers criminales pueden utilizar esto para su ventaja al obtener acceso a un cliente inalámbrico a través del software de acceso remoto, como telnet o SSH, o mediante la explotación de una aplicación conocida o vulnerabilidad del sistema operativo. Después de que lo hagan, que potencialmente tienen acceso completo a la red.

La única manera de detectar puntos de acceso vulnerables y anfitriones inalámbricos en su red es vigilar su WLAN de forma proactiva, en busca de indicadores que podrían existir clientes inalámbricos o puntos de acceso vulnerables. Un WIPS es perfecto para este seguimiento. Pero si los puntos de acceso o clientes sin escrúpulos no aparecen, eso no quiere decir que estés fuera del gancho. Puede que tenga que romper con el analizador de red inalámbrica, IPS inalámbricos u otra aplicación de gestión de red.

Dependiendo de su punto de acceso, un par de cambios en la configuración podría impedir que los hackers de llevar a cabo estos hacks en su contra:

Si es posible, aumentar su intervalo de transmisión de baliza inalámbrica para el ajuste máximo, que es de alrededor de 65.535 milisegundos. Esto puede ayudar a ocultar la AP de los hackers que están wardriving o caminando por el edificio rápidamente. Asegúrese de probar este primero, sin embargo, porque podría crear otras consecuencias no deseadas, tales como los clientes inalámbricos legítimos no ser capaz de conectarse a la red.

Respuestas sonda Deshabilitar para impedir su AP de responder a esas peticiones.

Utilice el software de servidor de seguridad personal, como Firewall de Windows, en todos los hosts inalámbricos para prevenir el acceso no autorizado a sus anfitriones, y, posteriormente, su red.