¿Cómo se utilizan analizadores de redes para hackear contraseñas

Un analizador de red hackea contraseñas oliendo los paquetes que atraviesan la red. Esto es lo que los malos hacen si pueden obtener el control de una computadora, aprovechar su red inalámbrica, o acceder a la red física para establecer su analizador de redes. Si ellos ganan acceso físico, pueden buscar un conector de red de la pared y conecte la derecha adentro!

Conteúdo

Exámenes

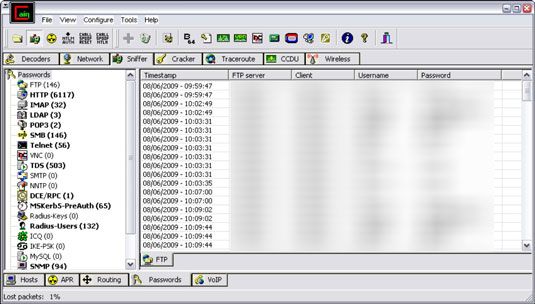

Las contraseñas pueden ser muy claro a través de los ojos de un analizador de red. Esto muestra cómo Caín Abel puede recoger miles de contraseñas que van a través de la red en cuestión de un par de horas. Como se puede ver en el panel izquierdo, estas vulnerabilidades de contraseñas en texto plano se pueden aplicar a FTP, web, telnet, y más. (Los nombres de usuario y contraseñas reales son borrosas a protegerlos.)

Si el tráfico no es un túnel a través de una VPN, SSH, SSL, o alguna otra forma de enlace encriptado, es vulnerable al ataque.

Caín Abel es una herramienta de violación de contraseñas, que también tiene la capacidad de análisis de la red. También puede utilizar un analizador de red regular, como los productos comerciales OmniPeek y CommView, así como el programa de código abierto, Wireshark.

Con un analizador de red, puede buscar el tráfico de contraseñas de diversas maneras. Por ejemplo, para capturar el tráfico POP3 contraseña, puede configurar un filtro y un disparador para buscar el comando PASS. Cuando el analizador de red ve el comando PASS en el paquete, que captura los datos específicos.

Analizadores de red requieren que capturar datos en un segmento eje de la red oa través de un monitor / espejo / puerto span de un conmutador. De lo contrario, usted no puede ver los datos de otra persona que atraviesa la red - sólo suyo.

Consulte la guía del usuario del conmutador para si tiene un monitor o un espejo de puerto y las instrucciones sobre cómo configurarlo. Puede conectar el analizador de red a un concentrador en la parte pública de su firewall. Vas a capturar sólo los paquetes que entran o salen de la red - tráfico no interna.

Contramedidas

Aquí están algunas buenas defensas contra ataques analizador de red:

Utilice los interruptores de la red, no hubs. Si tiene que usar cubos en segmentos de red, un programa como sniffdet para sistemas basados en UNIX y PromiscDetect para Windows puede detectar tarjetas de red en modo promiscuo (aceptar todos los paquetes, ya sea destinado a la máquina local o no). Una tarjeta de red en modo promiscuo significa que un analizador de red está funcionando en la red.

Asegúrese de que las áreas sin supervisión, como un hall de entrada desocupada o sala de entrenamiento, no tienen conexiones de red en vivo.

No dejes que nadie sin un negocio tiene que tener acceso físico a los interruptores o para la conexión de red en la parte pública de su firewall. Con el acceso físico, un hacker puede conectarse a un puerto de monitor interruptor o golpear ligeramente en el segmento de red conmutada fuera de los paquetes del firewall y de captura.

Interruptores no proporcionan seguridad completa porque son vulnerables a los ataques de envenenamiento de ARP.