¿Cómo los hackers utilizan el protocolo de resolución de direcciones de penetrar las redes

Los hackers pueden utilizar ARP (Address Resolution Protocol) que se ejecuta en la red para hacer que sus sistemas aparecen como el sistema o otro host autorizado en la red. Tenga esto en cuenta al desarrollar sus contramedidas de seguridad.

Conteúdo

ARP Spoofing

Un número excesivo de peticiones ARP puede ser un signo de una ARP Spoofing ataque a su red.

Un cliente que se ejecuta un programa, como dsniff o Caín Abel, puede cambiar las tablas ARP - las tablas que almacenan direcciones IP a acceso a los medios control asignaciones de dirección - en máquinas de la red. Esto hace que los ordenadores de las víctimas a pensar que necesitan para enviar tráfico a la computadora del atacante en vez de al equipo de destino cierto cuando se comunica en la red.

Respuestas ARP falsificados pueden ser enviados a un interruptor, que revierte el interruptor para el modo de difusión y, esencialmente, lo convierte en un concentrador. Cuando esto ocurre, un atacante puede olfatear cada paquete de pasar por el interruptor y capturar cualquier cosa y todo, desde la red.

He aquí un típico ataque de suplantación ARP con el ordenador de un hacker (Hacky) y dos equipos de los usuarios de la red legítimos (Joe y Bob):

Venenos Hacky los cachés ARP de víctimas Joe y Bob utilizando dsniff, ettercap, o una utilidad, escribió.

Joe asocia la dirección MAC de Hacky con la dirección IP de Bob.

Bob asocia la dirección MAC de Hacky con la dirección IP de Joe.

El tráfico de Joe y el tráfico de Bob se envían a la dirección IP de Hacky primero.

Analizador de redes de Hacky captura el tráfico de Joe y de Bob.

Caín Abel para el envenenamiento ARP

Puede realizar el envenenamiento ARP en la red Ethernet conmutada a prueba tus IPS o para ver lo fácil que es convertir un interruptor en un centro y capturar cualquier cosa con un analizador de red.

Realice los siguientes pasos para utilizar Caín Abel para el envenenamiento ARP:

Cargar Caín Abel y luego haga clic en la pestaña Sniffer para entrar en el modo analizador de redes.

Haga clic en el icono de Start / Stop abril

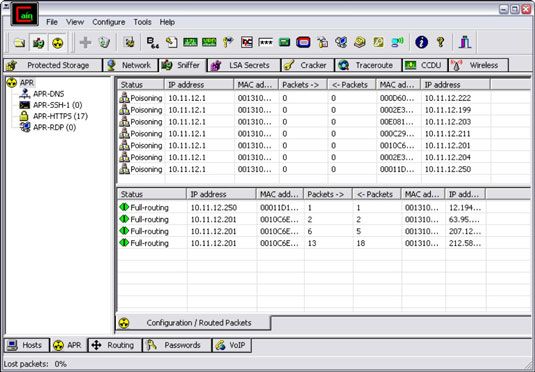

El proceso de enrutamiento de envenenamiento ARP se inicia y permite que el sniffer incorporado.

Si se le solicita, seleccione el adaptador de red en la ventana que aparece y haga clic en Aceptar.

Haga clic en el icono azul + para agregar hosts para realizar ARP envenenamiento sucesivamente.

En la ventana de direcciones del explorador MAC que aparece, asegúrese de que los todos los hosts en mi opción de subred está seleccionado y haga clic en Aceptar.

Haga clic en la pestaña de abril a cargar la página abril

Haga clic en el espacio en blanco bajo el título de la columna de estado superior.

Esto vuelve a activar el icono + azul.

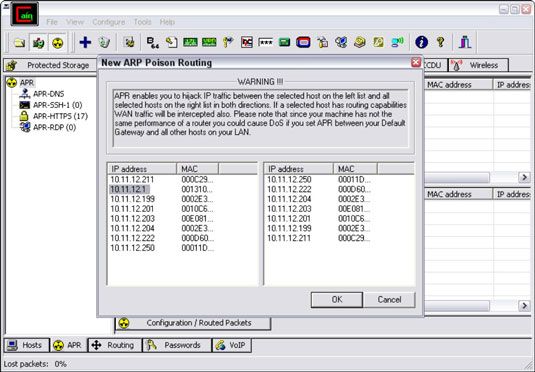

Haga clic en el icono + azul y la ventana Enrutamiento Poison Nueva ARP muestra los hosts descubiertos en el paso 3.

Seleccione la ruta por defecto.

El derecho; la columna llena con todos los hosts restantes.

Ctrl + clic en todos los anfitriones en la columna de la derecha que desea envenenar.

Haga clic en Aceptar y el proceso de envenenamiento ARP se inicia.

Este proceso puede tardar desde unos pocos segundos a unos pocos minutos, dependiendo de su hardware de red y la pila TCP / IP local de cada uno anfitriones.

Puede utilizar Caín Contraseñas integradas de Abel cuentan para capturar las contraseñas que atraviesan la red desde y hacia varios hosts simplemente haciendo clic en la pestaña Contraseñas.

Los pasos anteriores muestran lo fácil que es para explotar una vulnerabilidad y demostrar que los switches Ethernet no son todo lo que están agrietados hasta ser.

Falsificación de direcciones MAC

MAC spoofing los trucos dirección interruptor en el pensamiento de su equipo es otra cosa. Sólo tiene que cambiar la dirección MAC de su computadora y hacerse pasar por otro usuario.

Usted puede utilizar este truco para probar los sistemas de control de acceso, como el IPS / servidor de seguridad, e incluso sus sistemas operativos controles de inicio de sesión que comprueban las direcciones MAC específicas.

Sistemas basados en UNIX

En UNIX y Linux, puede suplantar las direcciones MAC con la utilidad ifconfig. Sigue estos pasos:

Mientras está conectado como root, use ifconfig para introducir un comando que desactiva la interfaz de red.

Inserte el número de interfaz de red que desea desactivar en el comando, así:

[root @ localhost root] # ifconfig eth0 down

Introduzca un comando para la dirección MAC que desea utilizar.

Introduzca la dirección MAC falsa y el número de interfaz de red (eth0) en el comando de nuevo, así:

[root @ localhost root] # ifconfig eth0 hw ethernew_mac_address

Puede utilizar una utilidad más rica en características llamado GNU MAC cambiador para los sistemas Linux.

Ventanas

Puede utilizar regedit para editar el Registro de Windows, o puede utilizar una utilidad de Windows aseado llamado SMAC, que hace MAC spoofing un proceso sencillo. Siga estos pasos para utilizar SMAC:

Cargue el programa.

Seleccione el adaptador para el que desea cambiar la dirección MAC.

Introduzca la nueva dirección MAC en los campos Dirección Nueva Spoofed MAC y haga clic en el botón Actualizar MAC.

Detenga y reinicie la tarjeta de red con los siguientes pasos:

derecha, haga clic en la tarjeta de red en Conexiones de red y de acceso telefónico y seleccione Desactivar.

derecha, haga clic de nuevo y luego elija Activar para que el cambio surta efecto.

Haga clic en el botón Actualizar en la interfaz SMAC.

Para revertir los cambios del Registro con SMAC, siga estos pasos:

Seleccione el adaptador para el que desea cambiar la dirección MAC.

Haga clic en el botón Quitar MAC.

Detenga y reinicie la tarjeta de red con los siguientes pasos:

derecha, haga clic en la tarjeta de red en Conexiones de red y de acceso telefónico y seleccione Desactivar.

derecha, haga clic de nuevo y luego elija Activar para que el cambio surta efecto.

Haga clic en el botón Actualizar en la interfaz SMAC.

Usted debe ver a su dirección MAC original de nuevo.

Medidas contra el envenenamiento ARP y MAC ataques de suplantación de direcciones

Unos contramedidas de la red pueden reducir al mínimo los efectos de un ataque contra direcciones ARP y MAC:

Prevención: Usted puede prevenir la falsificación de direcciones MAC si sus interruptores pueden habilitar la seguridad del puerto para prevenir cambios automáticos en las tablas de direcciones MAC.

Detección: Usted puede detectar estos dos tipos de cortes a través de un SIP o una utilidad de dirección de vigilancia de MAC independiente.

Arpwatch es un programa basado en Linux que le avisa por correo electrónico cuando detecta cambios en las direcciones MAC asociadas a determinadas direcciones IP en la red.