Cómo detectar y protegerse contra las vulnerabilidades de seguridad de VoIP

Al igual que con cualquier tecnología o conjunto de protocolos de red, los hackers siempre van a encontrar la manera de romper en. VoIP es, sin duda no es diferente. De hecho, dado lo que está en juego, no hay duda, mucho que perder.

Conteúdo

Sistemas relacionados con la VoIP-no son más seguros que otros sistemas informáticos comunes. Sistemas de VoIP tienen su propio sistema operativo, tienen direcciones IP, y son accesibles en la red. Para agravar el problema está el hecho de que la casa muchos sistemas de VoIP más inteligencia lo cual hace que las redes de VoIP aún más hackeable.

Por un lado, los sistemas de VoIP tienen vulnerabilidades incluidos

Configuraciones por defecto

Parches faltantes

Las contraseñas débiles

Por otra parte, dos importantes debilidades de seguridad están ligados específicamente a VoIP. El primero es el de la interrupción del servicio telefónico. Sí, VoIP es susceptible a la denegación de servicio al igual que cualquier otro sistema o aplicación. VoIP es tan vulnerable como las aplicaciones más sensibles de sincronización que hay.

La otra gran debilidad con VoIP es que las conversaciones de voz no están cifradas y por lo tanto pueden ser interceptados y registrados.

La barrera de VLAN se puede superar en entornos Cisco y Avaya mediante el uso de una herramienta llamada VoIP Hopper.

A diferencia de las vulnerabilidades típicas de seguridad informática, estos temas con VoIP no se fijan fácilmente con parches de software simples. Estas vulnerabilidades se incrustan en el Protocolo de Iniciación de Sesión (SIP) y el protocolo de transporte en tiempo real (RTP) que utiliza VoIP para sus comunicaciones.

Consulte packetizer.com/ipmc/h323_vs_sip~~V para obtener detalles adicionales sobre H.323 frente SIP.

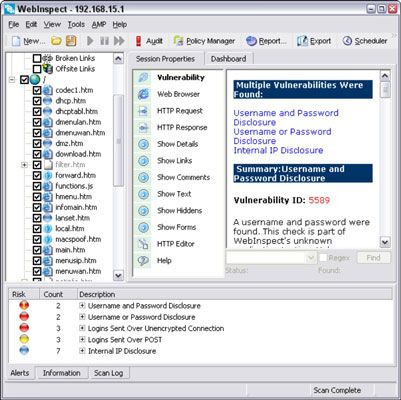

Exploración de vulnerabilidades

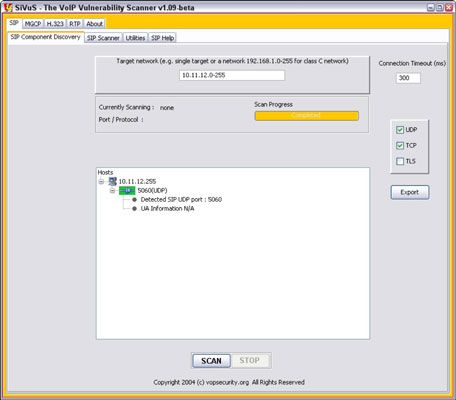

Fuera de la red, sistema operativo y las vulnerabilidades básicas de aplicación web, puede descubrir otros problemas de VoIP si utiliza las herramientas adecuadas. Una herramienta basada en Windows limpio que está dedicada a la búsqueda de vulnerabilidades en redes VoIP es SiVuS. SiVuS le permite realizar los pasos de hacking ético básicos de la digitalización, la enumeración y erradicar vulnerabilidades. Puedes empezar por descargar y ejecutar el ejecutable de instalación SiVuS.

Después SiVuS está instalado, cargar el programa y ya está listo para empezar.

Puede utilizar componentes Discovery para buscar uno o dos anfitriones VoIP específicos, o puede escanear toda la red.

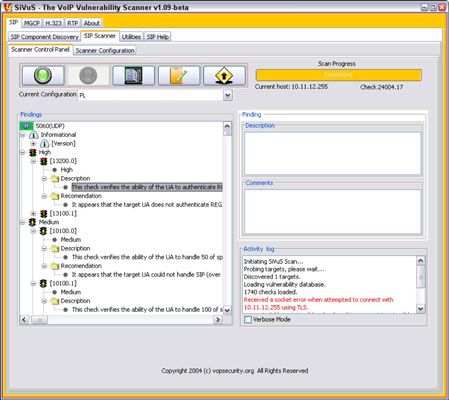

Después de encontrar un par de hosts, puede utilizar SiVuS que cavar más profundo y erradicar DoS, desbordamiento de búfer, la autenticación débil, y otras vulnerabilidades relacionadas con VoIP. Utilice los siguientes pasos:

Haga clic en la pestaña SIP escáner y haga clic en la pestaña de configuración de escáner.

En el campo Destino (s) en la esquina superior izquierda, entrar en el sistema (s) que desea analizar, y dejar todas las demás opciones en sus valores predeterminados.

En este punto, se puede guardar la configuración actual, haga clic en Guardar configuración en la esquina inferior derecha de la ventana. Esta acción crea una plantilla que puede utilizar para sus otros hosts de modo que usted no tiene que cambiar la configuración cada vez.

Haga clic en la ficha Panel de control del escáner y, o bien dejar la configuración por defecto o seleccione su configuración personalizada en la lista desplegable actual configuración.

Haga clic en el botón verde Scan para iniciar su exploración.

Cuando SiVuS termina sus pruebas, se oye una señal de ocupado que significa que la prueba se ha completado.

Recuerde, los más probable es que los chicos malos, tanto dentro como fuera de su red pueden ver estas vulnerabilidades tan fácilmente como sea posible.

También puede utilizar SiVuS para generar mensajes SIP, que vienen en práctico si quieres probar cualquiera de mecanismos de autenticación de VoIP sobre sus anfitriones VoIP. Documentación del SiVuS describe los detalles.

Otras herramientas gratuitas para analizar el tráfico SIP son PROTOS y sipsak.

El tráfico de captura y grabación de voz

Si tiene acceso a la red cableada o inalámbrica, puede capturar conversaciones de VoIP fácilmente. Esta es una gran manera de probar que la red y la instalación de VoIP son vulnerables. Hay muchas cuestiones legales asociadas a aprovechar las conversaciones telefónicas, así que asegúrese de que tiene permiso.

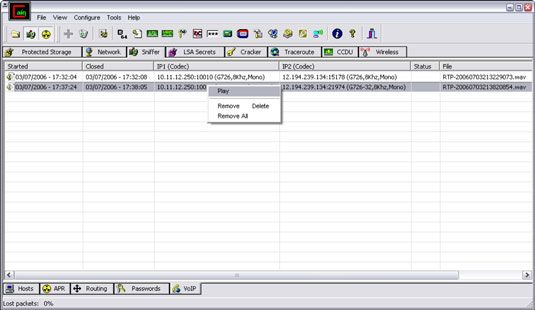

Puede utilizar Caín Abel para aprovechar las conversaciones de VoIP. Uso de ARP función de enrutamiento veneno de Caín, se puede conectar a la red y hacer que capturar el tráfico de VoIP:

Cargar Caín Abel y luego haga clic en la pestaña Sniffer para entrar en el modo analizador de redes.

Haga clic en el icono de Start / Stop abril

Haga clic en el icono azul + para agregar hosts para realizar ARP envenenamiento sucesivamente.

En la ventana de direcciones del explorador MAC que aparece, asegúrese de que todos los hosts en mi subred está seleccionado y haga clic en Aceptar.

Haga clic en la pestaña de abril a cargar la página abril

Haga clic en el espacio en blanco bajo el título de la columna de estado superior.

Haga clic en el icono + azul y la ventana Enrutamiento Poison Nueva ARP muestra los hosts descubiertos en el paso 3.

Seleccione la ruta por defecto u otro host que desea capturar paquetes que viajan desde y hacia.

En la columna de la derecha, Ctrl + clic en el sistema que desea envenenar a capturar su tráfico de voz.

Haga clic en Aceptar para iniciar el proceso de envenenamiento ARP.

Haga clic en la ficha VoIP y todas las conversaciones de voz son " automágicamente " grabada.

Aquí está la parte interesante - las conversaciones se guardan en .wav formato de archivo de audio, por lo que simplemente derecho; clic en la conversación grabada que desea probar y seleccione Reproducir. Tenga en cuenta que las conversaciones están grabando espectáculo Grabación. . . en la columna Estado.

También hay una herramienta llamada vómito basado en Linux que puede utilizar para convertir las conversaciones de VoIP en .wav archivos. Primero tiene que captar la conversación real mediante el uso de tcpdump, pero si Linux es su preferencia, esta solución ofrece, básicamente, los mismos resultados que Caín, se indica en los pasos anteriores.

Contramedidas contra vulnerabilidades de VoIP

El bloqueo de VoIP puede ser complicado. Usted puede obtener un buen comienzo al segmentar su red de voz en su propio VLAN - o incluso una red física dedicada si eso encaja en su presupuesto. También debe asegurarse de que todos los sistemas relacionados con la VoIP se endurecen según las recomendaciones de los proveedores y las mejores prácticas ampliamente aceptadas (como documento SP800-58 del NIST) y que el software y el firmware están totalmente parcheado.