Prevenir hacks con analizadores de red

LA analizador de redes

es una herramienta que le permite buscar en una red y evitar los cortes mediante el análisis de los datos que van a través del cable con fines de optimización de redes, seguridad, y / o solución de problemas. Un analizador de red es útil para olfateando paquetes en el cable. Su acción consiste en la colocación de la tarjeta de red en modo promiscuo, que permite a la tarjeta para ver todo el tráfico en la red.El analizador de red realiza las siguientes funciones:

Captura todo el tráfico de red

Interpreta o decodifica lo que se encuentra en un formato legible por humanos

Muestra el contenido en orden cronológico

Al evaluar la seguridad y respuesta a incidentes de seguridad, un analizador de red puede ayudarle a

Ver el tráfico de red anómala e incluso localizar a un intruso.

Desarrollar una línea de base de la actividad de la red y el rendimiento, tales como protocolos en uso, las tendencias de uso, y las direcciones MAC, antes de que ocurra un incidente de seguridad.

Cuando la red se comporta de forma errática, un analizador de red puede ayudarle a

Seguimiento y aislar uso de la red maliciosa

Detectar aplicaciones troyanos maliciosos

Monitorear y rastrear los ataques DoS

Programas analizador de red

Usted puede utilizar uno de los siguientes programas para el análisis de redes:

OmniPeek WildPackets ' Hace todo lo que necesitas y más y es muy sencillo de utilizar. OmniPeek está disponible para los sistemas operativos Windows.

CommView de TamoSoft es un bajo costo, alternativa basada en Windows.

Caín Abel es una herramienta de recuperación de contraseña multifuncional libre para realizar el envenenamiento ARP, la captura de paquetes, grietas contraseñas, y mucho más.

Wireshark, antes conocido como Ethereal, es una alternativa libre. No es tan fácil de usar como la mayoría de los productos comerciales, pero es muy poderoso si usted está dispuesto a aprender sus entresijos. Wireshark está disponible para Windows y OS X.

ettercap es otra utilidad de gran alcance para la realización de análisis de redes y mucho más en Windows, Linux y otros sistemas operativos.

Aquí hay algunas advertencias para el uso de un analizador de red:

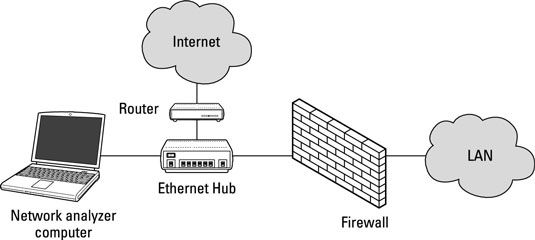

Para capturar todo el tráfico, debe conectar el analizador a uno de los siguientes:

Un concentrador en la red

Un monitor / span / puerto espejo en un interruptor

Un interruptor que usted ha realizado un ataque envenenamiento ARP en

Si quieres ver el tráfico similar a lo que ve un IPS basado en red, debe conectar el analizador de red a un concentrador o conmutador puerto de monitor en el exterior del firewall. De esta manera, su prueba permite ver

Lo que entren en su red antes de los filtros de firewall eliminar el tráfico no deseado.

Lo que sale de su red después el tráfico pasa a través del servidor de seguridad.

Puede ser una abrumadora cantidad de información, pero se puede buscar estas cuestiones primeros:

Tráfico Odd, como:

Una cantidad inusual de paquetes ICMP

Las cantidades excesivas de tráfico de multidifusión o de difusión

Protocolos que no están permitidas por la política o no debería existir dada la configuración actual de la red

Los hábitos de uso de Internet, que puede ayudar a señalar el comportamiento malicioso de un insider pícaro o el sistema que se ha comprometido, tales como:

Navegación por Internet y los medios sociales

La mensajería instantánea y otros programas P2P

El uso cuestionable, como:

Muchos paquetes perdidos o de gran tamaño, lo que indica herramientas de hacking o malware están presentes

El alto consumo de ancho de banda que podría apuntar a un servidor web o FTP que no pertenece

Sondas de reconocimiento y de perfiles de sistema de escáneres de puertos y herramientas de evaluación de la vulnerabilidad, tal como una cantidad significativa de tráfico entrante de hosts desconocidos - especialmente en los puertos que no se utilizan mucho, como FTP o Telnet.

Hackear en curso, tales como toneladas de UDP entrante o peticiones de eco ICMP, inundaciones SYN, o emisiones excesivas.

Nombres de host no estándar de la red. Por ejemplo, si sus sistemas se denominan Ordenador1, Computer2, y así sucesivamente, un equipo denominado GEEKz4evUR debe levantar una bandera roja.

Servidores ocultos que podrían estar comiendo el ancho de banda de red, sirviendo software ilegal, o acceder a nuestros anfitriones de la red.

Los ataques a aplicaciones específicas que muestran comandos tales como / bin / rm, / bin / ls, eco, y cmd.exe así como consultas SQL e inyección de javascript.

Si el analizador de red lo permite, configurarlo para usar una primera en entrar primero en salir de amortiguamiento,.

Si el analizador de red lo permite, registrar todo el tráfico en un archivo de captura y guardarlo en el disco duro. Este es el escenario ideal - especialmente si usted tiene un gran disco duro, como de 500 GB o más.

Cuando el tráfico de red no se ve bien en un analizador de red, es probable que no lo es. Es mejor prevenir que curar.

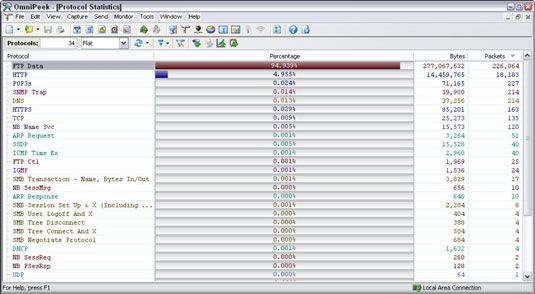

Usted puede comprobar si hay es la top conversadores en la red. Si alguien está haciendo algo malicioso en la red, como anfitrión de un servidor FTP o correr software de Internet de intercambio de archivos, utilizando un analizador de red es a menudo la única manera que usted se dará cuenta de ello. Un analizador de red es también una buena herramienta para los sistemas infectados con malware, como un virus o troyano detectar.

En cuanto a las estadísticas de la red, como bytes por segundo, la utilización de la red, y el recuento de paquetes entrantes / salientes, es también una buena manera de determinar si algo raro está pasando.

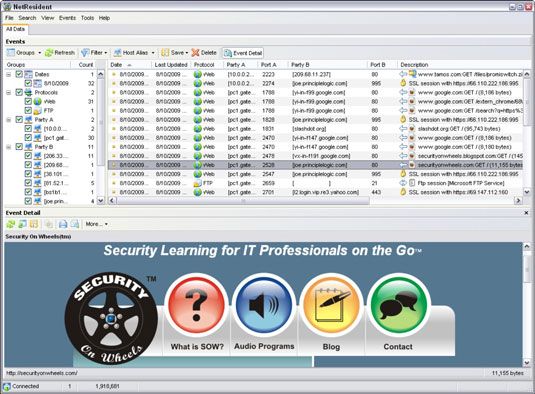

TamoSoft - el fabricante de CommView - tiene otro producto llamado NetResident que puede rastrear el uso de protocolos bien conocidos, tales como HTTP, e-mail, FTP y VoIP. Puede utilizar NetResident para monitorear sesiones web y reproducirlos.

NetResident también tiene la capacidad para llevar a cabo el envenenamiento ARP, que permite NetResident para ver todo en el segmento de red local.

Detección de analizador de red

Puede utilizar una utilidad de red o basada en host para determinar si alguien está ejecutando un analizador de red no autorizado en la red:

Sniffdet para los sistemas basados en UNIX

PromiscDetect para Windows

Cierta IPS también puede detectar si un analizador de red está funcionando en la red. Estas herramientas le permiten controlar la red para las tarjetas Ethernet que se ejecutan en modo promiscuo. Sólo tiene que cargar los programas en su ordenador, y los programas que avise si ven conductas promiscuas en la red (Sniffdet) o el sistema local (PromiscDetect).