Estrategias de ataque de red comunes: detección de paquetes

Detección de paquetes, una estrategia de ataque a la red, captura el tráfico de red a nivel de trama Ethernet. Después de la captura, estos datos pueden ser analizados y la información sensible puede ser recuperada. Tal ataque a la red comienza con una herramienta como Wireshark. Wireshark permite capturar y examinar los datos que fluye a través de su red. Cualquier dato que no esté cifrada es legible, y por desgracia, muchos tipos de tráfico de la red se pasan como datos sin cifrar - incluso contraseñas y otros datos sensibles.

Obviamente, esta situación representa un peligro para sus datos corporativos. Muchas aplicaciones que albergan los datos corporativos (incluso los que tienen interfaces gráficas de usuario basadas en Windows slick) siguen utilizando Telnet como el mecanismo de transferencia de datos. Telnet es un texto claro, mecanismo de transferencia de datos sin cifrar. Una persona con un analizador de paquetes puede ver esta información, ya que se cruce en tu red.

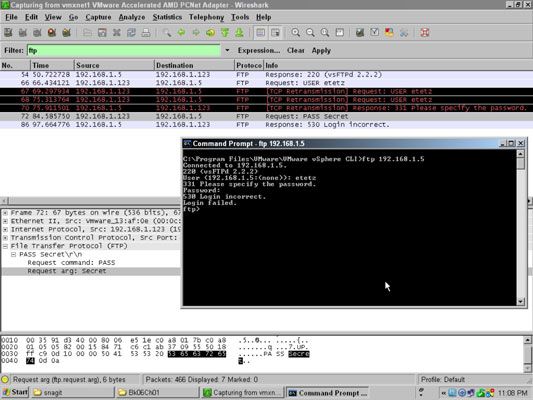

Los datos de inicio de sesión FTP capturadas detrás de la ventana de FTP se muestra, mostrando la contraseña del usuario. Tener su contraseña FTP conocido permite al atacante tener su nivel de acceso a su sitio FTP, y cualquier dato secreto que puede ser Por lo encima de eso, muchos usuarios que utilizan la misma contraseña para todos los sistemas de la red. Ahora el atacante puede tener acceso a varios de sus sistemas corporativos.

Además de capturar sesiones de texto plano, como el tráfico de entrada, un atacante puede tener una aplicación que captura sólo los datos específicos de una red, tales como paquetes de autenticación de red, que se revisa para romper contraseñas de red.

Si está utilizando la red basada en conmutadores, se hace la detección de paquetes un poco más difícil. En una red basada en conmutadores, el sniffer verá sólo los datos que va desde y hacia propio dispositivo de red o tráfico de difusión del sniffer, a menos que el atacante utiliza un puerto de supervisión en un switch. Si no ha conseguido sus interruptores y la documentación de configuración del switch con una contraseña fuerte, usted se está dejando abierto a un ataque de paquetes oler.

Un ataque de paquetes olfateando en una red basada en conmutadores sucede así: El atacante se conecta a un switch y utiliza la información de que el interruptor de localizar su propia dirección MAC. El atacante localiza su dirección MAC a través de espectáculo dirección de la base de datos, que le permite saber qué puerto la dirección se ve en.

El atacante puede seguir el camino hasta encontrar el interruptor a la que está conectado. A partir de ahí, el atacante puede habilitar un puerto monitor como el puerto al que se conecta. Ahora se puede ver todo el tráfico en ese interruptor y puede iniciar una captura de paquetes de datos.

Seguridad Switch es la primera línea de seguridad de su red de piratería informática interna. Seguridad Switch es que los atacantes de ruta deben atravesar para llegar al resto de la red. Si usted puede mantener los atacantes se conecten o restringir su capacidad de obtener información confidencial, los golpearon.