Asegure los .rhosts y archivos hosts.equiv para evitar hacks linux

Linux - y todos los sabores de UNIX - son los sistemas operativos basados en archivos. Asegurar los .rhosts y archivos host.equiv le ayudará a proteger contra hackers. Prácticamente todo lo que se hace en el sistema implica la manipulación de archivos. Esto es por qué tantos ataques contra Linux se encuentran en el nivel de archivo.

Conteúdo

Hacks que utilizan los .rhosts y archivos hosts.equiv

Si los hackers pueden capturar un ID de usuario y la contraseña utilizando un analizador de red o pueden chocar una solicitud y obtener acceso root a través de un desbordamiento de búfer, una cosa que buscan es lo que los usuarios confían en el sistema local. Es por eso que es fundamental para evaluar estos archivos usted mismo. los /etc/hosts.equiv y .rhosts archivos de lista de esta información.

.rhosts

los $ HOME / .rhosts archivos en Linux especifican qué usuarios remotos pueden acceder a la Berkeley Software Distribution (BSD) los comandos r (tales como rsh, rcp, y rlogin) en el sistema local sin una contraseña. Este es un archivo en el directorio principal de un usuario específico (incluida la raíz), como / home / jsmith. Un .rhosts archivo puede tener este aspecto:

tribu scotttribe eddie

Este archivo permite a los usuarios Scott y Eddie en la tribu-sistema remoto para iniciar sesión en el host local con los mismos privilegios que el usuario local. Si se introduce un signo más (+) en el campo remoto de acogida y de los usuarios, cualquier usuario de cualquier host puede iniciar sesión en el sistema local. El hacker puede agregar entradas a este archivo utilizando cualquiera de estos trucos:

Manipular manualmente el archivo

Ejecución de una secuencia de comandos que explota un guión sin garantía Common Gateway Interface (CGI) en una aplicación web en el servidor que se está ejecutando en el sistema

Este archivo de configuración es un objetivo prioritario para un ataque malicioso. En la mayoría de los sistemas Linux, estos archivos no están habilitadas de forma predeterminada. Sin embargo, un usuario puede crear una en su directorio de usuario en el sistema - intencional o accidentalmente - que puede crear un agujero de seguridad importante en el sistema.

hosts.equiv

los /etc/hosts.equiv archivo no regalará información de acceso raíz, pero no especifique que representa en el sistema puede acceder a los servicios en el host local. Por ejemplo, si tribu se enumeran en este archivo, todos los usuarios del sistema de la tribu se permitiría el acceso.

Como con el .rhosts archivo, los hackers externos puede leer este archivo y luego falsificar su dirección IP y el nombre de host para obtener acceso no autorizado al sistema local. Los hackers también pueden utilizar los nombres situados en el .rhosts y hosts.equiv archivos para buscar nombres de otros equipos para atacar.

Contramedidas contra .rhosts y los ataques de archivos hosts.equiv

Utilice ambas de las siguientes medidas para prevenir los ataques de hackers contra el .rhosts y hosts.equiv archivos en su sistema Linux.

Deshabilitar comandos

Una buena manera de evitar el abuso de estos archivos es deshabilitar los comandos BSD R. Esto se puede hacer de dos formas:

Comente las líneas que comienzan con cáscara, iniciar sesión, y exec en inetd.conf.

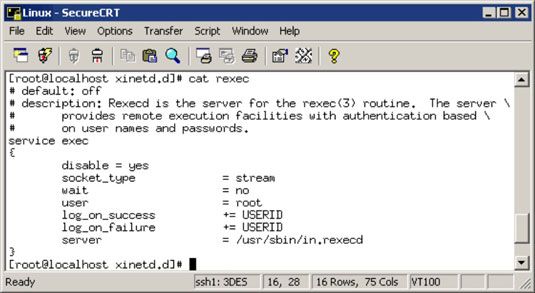

Edite el rexec, rlogin, y rsh archivos que se encuentran en el /etc/xinetd.d directorio. Abra cada archivo en un editor de texto y el cambio desactivar = no a desactivar = yes.

En Red Hat Enterprise Linux, puede deshabilitar los comandos BSD R con el programa de instalación:

Entre en la configuración en un símbolo.

Elija Servicios del Sistema en el menú.

Retire los asteriscos al lado de cada uno de los r-servicios.

Bloquear el acceso

Un par de contramedidas puede bloquear el acceso no autorizado de la .rhosts y hosts.equiv archivos:

Bloquear falsa direcciones en el firewall.

Establezca los permisos de lectura para único propietario de cada archivo.

.rhosts: Escriba este comando en el directorio home de cada usuario:

chmod 600 .rhosts

hosts.equiv: Escriba este comando en el / etc directorio:

chmod 600 hosts.equiv

También puede utilizar Tripwire para controlar estos archivos y que le avise cuando se obtiene acceso o se hacen cambios.