¿Cómo los hackers agarran banners para penetrar en su red

Banners

son las pantallas de bienvenida que divulgan los números de versión de software y otra información del sistema en los hosts de la red. Esta información bandera podría dar un hacker de la pierna, ya que puede identificar el sistema operativo, el número de versión y el servicio específico paquetes para dar a los chicos malos de una pierna para arriba en atacar la red. Usted puede agarrar banderas utilizando buena telnet o herramientas como Nmap y SuperScan edad.

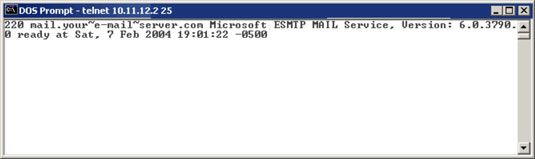

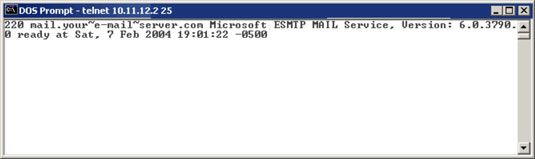

telnet

Usted puede telnet a los hosts en el puerto telnet predeterminado (puerto TCP 23) para ver si le presentan con un aviso de la conexión o cualquier otra información. Solo tienes que introducir la siguiente línea en el símbolo del sistema en Windows o UNIX:

dirección_ip telnet

Usted puede telnet a otros puertos de uso común con estos comandos:

SMTP: dirección_ip telnet 25

HTTP: telnet dirección_ip 80

POP3: telnet dirección_ip 110

Las contramedidas contra los ataques de banner acaparamiento

Los siguientes pasos pueden reducir la posibilidad de ataques de banner acaparamiento:

Si no hay una necesidad de negocio para los servicios que ofrecen información bandera, deshabilitar esos servicios no utilizados en el host de red.

Si no hay una necesidad de negocio para los banners por defecto, o si usted puede personalizar las banderas, configurar la aplicación o sistema operativo del host de red a desactivar los banners o eliminar la información de los banners que podrían dar a un atacante una ventaja. Consulte con su proveedor específico para obtener información sobre cómo hacer esto.

Si usted puede personalizar sus banderas, consulte con su abogado sobre la adición de una bandera de advertencia. No va a dejar de bandera acaparamiento pero mostrará aspirantes a los intrusos que el sistema es privado y vigilado (suponiendo que realmente es). Una pancarta de advertencia también puede ayudar a reducir su responsabilidad empresarial en caso de un fallo de seguridad. He aquí un ejemplo:

¡Advertencia! Este es un sistema privado. Todo uso es monitoreado y grabado. Cualquier uso no autorizado de este sistema puede resultar en un proceso civil y / o penal en toda la extensión de la ley.

Sobre el autor

Hacks SMTP y cómo protegerse contra ellos

Hacks SMTP y cómo protegerse contra ellos Algunos hacks explotar debilidades en el Simple Mail Transfer Protocol (SMTP). Este protocolo de comunicación por correo electrónico se ha diseñado para la funcionalidad, no la seguridad. Así, lo que garantiza que usted tiene algún nivel de…

Ssh control y el acceso telnet a los routers Junos

Ssh control y el acceso telnet a los routers Junos SSH y Telnet son las dos formas más comunes de los usuarios para acceder al router. Ambos requieren autenticación de contraseña, ya sea a través de una cuenta configurada en el router o una cuenta configurada en el servidor de autenticación…

Cómo acceder a los dispositivos Junos con ssh

Cómo acceder a los dispositivos Junos con ssh Junos OS admite el acceso telnet a dispositivos Junos, pero para ser más protectora con sus credenciales de inicio de sesión, que desea utilizar Secure Shell (SSH). SSH difiere de Telnet porque permite el intercambio de datos entre usted y su…

Cómo acceder a los dispositivos Junos con telnet

Cómo acceder a los dispositivos Junos con telnet La forma básica de acceder a un dispositivo remoto es mediante Telnet. Después de configurar una dirección IP en la interfaz de administración (si es que la interfaz fuera de banda o en banda), puede acceder al dispositivo mediante la apertura…

Cómo diseñar un filtro de firewall de Junos

Cómo diseñar un filtro de firewall de Junos Para diseñar un filtro de firewall Junos correctamente, es necesario saber cómo Junos procesa los filtros. Hay dos consideraciones básicas a tener en cuenta para asegurar que los filtros de firewall Junos se comportan de la manera que usted…

La creación de redes de Cisco: configuración de la bandera

La creación de redes de Cisco: configuración de la bandera LA bandera es un mensaje presentado a un usuario que está utilizando el interruptor de Cisco. El tipo de banner que ha configurado para su uso determina cuando se muestra este mensaje. Puede configurar tres tipos principales de banners en su switch…

Cisco Networking: el uso de telnet

Cisco Networking: el uso de telnet Si usted necesita para administrar remotamente su switch Cisco, usted podrá elegir entre Telnet y Secure Shell (SSH). Hay peligros a través de Telnet, envía datos a través de la red en texto plano, lo que hace Telnet menos seguro en comparación…

Configuración bandera Router

Configuración bandera Router LA bandera es un mensaje que se presenta a alguien que usa el router. El tipo de banner configurar determina cuando se muestra este mensaje para el usuario. Puede configurar tres tipos principales de banderas en un router Cisco.Mensaje del día…

Las mejores prácticas de seguridad para el examen de certificación CCENT

Las mejores prácticas de seguridad para el examen de certificación CCENT Una de las habilidades más importantes que tienen como CCENT es la capacidad de implementación de prácticas básicas de seguridad en sus dispositivos de Cisco. Los siguientes son algunos puntos clave a tener en cuenta acerca de los dispositivos…

Las mejores prácticas de seguridad para los exámenes de certificación ICND1 y ICND2

Las mejores prácticas de seguridad para los exámenes de certificación ICND1 y ICND2 Una de las habilidades más importantes que tienen que prepararse para el Cisco ICND1 (y ICND2) examen es la capacidad de implementación de prácticas básicas de seguridad en sus dispositivos de Cisco. Los siguientes son algunos puntos clave a…

Puertos comúnmente hackeados

Puertos comúnmente hackeados Puertos comunes, tales como el puerto TCP 80 (HTTP), pueden ser bloqueados - pero otros puertos pueden pasarse por alto y ser vulnerable a los piratas informáticos. En sus pruebas de seguridad, asegúrate de revisar estos TCP comúnmente hackeado y…

Joomla gerente banner: las categorías, clientes y pistas pestañas

Joomla gerente banner: las categorías, clientes y pistas pestañas La primera vez que acceda al Administrador de titulares en Joomla, la pestaña Banners es la que se ve. Pero hay otras pestañas de la izquierda de la pantalla justo debajo Banner Manager: Banners partida. Estas otras pestañas - Categorías,…