Hacks SMTP y cómo protegerse contra ellos

Algunos hacks explotar debilidades en el Simple Mail Transfer Protocol (SMTP). Este protocolo de comunicación por correo electrónico se ha diseñado para la funcionalidad, no la seguridad. Así, lo que garantiza que usted tiene algún nivel de seguridad le ayudará a proteger su información.

Conteúdo

Enumeración Cuenta

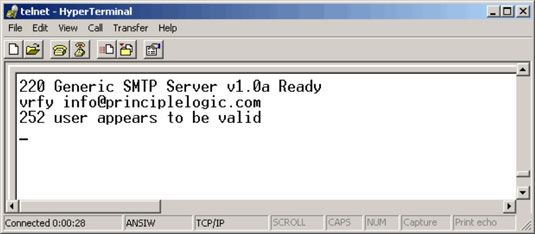

Una forma inteligente de que los atacantes pueden verificar si existen cuentas de correo electrónico en el servidor es simplemente telnet al servidor en el puerto 25 y ejecute el VRFY comandos. los VRFY comando hace una comprobación del servidor si existe un ID de usuario específico. Los spammers a menudo automatizar este método para realizar una directorio de ataque de la cosecha, que es una forma de espigar direcciones de correo electrónico válidas desde un servidor o dominio para los piratas informáticos para su uso.

Los ataques que utilicen cuentas de enumeración

Scripting este ataque puede probar miles de combinaciones de direcciones de correo electrónico.

El comando SMTP EXPN podría permitir a atacantes para verificar lo que existen listas de correo en el servidor. Usted puede simplemente telnet a su servidor de correo electrónico en el puerto 25 y tratar EXPN en su sistema.

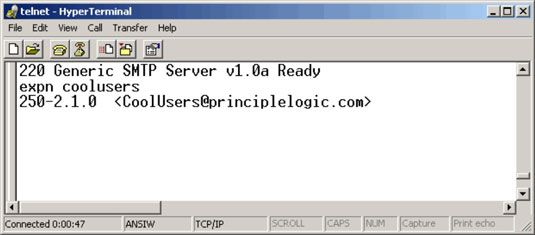

Otra manera de automatizar tanto el proceso es utilizar el programa EmailVerify en NetTools Esenciales de TamoSoft.

Sin embargo, otra manera de captar direcciones de correo electrónico válidas es utilizar theHarvester de recoger direcciones a través de Google y otros motores de búsqueda. Puede descargar BackTrack Linux para quemar la imagen ISO en un CD o arrancar la imagen directamente a través de VMWare o VirtualBox. En la GUI BackTrack, sólo tiene que elegir Backtrack-Recopilación de información-SMTP-Goog correo Enum e introduzca ./goog-mail.py -d

Medidas contra la cuenta de enumeración

Si está ejecutando Exchange, cuenta enumeración no será un problema. Si no está ejecutando Exchange, la mejor solución para la prevención de este tipo de cuenta enumeración de correo electrónico depende de si usted necesita para que el VRFY y EXPN comandos:

Desactivar VRFY y EXPN a menos que necesite sus sistemas remotos para recopilar información del usuario y lista de correo de su servidor.

Si necesitas VRFY y EXPN funcionalidad, consulte la documentación del servidor de seguridad del servidor de correo electrónico o e-mail para la capacidad de limitar estos comandos a hosts específicos en su red o de Internet.

Asegúrese de que la empresa direcciones de correo electrónico que no se publican en la web.

Relay

Retransmisión SMTP permite a los usuarios enviar mensajes de correo electrónico a través de servidores externos. Relés abierto de correo electrónico no son el problema que solía ser, pero todavía se necesitan para comprobar por ellos. Los spammers y hackers pueden utilizar un servidor de correo electrónico para enviar spam o malware a través del correo electrónico con el pretexto del propietario-relay abierto desprevenido.

Prueba automática

Aquí hay un par de maneras fáciles para probar su servidor de retransmisión SMTP:

Herramientas en línea gratis: abuse.net/relay.html

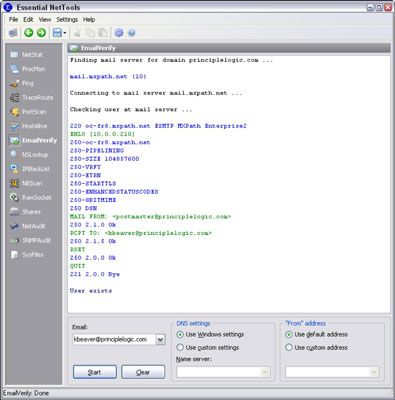

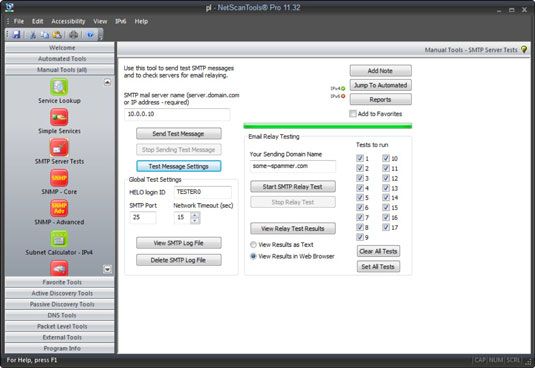

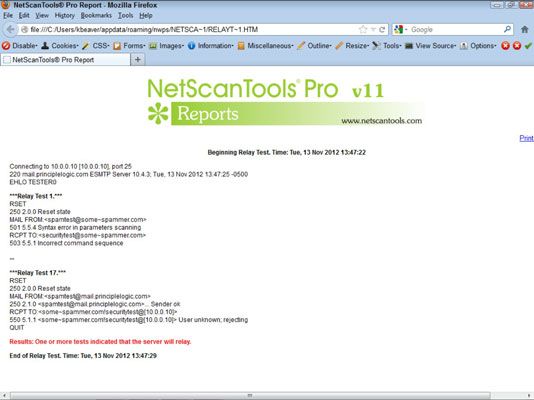

Herramientas basadas en Windows: NetScanTools Pro

En NetScanTools Pro, sólo tiene que introducir valores para el nombre del servidor de correo SMTP, su envío de nombres de dominio. Dentro de los ajustes de mensajes de prueba, ingrese el destinatario Dirección de correo electrónico del remitente y la dirección de correo electrónico.

Cuando la prueba se haya completado, simplemente haga clic en Ver Resultados de Prueba de Relés.

Pruebas manuales

Puede probar manualmente el servidor de retransmisión SMTP mediante telnet al servidor de correo electrónico en el puerto 25. Siga estos pasos:

Telnet a su servidor en el puerto 25.

Puede hacerlo de dos maneras:

Utilice la aplicación de telnet gráfico favorito, como HyperTerminal o SecureCRT.

Escriba el siguiente comando en el símbolo del sistema de Windows o UNIX:

Introduzca un comando para indicar al servidor, " Hola, me estoy conectando desde este dominio ".

Introduzca un comando para indicar al servidor que su dirección de correo electrónico.

Introduzca un comando para indicar al servidor que envíe el e-mail a.

Introduzca un comando para indicar al servidor que el cuerpo del mensaje es seguir.

Escriba el siguiente texto como el cuerpo del mensaje:

Termine el comando con un período en una línea por sí mismo.

El período final marca el final del mensaje. Después de entrar en este período final, se enviará el mensaje si se permite la retransmisión.

Compruebe si la retransmisión de su servidor:

Busque un mensaje similar al Relé no permitido regresando desde el servidor.

mailserver_address telnet 25

Usted debe ver la pancarta de bienvenida SMTP cuando se realiza la conexión.

Las contramedidas contra los ataques de retransmisión SMTP

Puede implementar las siguientes medidas en su servidor de correo electrónico para desactivar o al menos retransmisión SMTP de control:

Deshabilitar retransmisión SMTP en su servidor de correo electrónico. Si usted no sabe si necesita retransmisión SMTP, es probable que no lo hacen. Puede habilitar retransmisión SMTP para hosts específicos en el servidor o en la configuración del cortafuegos.

Hacer cumplir la autenticación si su servidor de correo electrónico permite. Usted puede ser que pueda requerir la autenticación de contraseña en un e-mail que coincide con el dominio del servidor de correo electrónico. Revise su servidor de correo electrónico y la documentación del cliente para obtener más información sobre cómo configurar esto.

E-mail de cabecera revelaciones

Si su cliente de correo electrónico y el servidor se configuran con valores por defecto típicos, un hacker podría encontrar piezas fundamentales de información:

Dirección IP interna de la máquina cliente de correo electrónico

Las versiones de software de su cliente y servidor de correo electrónico, junto con sus vulnerabilidades

Nombres de host que pueden divulgar sus convenciones de nombres de red

Medidas contra la divulgación de cabecera

La mejor contramedida para evitar la divulgación de información en los encabezados de correo electrónico es para configurar su servidor de correo electrónico o e-mail firewall para reescribir las cabeceras, ya sea por el cambio de la información que se muestra o retirarlo. Revise su servidor de correo electrónico o la documentación del firewall para ver si esto es una opción.

Si encabezado reescritura no está disponible, es posible que aún prevenir el envío de información crítica, como software de servidor números de versión y las direcciones IP internas.

Malware

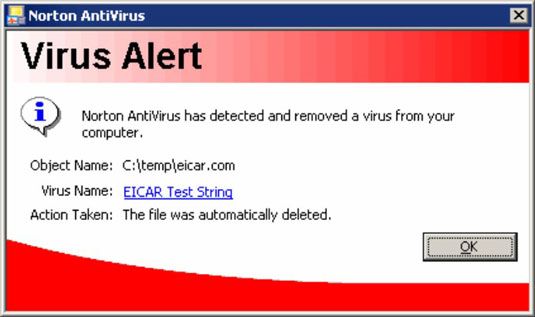

Sistemas de correo electrónico son atacados regularmente por este tipo de malware como virus y gusanos. Compruebe que el software antivirus funciona realmente.

EICAR ofrece una opción segura para la comprobación de la eficacia de su software antivirus.

EICAR es un malware con sede en Europa de reflexión que ha trabajado en conjunto con proveedores de anti-malware para proporcionar esta prueba básica del sistema. La cadena de prueba EICAR transmite en el cuerpo de un correo electrónico o como un archivo adjunto de modo que usted puede ver cómo su servidor y estaciones de trabajo responden. Es, básicamente, accede a este archivo en su ordenador para ver si el software antivirus lo detecta:

X5O! P% @ AP [4 PZX54 (P ^) 7CC) 7} $ EICAR-STANDARD-ANTIVIRUS TEST-FILE! $ H + H *