Eliminar servicios innecesarios y sin garantía para evitar ser atacado

Servicios innecesarios y no garantizados pueden conducir a una puerta abierta para los hackers. Cuando usted sabe que los demonios y las aplicaciones se están ejecutando - tales como FTP, telnet, y un servidor web - es bueno saber exactamente qué versiones se están ejecutando para que pueda buscar sus vulnerabilidades asociadas y decidir si para apagarlas. El sitio de Base de Datos Nacional de la vulnerabilidad es un buen recurso para la determinación de las vulnerabilidades.

Conteúdo

Búsquedas

Varias herramientas de seguridad pueden ayudar a determinar las vulnerabilidades. Estos tipos de servicios públicos podrían no identificar todas las aplicaciones hasta el número de versión exacta, pero son una forma muy poderosa de la recogida de información del sistema.

Vulnerabilidades

Sea especialmente consciente de estos fallos de seguridad conocidos en un sistema:

Anonymous FTP - especialmente si no se ha configurado correctamente - puede proporcionar una manera para que un atacante descargar y acceder a archivos en su sistema.

Telnet y FTP son vulnerables a la red capturas analizador de la ID de usuario y la contraseña sin cifrar las aplicaciones utilizan. Sus inicios de sesión también pueden ser de fuerza bruta atacado.

Las versiones antiguas de sendmail tienen muchos problemas de seguridad.

R servicios, como rlogin, rdist, rexecd, rsh y rcp, son especialmente vulnerables a los ataques.

Muchos servidores web se ejecutan en Linux, por lo que no puede pasar por alto la importancia de verificar las debilidades en Apache, Tomcat, y sus aplicaciones específicas. Por ejemplo, una vulnerabilidad de Linux común es que los nombres de usuario se pueden determinar a través de Apache cuando no tiene la directiva UserDir desactivado en su httpd.conf archivo.

Puede explotar esta debilidad manualmente por navegar a las carpetas de usuario bien conocidos, tales como http: //your~site.com/user_name o, mejor aún, mediante el uso de un escáner de vulnerabilidad, como WebInspect o QualysGuard, enumerar automáticamente el sistema. De cualquier manera, usted puede ser capaz de averiguar que existen usuarios de Linux y luego lanzar una contraseña de craqueo ataques web. También hay numerosas formas de acceder a los archivos del sistema (incluyendo / etc / passwd) A través de código CGI vulnerables.

Del mismo modo, FTP a menudo se ejecuta sin garantía en los sistemas Linux. Hay sistemas Linux con FTP anónimo permitieron que fueron compartiendo la salud sensibles e información financiera para todos en la red local. Así que, no se olvide de buscar las cosas simples.

Herramientas

Las siguientes herramientas pueden realizar más información en profundidad reunir allá escaneo de puertos para enumerar sus sistemas Linux y ver lo que los hackers ven:

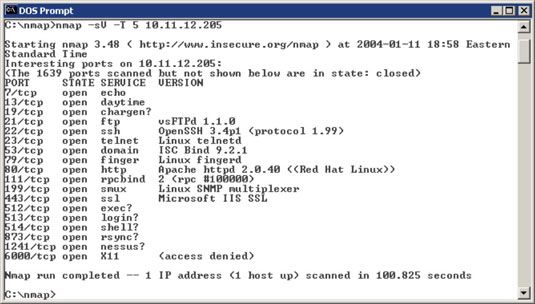

Nmap puede comprobar si hay versiones específicas de los servicios cargados. Basta con ejecutar Nmap con la -sV modificador de línea de comandos.

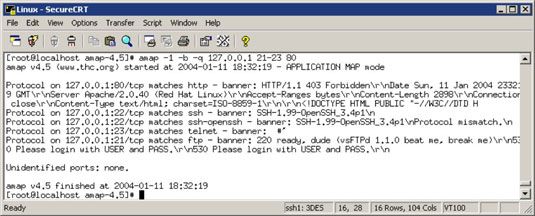

Amap es similar a Nmap, pero tiene un par de ventajas:

Amap es mucho más rápido para este tipo de exploraciones.

Amap puede detectar aplicaciones que están configurados para ejecutarse en los puertos no estándar, tales como Apache se ejecuta en el puerto 6789 en lugar de su valor predeterminado 80.

Amap se ejecutó con las siguientes opciones para enumerar algunos puertos comúnmente hackeado:

-1 hace que la carrera de exploración más rápido.

-b imprime las respuestas en caracteres ASCII.

-q salta la presentación de informes de los puertos cerrados.

21 sondas el puerto de control FTP.

22 sondas puerto SSH.

23 sondas puerto telnet.

80 sondas el puerto HTTP.

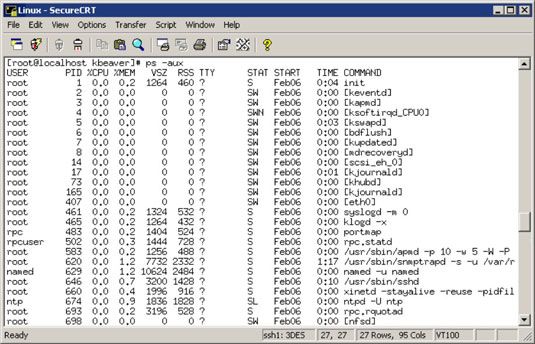

netstat muestra los servicios que se ejecutan en una máquina local. Escriba este comando mientras está conectado:

netstat -anp

Lista de archivos abiertos (lsof) Muestra los procesos que están escuchando y archivos que están abiertos en el sistema.

Contramedidas contra ataques de hackers en los servicios innecesarios

Usted puede y debe deshabilitar los servicios innecesarios en sus sistemas Linux. Esta es una de las mejores maneras de mantener su sistema Linux seguro. Al igual que la reducción del número de puntos de entrada de su casa, más la entrada apunta a eliminar los menos lugares un intruso puede romper en.

Deshabilitar servicios innecesarios

El mejor método de deshabilitar servicios innecesarios depende de cómo se carga el demonio en el primer lugar. Usted tiene varios lugares para desactivar los servicios, dependiendo de la versión de Linux que se está ejecutando.

inetd.conf (o xinetd.conf)

Si es un buen negocio, deshabilitar los servicios innecesarios comentando la carga de los demonios que no utiliza. Sigue estos pasos:

Escriba el siguiente comando en el indicador de Linux:

ps -aux

El identificador de proceso (PID) para cada demonio, incluidos inetd, aparece en la pantalla.

Tome nota del PID para inetd.

Abierto /etc/inetd.conf Linux en el editor de texto vi escribiendo el siguiente comando:

vi /etc/inetd.conf

O

/etc/xinetd.conf

Cuando se tiene el archivo cargado en vi, activar el modo de inserción presionando I.

Mover el cursor al principio de la línea del demonio que desea desactivar, como httpd, y escriba # al principio de la línea.

Este paso comenta la línea y evita que se carga al reiniciar el servidor o reiniciar inetd.

Para salir de vi y guardar los cambios, pulse Esc para salir del modo de inserción, escriba: wq, y presione Intro.

Esto le dice a vi que desea escribir los cambios y salga.

Reinicie inetd mediante la introducción de este comando con el inetd PID:

kill -HUP PID

chkconfig

Si usted no tiene un inetd.conf archivo, su versión de Linux es, probablemente, ejecutando el programa xinetd - un sustituto más seguro para inetd - para escuchar las solicitudes de aplicaciones de red entrantes. Puede editar el /etc/xinetd.conf presentar si este es el caso. Para obtener más información sobre el uso de xinetd y xinetd.conf, entrar hombre xinetd o xinetd.conf en un símbolo del sistema Linux.

Si está ejecutando Red Hat 7.0 o posterior, puede ejecutar el / sbin / chkconfig programa para apagar los demonios que no desea cargar.

También puede introducir chkconfig --list en un símbolo del sistema para ver qué servicios están habilitados en el xinetd.conf archivo.

Si desea desactivar un servicio específico, digamos snmp, escriba lo siguiente:

chkconfig --del snmpd

Control de acceso

TCP Wrappers puede controlar el acceso a los servicios críticos que se ejecutan, como FTP o HTTP. Este programa controla el acceso a los servicios TCP y registra su uso, lo que ayuda a controlar el acceso mediante el nombre de host o la dirección IP y el seguimiento de actividades maliciosas.