Cifrar el tráfico inalámbrico para evitar ser hackeado

El tráfico inalámbrico puede ser capturado directamente de las ondas de radio, por lo que este medio de comunicación susceptibles de escuchas ilegales y la piratería. A menos que se cifra el tráfico, se envían y se reciben en texto plano al igual que en una red con cables estándar.

Además de eso, los 802.11 protocolos de cifrado, Wired Equivalent Privacy (WEP) y Wi-Fi Protected Access (WPA), tienen su propia debilidad que permite a atacantes se agrieten las claves de cifrado y descifrar el tráfico capturado. Esta vulnerabilidad realmente ha ayudado a poner las redes WLAN en el mapa - por así decirlo.

WEP, en cierto sentido, realmente hace honor a su nombre: Proporciona equivalente privacidad a la de una red cableada, y algo más. Sin embargo, no estaba destinado a ser roto tan fácilmente. WEP utiliza una bastante fuerte algoritmo de cifrado simétrico llamado RC4.

Los hackers pueden observar el tráfico inalámbrico cifrados y recuperar la clave WEP debido a una falla en cómo se implementa el vector de inicialización RC4 (IV) en el protocolo. Esta debilidad es debido a que el IV es de sólo 24 bits de largo, lo que provoca que se repita cada 16,7 millones de paquetes - incluso antes, en muchos casos, con base en el número de clientes inalámbricos que entran y salen de la red.

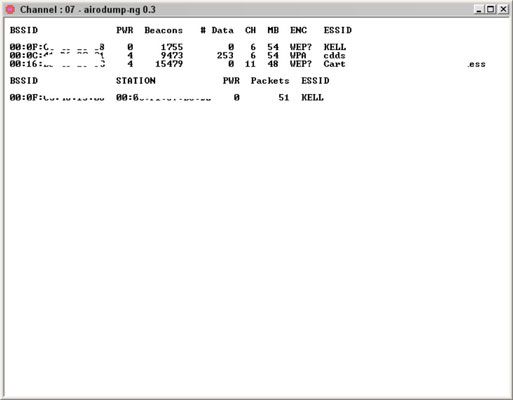

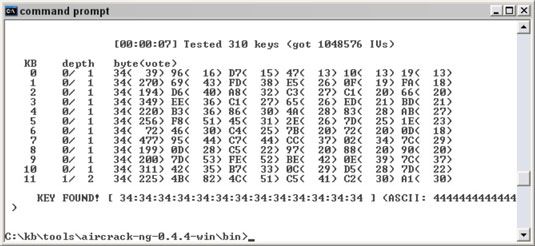

Usando WEPCrack o Aircrack-ng, los hackers necesitan recoger solamente 'hasta unos días de un par de horas de dólares en paquetes de romper la clave WEP.

Airodump y aircrack son muy fáciles de ejecutar en Windows. Sólo tiene que descargar y extraer los programas aircrack, el entorno de simulación cygwin Linux, y los archivos de la ojeada de apoyo de http://aircrack-ng.org y ya está listo para romper lejos!

La industria móvil se le ocurrió una solución al problema WEP llamada Wi-Fi Protected Access. Utiliza la WPA Protocolo de integridad de clave temporal sistema de cifrado, que corrige todos los problemas conocidos de WEP. WPA2, que sustituyó al WPA original, utiliza un método de cifrado más fuerte llamado Modo Contador con Cipher Block Chaining Mensaje Protocolo código de autenticación, o CCMP para abreviar, basado en el estándar de cifrado avanzado.

WPA y WPA2 que se ejecuta en " modo de empresa " 802,1 requerir unaX servidor de autenticación, como por ejemplo un servidor RADIUS, para gestionar cuentas de usuario para la WLAN. Consulte con su proveedor para obtener actualizaciones de WPA.

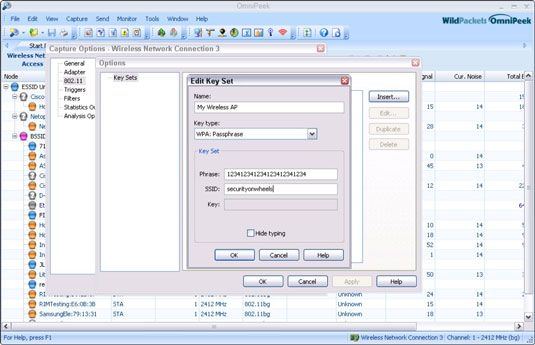

También puede usar aircrack para romper WPA y WPA2 claves pre-compartidas. Para romper el cifrado WPA-PSK, usted tiene que esperar a que un cliente inalámbrico para autenticar con su punto de acceso. Una forma rápida de forzar el proceso de re-autenticación es enviar un paquete de autenticarse a la dirección de difusión.

Puede utilizar airodump para capturar paquetes y luego empezar aircrack para iniciar el agrietamiento la clave previamente compartida utilizando las siguientes opciones de línea de comandos:

# aircrack-ng a2 -w path_to_wordlist

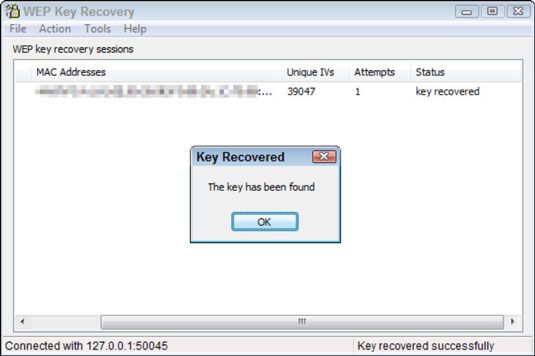

CommView for WiFi es una gran herramienta para WEP / WPA cracking. Es muy sencillo de usar y funciona bien. Cracking WEP o WPA es simplemente una cuestión de 1) la carga de CommView para WiFi, 2) a partir de una captura de paquetes en el canal inalámbrico que desea probar y 3) hacer clic en el menú Herramientas y seleccionando la clave WEP o WPA opción Recuperación de claves.

Recuperación de claves WPA depende de un buen diccionario. Los archivos de diccionario disponibles en outpost9.com/files/WordLists.html son un buen punto de partida.

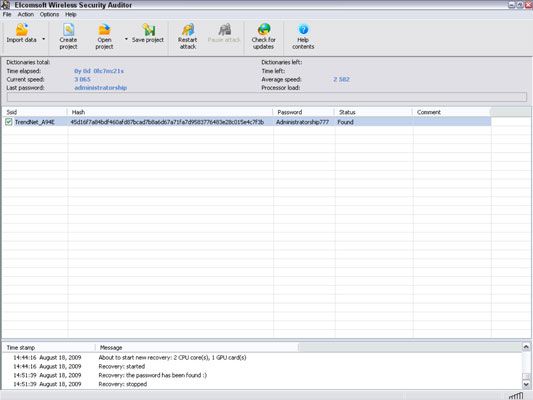

Otra alternativa comercial para el craqueo de claves WPA y WPA2 es Elcomsoft Wireless Security Auditor. Para utilizar EWSA, sólo tiene que capturar paquetes inalámbricos en el formato tcpdump, cargue el archivo de captura en el programa, y poco después usted tiene el PSK. EWSA es un poco diferente, ya que puede romper WPA y WPA2 PSK en una fracción del tiempo que normalmente tomaría, pero hay una advertencia.

Debe tener un ordenador con una tarjeta de vídeo NVIDIA o ATI compatible. Sí, EWSA no sólo tiene que utilizar el poder de procesamiento de la CPU - también aprovecha las capacidades de potencia y aceleración de mamut de unidad de procesamiento gráfico de la tarjeta de vídeo. Ahora que es la innovación!

Usando EWSA, se puede tratar de descifrar sus PSKs WPA / WPA2 a una velocidad de hasta 50.000 claves WPA / WPA2 pre-compartidas por segundo. Compare esto con los pocos cientos de llaves humildes por segundo utilizando sólo la CPU y se puede ver el valor de una herramienta como esta.

La solución más sencilla al problema WEP es migrar a WPA, o idealmente, WPA2, para todas las comunicaciones inalámbricas. También puede usar una VPN en un entorno Windows - gratis - al permitir Point-to-Point Tunneling Protocol (PPTP) para las comunicaciones del cliente.

También puede utilizar el soporte IPSec integrado en Windows, así como Secure Shell, Secure Sockets Layer / Transport Layer Security, y otras soluciones de proveedores de propiedad, para mantener el tráfico de su seguro. Hemos de tener en cuenta que hay grietas programas para PPTP, IPSec y otros protocolos de VPN, así, pero en general, usted es bastante seguro.

Existen soluciones más nuevas basadas en 802.11 también. Si usted puede configurar los hosts inalámbricos para regenerar una nueva clave dinámica después de un cierto número de paquetes se han enviado, la vulnerabilidad de WEP no puede aprovecharse.

Muchos proveedores de AP ya han implementado esta revisión como una opción de configuración independiente, a fin de comprobar el firmware más reciente con características para gestionar la rotación de clave. Por ejemplo, el protocolo Cisco LEAP patentada utiliza claves por usuario WEP que ofrecen una capa de protección si se está ejecutando el hardware de Cisco. Una vez más, tenga cuidado porque existen programas de craqueo para LEAP, como ASLEAP.

El estándar 802.11i del IEEE integra las soluciones de WPA y más. Esta norma es una mejora respecto a WPA pero no es compatible con el hardware más antiguo 802.11b debido a su implementación del estándar de cifrado avanzado (AES) para el cifrado.

Si estás usando WPA con una clave previamente compartida, asegúrese de que la llave contiene al menos 20 caracteres aleatorios por lo que no es susceptible a los ataques de diccionario sin conexión disponibles en herramientas como Aircrack-ng y Elcomsoft Wireless Security Auditor.

Tenga en cuenta que a pesar de WEP y WPA débiles claves pre-compartidas son manipulable, sigue siendo mucho mejor que ningún cifrado en absoluto. Al igual que en el sentido de que las señales del sistema de seguridad en el hogar tienen sobre los posibles intrusos hogar, una LAN inalámbrica WEP o WPA corriendo débil claves pre-compartidas no es tan atractivo para un hacker criminal como uno sin ella.