Snmp Scan para evitar un corte de la red

Simple Network Management Protocol (SNMP) está integrado en casi todos los dispositivos de la red y puede ser una fuente de hacking. Programas de gestión de red (como HP OpenView y LANDesk) utilizan SNMP para la gestión de host de red remoto. Desafortunadamente, SNMP también presenta vulnerabilidades de seguridad.

Vulnerabilidades

El problema es que la mayoría de las máquinas de la red ejecutan SNMP habilitado con el valor por defecto leen cadenas / escritura de la comunidad de público / privado. La mayoría de los dispositivos de la red han permitido SNMP y ni siquiera lo necesitan.

Si SNMP está comprometido, un hacker puede ser capaz de obtener dicha información de la red en forma de tablas ARP, nombres de usuario y las conexiones TCP para atacar sus sistemas aún más. Si SNMP aparece en los análisis de puertos, usted puede apostar que un atacante malicioso intentará comprometer el sistema.

Estas son algunas de las utilidades para la enumeración SNMP:

Las herramientas NetScanTools comerciales Pro y Essential NetTools

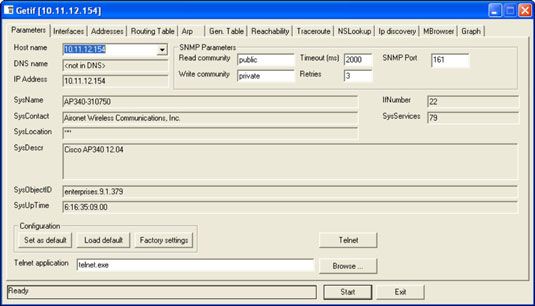

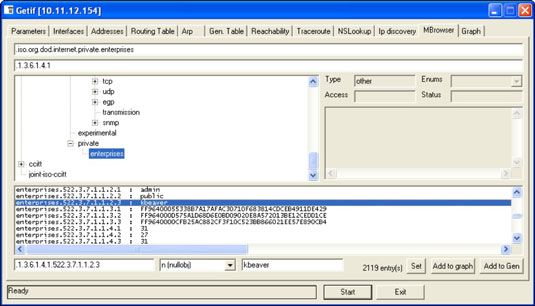

Getif basada en GUI de Windows gratuito

SNMPUTIL gratuito de Windows basado en texto

Puede utilizar Getif para enumerar los sistemas con activar SNMP.

En esta prueba, se puede recoger una gran cantidad de información de un punto de acceso inalámbrico, incluyendo el número de modelo, versión del firmware, y el tiempo de actividad del sistema. Todo esto podría ser utilizado contra el anfitrión si un atacante quería explotar una vulnerabilidad conocida en este sistema en particular. Había varios nombres de usuario de interfaz de gestión en este punto de acceso. Seguramente usted no quiere mostrar al mundo esta información.

Para una lista de proveedores y productos afectados por las vulnerabilidades de SNMP conocidas, consulte cert.org/advisories/CA-2002-03.html.

Las contramedidas contra los ataques de SNMP

La prevención de ataques de SNMP puede ser tan simple como el ABC:

LAiempre desactivar SNMP en los ejércitos, si no lo está utilizando - y punto.

Bbloquear los puertos SNMP (UDP 161 y 162) en el perímetro de la red.

Cambiar la comunidad SNMP predeterminado leer cadena desde público y la cadena predeterminada comunidad de escritura desde privado a otro valor largo y complejo que es prácticamente imposible de adivinar.

Hay técnicamente un " T " eso es parte de la solución: actualizar. Actualización de sus sistemas (al menos los que se puede) a SNMP versión 3 pueden resolver muchas de las debilidades de seguridad SNMP conocidas.