Hacks que explotan parches perdieron

Es una cosa para empujar y empujar a Windows para buscar parches faltantes que eventualmente podría conducir a una buena información - tal vez el acceso al sistema para un hacker. Sin embargo, es otra muy distinta a tropezar con una vulnerabilidad que le proporcionará acceso completo al sistema y completa - todo dentro de 10 minutos.

Bueno, ya no es una amenaza vacía que " código arbitrario " se puede ejecutar en un sistema que mayo conducir a una explotación de la vulnerabilidad. Ahora, con herramientas como Metasploit, todo lo que necesita es un parche que falta en un sistema para tener acceso y demostrar cómo toda la red puede verse comprometida.

Antes de ir vulnerabilidades 'sploitin' con Metasploit, es muy importante saber que usted está de aventurarse en territorio sensible. No sólo se puede tener acceso completo, no autorizado a los sistemas sensibles, pero también se puede poner los sistemas están probando en un estado donde pueden colgar o reiniciar el sistema. Por lo tanto, leer cada exploit de documentación y proceder con cautela.

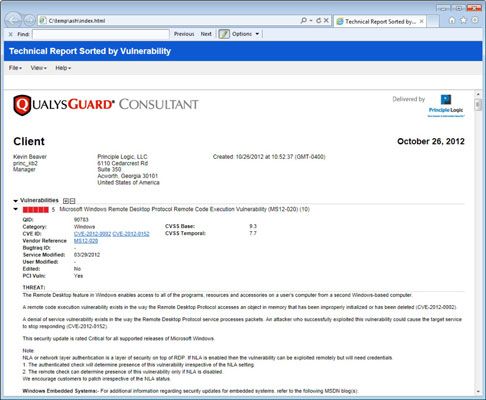

Antes de poder explotar un parche faltante o vulnerabilidad relacionada, usted tiene que averiguar lo que está disponible para la explotación. La mejor manera de ir haciendo esto es utilizar una herramienta como QualysGuard o LanGuard para encontrarlos.

Metasploit

Después de encontrar una vulnerabilidad, el siguiente paso es para explotarla. Así es cómo:

Descargar e instalar Metasploit de metasploit.com/download.

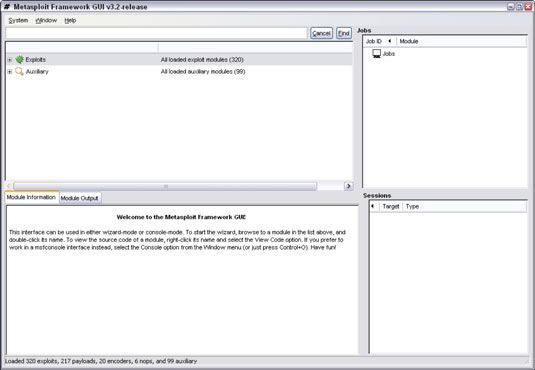

Después de finalizada la instalación, ejecute la interfaz gráfica de usuario Metasploit (ahora denominado MSFGUI), que es la consola principal de Metasploit.

También hay una versión en Internet de Metasploit que se puede acceder a través de su navegador.

Expandir los Exploits opción para ver qué exploits están disponibles para funcionar.

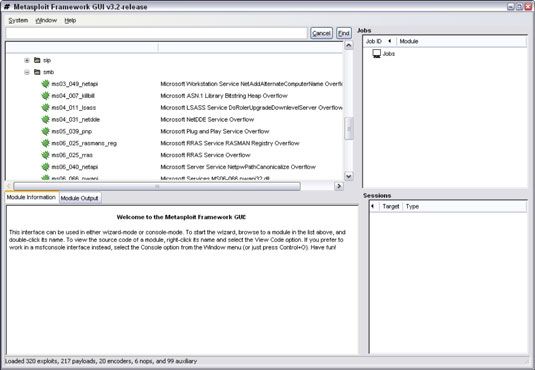

Si conoce la vulnerabilidad específica (por ejemplo, de Microsoft MS08-067), puede simplemente entrar en una parte o todo el término de búsqueda (como MS08) en el campo de búsqueda en la parte superior y luego haga clic en Buscar.

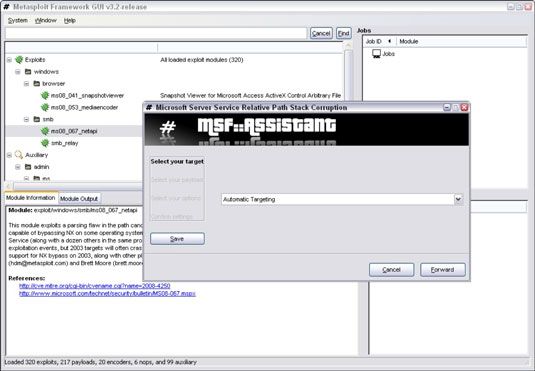

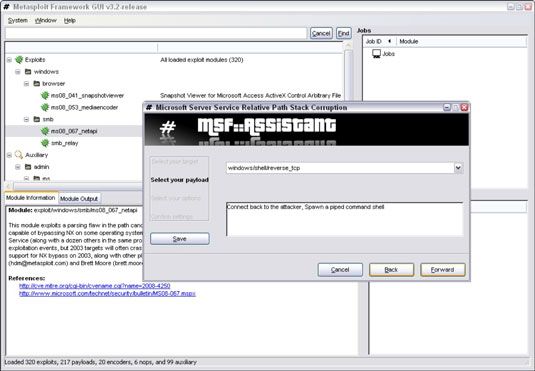

Después de encontrar el exploit que desea ejecutar en contra de su sistema de destino, simplemente haga doble clic en el exploit y luego siga los pasos que comienzan con la selección del operativo de destino System- haga clic en el botón Adelante.

Seleccione Automática Targeting si es disponible- lo contrario, haga su mejor estimación de la versión de Windows está en ejecución y, a continuación, haga clic en el botón Adelante.

Seleccione la carga útil (el hack específico) que desea enviar a la meta y luego haga clic en el botón Adelante.

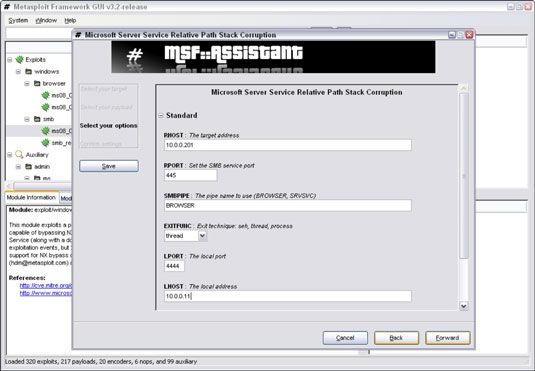

Introduzca la dirección IP del sistema de destino en el campo rhost y confirme que la dirección IP se muestra en el campo LHOST es la dirección de su sistema de pruebas. Haga clic en el botón Adelante.

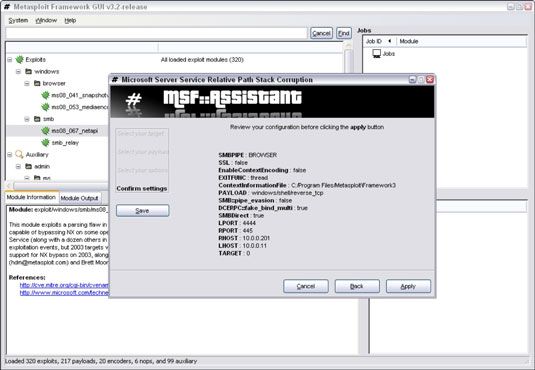

Confirme la configuración en la pantalla final y haga clic en el botón Aplicar.

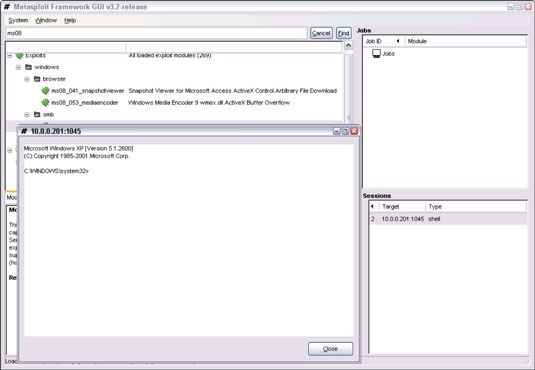

El trabajo se ejecuta, y ves la sesión de shell en la sección Sesiones en el cuadrante inferior derecho de la interfaz gráfica de usuario Metasploit.

Haga doble clic en la sesión y abre una nueva ventana con un símbolo del sistema en el sistema de destino.

Para agregar un usuario, entra net user nombre de usuario contraseña / add en el símbolo del sistema Metasploit.

A continuación, agregue el usuario al grupo de administradores locales mediante la introducción de net localgroup administradores nombre de usuario / añadir en el símbolo del sistema Metasploit. A continuación, puede iniciar sesión en el sistema remoto mediante la asignación de una unidad a la C $ social o mediante la conexión a través de Escritorio remoto.

Tres versiones únicas de Metasploit están disponibles en Rapid7. La edición gratuita se describe en los pasos anteriores se llama Metasploit Comunidad. Puede ser todo lo que necesita si un pantalla ocasional de acceso remoto o similar es suficiente para sus propósitos de prueba.

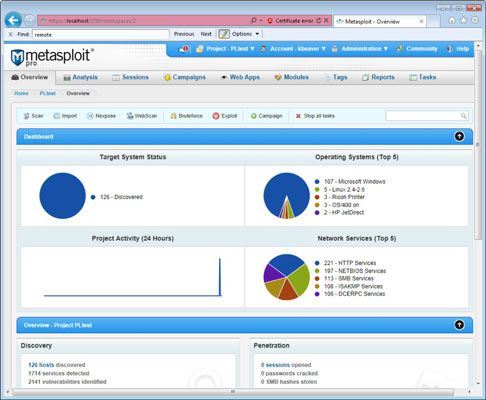

También hay Metasploit Express, que agrega características tales como la auditoría contraseña y la recopilación de pruebas. Por último, hay una versión comercial en toda regla llamada Metasploit Pro para el profesional de seguridad grave. Metasploit Pro añade características para la ingeniería social, la exploración de aplicaciones web y de informes detallados.

Tenga en cuenta las características de flujo de trabajo en las pestañas en la parte superior que incluye análisis, Sesiones, Campañas, Web Apps, e informes. Es una interfaz bien pensado que elimina la dificultad de la exploración tradicional de la seguridad, la explotación y la presentación de informes, que es especialmente útil para el menos técnico profesional de TI.

Metasploit Pro le ofrece la posibilidad de importar los resultados del escáner (normalmente archivos XML) de los escáneres de vulnerabilidad de terceros, tales como Acunetix Web Vulnerability Scanner, Nmap, y QualysGuard. Simplemente haga clic en la pestaña Análisis y seleccione Importar.

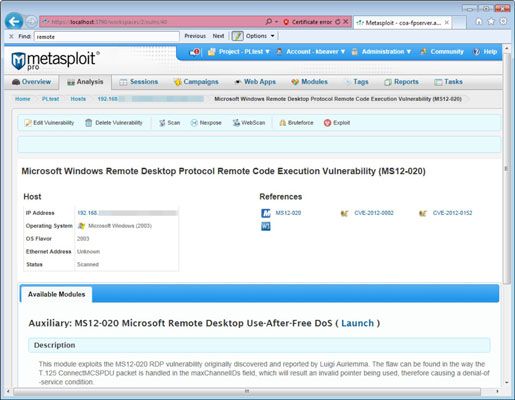

Después se importan los datos de exploración, puede hacer clic Vulnerabilidades (bajo análisis) y ver todos los resultados del escáner de vulnerabilidad originales. Para explotar una de las vulnerabilidades (que tendrá que ser un apoyada explotar), simplemente haga clic en el hallazgo en la columna Nombre y se le presentará con una nueva página que le permite explotar la falla.

Numerosos recursos están disponibles en metasploit.com/help. El poder de Metasploit es increíble por sí mismo. Combínalo con el código de explotación que se actualiza continuamente Exploits Base de datos de Ofensiva de Seguridad, y usted tiene prácticamente todo lo que necesita si decide profundizar en ese nivel de la explotación.

Contramedidas contra exploits de vulnerabilidad de parches que falta

Parche sus sistemas - tanto el sistema operativo Windows y cualquier Microsoft o las aplicaciones de terceros que se ejecutan en ellos. En serio, eso es todo lo que hay a ella.

Para conseguir sus brazos todo el proceso de actualización, lo que tienes que automatizarlo donde se pueda. Puede utilizar Windows Update - o mejor aún - Windows Server Update Services (WSUS) para los parches de Microsoft-centric, que se pueden encontrar en http://technet.microsoft.com/en-us/wsus/default.aspx. Si usted está buscando una alternativa comercial, echa un vistazo a las características de administración de parches de GFI LANguard y Lumension Patch y Remediación.