Ataques sesión nula y cómo evitarlos

Una vulnerabilidad conocida dentro de Windows puede asignar una conexión anónima (o nula sesión

Conteúdo

Recopilar información de configuración de host de Windows, como el ID de usuario y los nombres de las acciones.

Editar partes del registro del equipo remoto.

Aunque Windows Server 2008, Windows XP, Windows 7 y Windows 8 no permiten conexiones de sesión nula por defecto, el servidor lo hace Windows 2000 - y (por desgracia) un montón de esos sistemas son todavía alrededor de causar problemas en la mayoría de las redes.

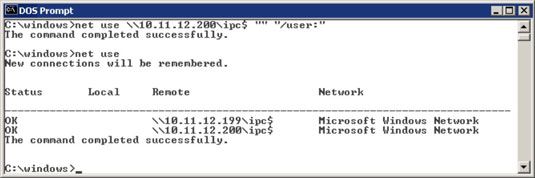

Asigne una sesión nula

Siga estos pasos para cada equipo con Windows a la que desea asignar una sesión nula:

Formatear la básica red de comandos, así:

net use host_name_or_IP_address ipc $ "" "/ user:"

los red comando para mapear las sesiones nulas requiere estos parámetros:

red seguido de la usar comando

La dirección IP o nombre de host del sistema al que desea asignar una conexión nula

Una contraseña en blanco y nombre de usuario

Pulse Enter para realizar la conexión.

Después de asignar la sesión nula, debería ver el mensaje El comando se ha completado con éxito.

Para confirmar que las sesiones se asignan, introduzca este comando en el símbolo del sistema:

net use

Usted debe ver las asignaciones al recurso compartido IPC $ en cada equipo al que está conectado.

Recoger información

Con una conexión de sesión nula, puede utilizar otras utilidades para recopilar información crítica de Windows de forma remota. Decenas de herramientas pueden recopilar este tipo de información.

Usted - como un hacker - puede tomar la salida de estos programas de enumeración e intentar

Romper las contraseñas de los usuarios que se encuentran.

Mapa impulsa a los recursos compartidos de red.

Puedes usar las siguientes aplicaciones para la enumeración del sistema contra las versiones de servidor de Windows anteriores a Server 2003, así como Windows XP.

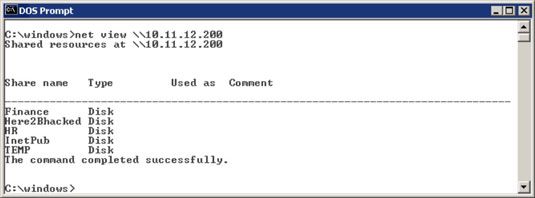

vista neta

los vista neta comando muestra las acciones que el host de Windows dispone. Puede utilizar la salida de este programa para ver la información que el servidor está anunciando al mundo y qué se puede hacer con él, incluyendo las siguientes:

Comparte información de que un hacker puede utilizar para atacar sus sistemas, como las unidades de mapeo y craqueo contraseñas acciones.

Permisos de Acciones que podrían necesitar ser retirados, como el permiso para que el grupo Todos, por lo menos a ver la participación en sistemas antiguos basados en Windows 2000.

La información de configuración y de usuario

Winfo y DumpSec pueden recopilar información útil sobre los usuarios y configuraciones, tales como

Dominio de Windows a la que el sistema pertenece

Configuración de la directiva de seguridad

Nombres de usuarios locales

Acciones Drive

Su preferencia podría depender de si te gusta interfaces gráficas o una línea de comandos. Winfo es una herramienta de línea de comandos. Lo que sigue es una versión abreviada de salida de un servidor de Windows NT de winfo, pero puede obtener la misma información de otros sistemas Windows:

Winfo 2.0 - Copyright (c) 1999-2003, Arne Vidstrom- http://ntsecurity.nu/toolbox/winfo/SYSTEM INFORMACIÓN: - OS Versión: POLÍTICA 4.0PASSWORD: - Tiempo entre final de los tiempos de inicio de sesión y cierre de sesión forzado: No se ve obligado logoff- edad máxima de la contraseña: 42 edad mínima de la contraseña días-: 0 días- longitud historia Contraseña: 0 passwords de longitud mínima de la contraseña: 0 CUENTAS charactersUSER: * Administrador (Esta cuenta es la cuenta integrada de administrador) * doctorx * Invitado (Este cuenta es la incorporada en cuenta de invitado) * * IUSR_WINNT kbeaver * nikkiSHARES: * ADMIN $ - Tipo: cuota especial reservado para IPC o cuota de administración y servicios * IPC $ - Tipo: Desconocido * Tipo Here2Bhacked-: Disco duro * C $ - Tipo: participación especial reservada para IPC o administrativa acción * Finance- Tipo: Unidad de disco * Tipo HR-: Unidad de disco

Esta información no se puede extraer de una instalación predeterminada de Windows Server 2003, Windows XP, Windows 7 o Windows 8.

Usted puede leer la salida de este tipo de herramientas para los ID de usuario que no pertenecen en su sistema, tales como

Cuentas Ex-empleados que no han sido desactivados

Cuentas de puerta trasera potenciales que un hacker podría haber creado

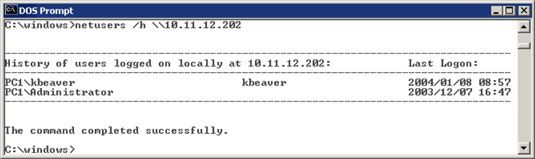

NetUsers

La herramienta NetUsers puede demostrar que ha iniciado sesión en un equipo Windows remoto. Se puede ver información como

Privilegios de la cuenta maltratadas

Los usuarios actualmente conectados al sistema

Esta información puede ayudarle a seguir, para fines de auditoría, que está las conexiones con el sistema. Por desgracia, esta información puede ser útil para los hackers cuando están tratando de averiguar lo que el usuario se dispone a agrietarse identificaciones.

Contramedidas contra hacks sesión nula

Si es un buen negocio y es el momento oportuno, actualizar a Windows Server más seguro 2012 o Windows 7. No tienen las vulnerabilidades descritas en la siguiente lista.

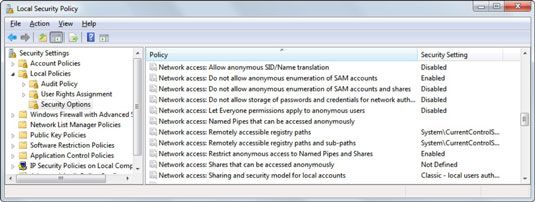

Usted puede prevenir fácilmente hacks conexión de sesión nula mediante la implementación de una o más de las siguientes medidas de seguridad:

NetBIOS de bloque en su servidor de Windows mediante la prevención de estos puertos TCP pase a través de su firewall de red o servidor de seguridad personal:

139 (NetBIOS servicios sesiones)

445 (corre SMB a través de TCP / IP sin NetBIOS)

Deshabilitar Compartir impresoras y archivos para redes Microsoft en la ficha Propiedades de la conexión de red de la máquina para aquellos sistemas que no lo necesitan.

Restringir conexiones anónimas al sistema. Para los sistemas Windows NT y Windows 2000, puede configurar HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa RestrictAnonymous a un valor DWORD de la siguiente manera:

Ninguno: Esta es la configuración por defecto.

Confíe en permisos predeterminados (Configuración 0): Esta configuración permite que las conexiones de sesión nula por defecto.

No permitir la enumeración de cuentas y recursos compartidos SAM (Configuración 1): Esta es la configuración del nivel de seguridad media. Este ajuste todavía permite sesiones nulas que se asignan a la IPC $, lo que permite este tipo de herramientas como Walksam para reunir información del sistema.

Sin acceso sin permisos anónimos explícitos (ajuste 2): Esta configuración de alta seguridad evita conexiones de sesión nula y enumeración sistema.

Artículo 246261 de Microsoft Knowledge Base cubre las advertencias de utilizar el valor de alta para la seguridad RestrictAnonymous. Está disponible en la web en http://support.microsoft.com/default.aspx?scid=KB-en-us-246261.