Cómo gestionar múltiples políticas de seguridad en la puerta de enlace de servicios SRX

Si el SRX sólo pudo asignar interfaces a zonas y permitir ciertos servicios dentro y fuera, no habría mucho a ella. Pero el SRX es mucho más potente. Después de tener zonas e interfaces creados, puede aprovechar el poder real de la SRX: las propias políticas de seguridad.

Sin políticas de seguridad, todo el SRX podría hacer es crear zonas de interfaz y la pantalla a cabo determinados servicios. Las políticas de seguridad le permiten configurar los detalles de lo que está y no está permitido por la SRX.

Políticas de seguridad Múltiples

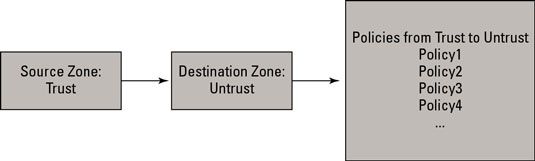

Grandes SRXs pueden tener cientos o incluso miles de políticas, porque las políticas se vuelven más y más complejo ya que tratar de hacer demasiado. Por lo tanto, usted puede tener varias políticas que se aplican al tráfico, todos ellos basados en la fuente y la zona de destino. Las políticas se aplican una tras otra hasta que se determine una acción. El valor predeterminado final, por supuesto, es negar el tráfico y descartar el paquete.

La excepción a la regla de denegación predeterminada es el tráfico en la fxp0 interfaz de gestión, lo que hace que la gestión del SRX posible en todo momento (incluso cuando configuraciones se descontrolan), y permitir que este tráfico es un pequeño riesgo debido a tráfico de usuarios fuera nunca aparece en esta interfaz.

Todas las políticas de seguridad SRX siguen un algoritmo IF-THEN-ELSE. Si el tráfico X coincide con alguna regla, entonces se realiza la acción Y, ELSE la denegación predeterminada (caída) se aplica.

La parte SI de la política examina cinco aspectos de paquetes para poner a prueba para un partido:

La zona de origen predefinido o configurado del tráfico inspeccionado

La zona de destino predefinido o configurar dónde se dirige el tráfico

La dirección IP de origen, o de la libreta de direcciones de contenidos, el tráfico

La dirección de destino, o la dirección de contenidos del libro, donde se dirige el tráfico

La aplicación o servicio predefinido o configurados para ser permitidos o denegados

Cuando un paquete entrante coincide con todos los parámetros de cinco predeterminados o configurados en la parte SI de la política, una de estas acciones se aplica:

Denegar: El paquete se cayó en silencio.

Rechazar: El paquete se descarta, y TCP-Rest se envía al remitente.

Permiso: Se permite que el paquete a pasar.

Log: El SRX crea una entrada de registro para el paquete.

Incluido: El paquete se contará como parte del proceso de contabilidad SRX.

Cuando se aplica una acción a un paquete, se termina la cadena de política. Así que los recuentos de orden política! En general, se configuran las reglas más específicas en la parte superior de la cadena y las políticas más generales en la parte inferior. De lo contrario, una política podría enmascarar el efecto previsto de otro.

Ahora, agregue una política de ejemplo para las zonas de seguridad que ya ha configurado. Esto es lo que quiere la política que debe hacer:

Permitir todo el tráfico desde cualquier host en el administradores zona a cualquier destino en el untrust zona.

Permitir cierto tráfico desde cualquier host en el administradores zona a cualquier otro host en la misma zona.

Denegar todo el tráfico de la untrust zona a la administradores zona.