Cisco dispositivo de seguridad adaptativa (ASA) la configuración inicial

Un nuevo Cisco adaptativa Appliance de Seguridad (ASA) entra automáticamente en la configuración inicial cuando se arranca por primera vez o si se borra la configuración. Si el ASA no entra en el modo de configuración, se puede establecer desde el modo EXEC privilegiado. El siguiente código muestra el proceso de configuración básica, con las respuestas que usted necesita para agregar en negrita. Dentro de pocos minutos, usted puede tener su ASA en marcha y funcionando.

Pre-configurar Firewall de ahora a través de mensajes interactivos [Sí] Modo Firewall [enrutados]:? Habilitar contraseña [

Observe la poca información que usted necesita para entrar en conseguir el acceso básico de gestión a su ASA través de la red (bueno, casi). El proceso de configuración ha establecido la dirección IP interna y configurado una entrada de lista de control de acceso (ACL) para permitir sólo la dirección IP del equipo que dirigía la configuración para administrar el ASA de un host en la red, pero en realidad no ha permitido el acceso.

El mensaje en la configuración realidad te dice que el servidor HTTP no se ha habilitado. Así que antes de cerrar un vistazo a este respecto, que desea habilitar el servidor HTTP utilizando los siguientes comandos:

ASAFirewall1> habilitarClave: ******ASAFirewall1 # configure terminalASAFirewall1 (config) # servidor http activarASAFirewall1 (config) # copy running-config startup-configSource nombre [running-config] Cryptochecksum:? 6431b60b a26d0b05 941fa189 e3edf4751913 bytes copiados en 1.740 segundos (1913 bytes / seg) ASAFirewall1 (config) # fin

Desde este punto, se puede conectar el ASA a un switch y administrarlo desde un dispositivo con la dirección IP que ha especificado en la configuración inicial del dispositivo.

Los ASA 5505 lugares todos los puertos de switch en la VLAN 1 (la VLAN interior) por defecto, mientras que los grandes dispositivos ASA tienen una interfaz de administración dedicado o puerto. La función de gestión puede ser configurado para operar sobre las otras interfaces en el ASA. Después de tener la interfaz de gestión para el Administrador de dispositivos Cisco Adaptive Security (ASDM), puede ejecutar el Asistente de arranque a través del ASDM (incluso si ya configurar el ASA en la línea de comandos).

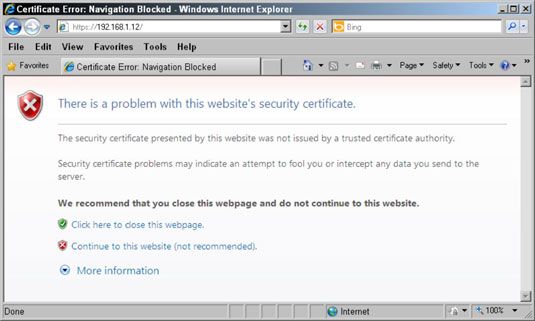

El beneficio para ejecutar el Asistente de inicio es que se puede ir a la computadora que identificó como su equipo de gestión y apuntar su navegador web a la dirección de la interfaz de la ASA. (Nota: Usted necesita tener instalado Java en este equipo.) A menos que instale un certificado válido que coincida con el nombre de la ASA, se le presenta un error de certificado.