Extended listas de control de acceso (ACL)

Extended Access Control Lists (ACL) le permiten permitir o denegar el tráfico de determinadas direcciones IP a una dirección específica IP de destino y el puerto. También le permite especificar diferentes tipos de tráfico, como ICMP, TCP, UDP, etc. No hace falta decir que es muy granular y le permite ser muy específico.

Si tiene la intención de crear un cortafuegos de filtrado de paquetes para proteger su red es una ACL extendida que usted tendrá que crear.

El ejemplo que se utilizará incluye un enrutador que está conectado al segmento de 192.168.8.0/24 en una interfaz interna (FastEthernet 0/0) Usando la dirección 192.168.8.1/24, y al segmento 10.0.2.0/24 en una interfaz externa (FastEthernet 0/1) Usando la dirección 10.0.2.1/24.

En este caso, se gestionará la red 192.168.8.0/24 y algún grupo desconocido y que no se confía gestiona el resto de la red, como se muestra. En esta red, que desea permitir a los usuarios acceder sólo los servidores web fuera de la red. Para apoyar esto, es necesario crear dos ACL, 101 y 102.

Tu usas access-list 101 para gestionar el tráfico de salir de la oficina y access-list 102 para gestionar el tráfico procedente de la red que no se confía en la oficina.

Crear ACL 101

Router1>habilitarContraseña: # configure comandos de configuración terminalEnter Router1, uno por línea. Terminar con CNTL / Z.Router1 (config) # access-list 101 observación Esta ACL es controlar el router de salida traffic.Router1 (config) # access-list 101 tcp permiso 192.168.8.0 0.0.0.255 cualquier eq 80Router1 (config) # access-list 101 tcp permiso 192.168.8.0 0.0.0.255 cualquier eq 443Router1 (config) #fin

Crear ACL 102

Router1>habilitarContraseña: # configure comandos de configuración terminalEnter Router1, uno por línea. Terminar con CNTL / Z.Router1 (config) # access-list 102 observación Esta ACL es controlar el router de entrada traffic.Router1 (config) # access-list 102 tcp cualquier permiso de 192.168.8.0 0.0.0.255 establishedRouter1 (config) #fin

Si examina ACL 101, el desglose en el formato del comando es la siguiente:

El LCA es el número 101

Permite el tráfico

Se permite el tráfico TCP

La fuente que está permitida desde se define por 192.168.8.0 con una máscara wildcard de 0.0.0.255

El host de destino es alguna anfitrión

El tráfico TCP que se permite es en el puerto 80

La segunda línea es la misma, pero se permite el tráfico en el puerto TCP 443

Si lo hace el mismo examen de la segunda ACL, ACL 102, que debe terminar con lo siguiente:

El LCA es el número 102

Permite el tráfico

Se permite el tráfico TCP

La fuente que está permitido es de alguna anfitrión

El host de destino se define por 192.168.8.0 con una máscara wildcard de 0.0.0.255

El tráfico TCP que se permite es cualquier tráfico en una sesión establecida

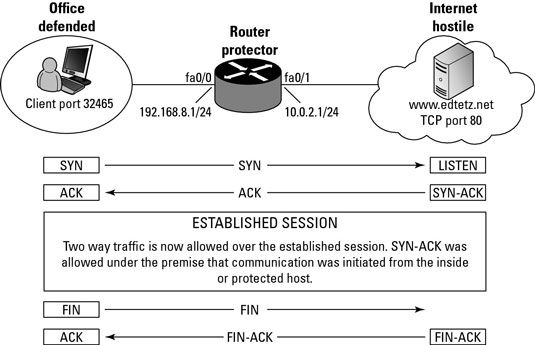

El último elemento de ACL 102 es algo que mirar un poco más. En la siguiente ilustración, un equipo cliente en la red 192.168.8.0/24 ha creado una sesión TCP con un servidor remoto. Esta sesión TCP tuvo un proceso de toma de contacto que establecen qué puertos se van a utilizar, que era un puerto elegido al azar en el cliente y el puerto 80 en el servidor.

El puerto que se utiliza en la ACE es dependiente de la dirección de destino, y en este caso, el puerto de destino es un puerto elegido al azar en el cliente. En lugar de especificar que cada puerto posible es abierta, lo que no sería seguro, la opción es decir que se permite cualquier sesión establecida en el cliente. Por lo tanto, si el cliente abre la conexión, esta ACL permitirá que el tráfico que venga de nuevo.