Cómo proteger su servidor gestor de red de acogida

La seguridad es un gran negocio en línea y no hay soluciones mágicas para hacer que su servidor de alojamiento web absolutamente seguro, no importa lo que los demás puedan decir. Famoso en el pasado, las redes seguras de los bancos, corporaciones internacionales, departamentos gubernamentales, la CIA, el Departamento de Defensa - incluso Microsoft, Google y Apple - han sido hackeado.

La única manera verdaderamente seguro para proteger su sitio y los archivos es cambiar el servidor, desenchufe, triture en el polvo, y espolvorear las partículas de polvo más de mil millas cuadradas del Océano Pacífico, y aun así alguien puede encontrar una copia de seguridad tu información.

Hay diferentes niveles de hackers, sin embargo, y hay es muchas cosas que usted puede hacer para mantener a cabo cualquier pero el más persistente de los piratas informáticos. Los pasos siguientes describen una buena manera de empezar:

Mantenga todo su software actualizado en su ordenador personal y en su servidor, incluyendo el uso de la instalación EasyApache bajo Software en WHM para actualizar a las últimas versiones de PHP y MySQL.

Vaya a la sección cPanel del menú WHM (cerca de la parte inferior de las opciones del menú de la izquierda de WHM) y haga clic en Administrar complementos.

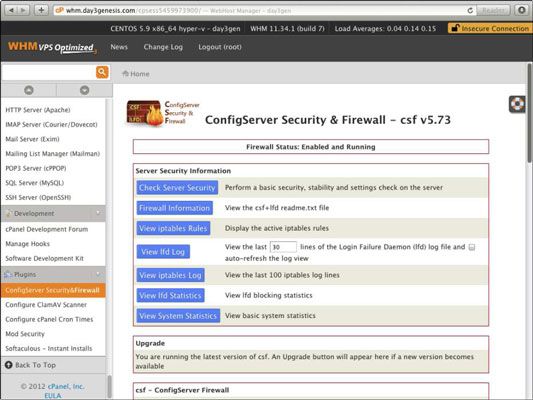

Seleccione e instale el ClamAV y ConfigServer Seguridad Firewall (CSF) plugins, si no están ya instalados.

En la parte inferior de la izquierda, en el menú de la WHM, confirme que el Seguro Mod está instalado.

Si el Seguro Mod no está instalado, instalarlo ejecutando la instalación EasyApache en el menú del software.

Cuando se instala mod_security, es necesario instalar también algunas reglas de seguridad para la Seguridad de la MOD. Estos difieren dependiendo de cómo su sitio web se construye lo que es mejor para obtener algunos consejos de expertos en el que las reglas son adecuados para usted. Su proveedor de alojamiento web sería un buen lugar para comenzar la búsqueda de asesoramiento sobre normas mod_security.

Desplazarse hacia arriba en el menú de WHM para el Centro de seguridad y haga clic en cPHulk Brute Force Protection para comprobar que está habilitado.

Esta instalación relojes para las personas que tratan de acceder a su servidor varias veces sin éxito. Si hay demasiados intentos de conexión fallidos, la instalación decide la persona no sabe la contraseña y le bloquea.

En el Centro de seguridad, haga clic en Shell Tenedor Protección bomba y compruebe que está habilitado.

Esto evita que cualquier usuario sobrecargar el servidor si se pone en medio de Secure Shell o SSH.

Haga clic en Restricciones de SMTP en el Centro de seguridad y comprobar que están habilitadas.

SMTP significa Protocolo de transporte de correo simple y es el sistema que utiliza el servidor para enviar correo electrónico. Habilitación esto bloquea algunos de los spammers utilizan trucos para secuestrar el servidor para enviar spam.

Seleccione la opción Apache mod_userdir Tweak en el Centro de Seguridad y habilitarlo.

Es muy poco probable que usted necesitará siempre mod_userdir - es algo que sólo los servidores web realmente necesitan usar. Si alguna vez lo necesita, es lo suficientemente simple para volver y desactivarlo o simplemente desactivarlo para un dominio específico.

Vaya a la sección Funciones de cuenta y haga clic en Administrar Shell Access.

Sólo los usuarios que la requieran acceso shell deberían tenerlo activado, así que seleccione Shell discapacitados para el resto de usuarios.

Consulte con un servicio como sucuri.net que su sitio / servidor ya no ha sido comprometida.

Es posible que desee considerar la posibilidad de inscribirse en un año de protección y seguimiento del plan. Su anfitrión también puede suministrar un servicio como este.