Hacks inyección de código y de inyección SQL en aplicaciones web

Código ataques de inyección manipular las variables del sistema específicos. Esto le da a los hackers la oportunidad de acceder a esa información confidencial que les encanta. Los hackers pueden utilizar esta información para determinar más acerca de la aplicación web y su funcionamiento interno, que en última instancia puede conducir a un compromiso grave del sistema. He aquí un ejemplo:

http://your_web_app.com/script.php?info_variable=X

Los atacantes que ven esta variable pueden empezar a introducir diferentes datos en el info_variable campo, cambiando X a algo así como una de las siguientes líneas:

http://your_web_app.com/script.php?info_variable=Yhttp://your_web_app.com/script.php?info_variable=123XYZ

La aplicación web puede responder de una manera que da a los atacantes más información de lo que quieren, como los errores detallados o el acceso a los campos de datos que no están autorizados para el acceso. La entrada no válida también puede causar que la aplicación o el servidor para colgar. Los hackers pueden utilizar esta información para determinar más acerca de la aplicación web y su funcionamiento interno, que en última instancia puede conducir a un compromiso grave del sistema.

Si se pasan las variables HTTP en el URL y son de fácil acceso, es sólo una cuestión de tiempo antes de que alguien explota su aplicación web.

Inyección de código también puede llevarse a cabo en contra de bases de datos SQL back-end - un ataque conocido como Inyección SQL. Atacantes malintencionados insertan sentencias SQL, tales como CONNECT, SELECT, y UNIÓN, en las solicitudes de URL para tratar de conectar y extraer información de la base de datos SQL que la aplicación web interactúa. Inyección SQL es posible gracias a las aplicaciones no validando correctamente la entrada combinada con errores informativos devueltos desde los servidores de bases de datos y servidores web.

Dos tipos generales de inyección SQL son estándar (también llamado en base de errores) y ciego. A base de Error Inyección SQL se explota basado en mensajes de error devueltos por la aplicación cuando la información no válida se introduce en el sistema. Ciego Inyección SQL sucede cuando los mensajes de error se desactivan, lo que requiere que el hacker o herramienta automatizada de adivinar lo que la base de datos está regresando y cómo está respondiendo a los ataques de inyección.

Hay una forma rápida, bastante fiable para determinar si su aplicación web es vulnerable a la inyección SQL. Basta con introducir un solo apóstrofo (') en sus campos de formulario web o al final de la URL. Si se devuelve un error de SQL, más probable es que la inyección de SQL está presente.

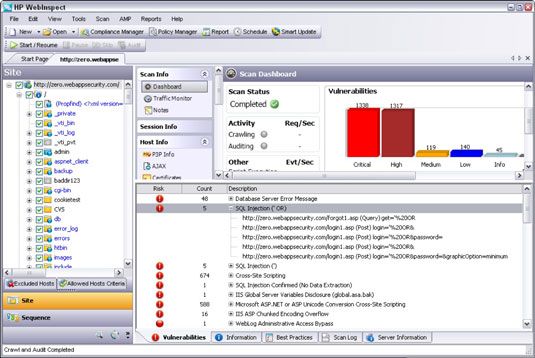

Usted está definitivamente va a conseguir lo que se paga a la hora de escanear para el descubrimiento y la inyección de SQL con un escáner de vulnerabilidades web. Al igual que con la manipulación de URL, que es mucho mejor funcionamiento de un escáner de vulnerabilidades web para comprobar si la inyección de SQL.

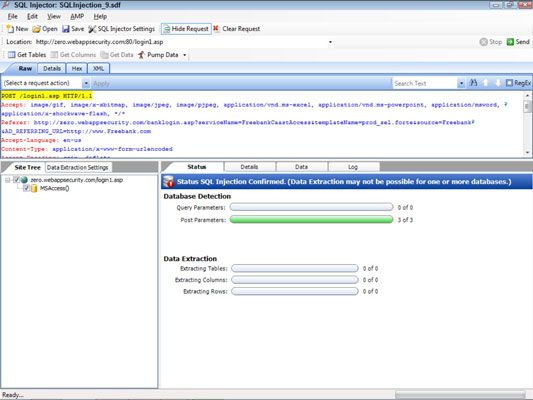

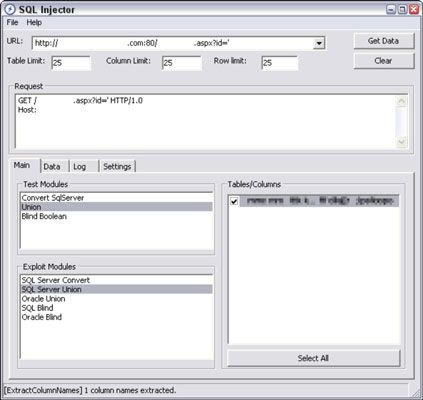

Cuando se descubre vulnerabilidades de inyección SQL, podría estar inclinado a parar allí. Usted podría seguir cavando. Una excelente - y sorprendentemente sencilla - herramienta a utilizar para ello es SQL inyector, que viene con WebInspect. Simplemente proporciona la herramienta con la URL sospechoso que el escáner descubrió, y comienza el proceso de inyección SQL.

Puede hacer clic en el botón Obtener datos o datos de la bomba en SQL Inyector para iniciar el dumping de información, que le conduce a la meta final hacking ético.

Acunetix Web Vulnerability Scanner tiene una herramienta similar de inyección SQL incorporado también.

Si su presupuesto es limitado, puede considerar el uso de una herramienta de inyección SQL libre como SQL Power Injector o el Firefox Add-on, SQL Inyectar Mí.