Cisco dispositivo de seguridad adaptativa (ASA) asistente de configuración

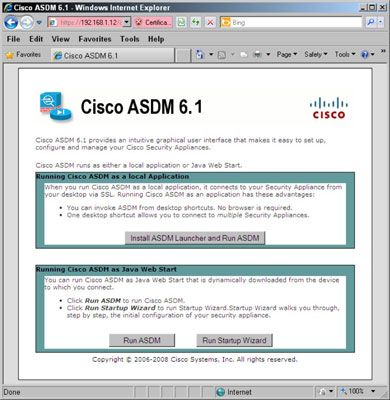

Una vez conectado a su Cisco Adaptive Security Appliance (ASA), que tendrá que decidir si desea utilizar el asistente de arranque o use un métodos de configuración differemt. La página de introducción aparecerá y que le permite tomar una decisión. Debido a que es necesario tener instalado Java en su computadora, usted tiene tres opciones aquí:

Instale ASDM Launcher and Run Cisco Adaptive Security Device Manager (ASDM): Instala el ASDM en su ordenador. Si este es el equipo que va a utilizar siempre para llevar a cabo su gestión, este método tiene más sentido.

Ejecute ASDM: Esta opción utiliza Java Web Start para iniciar la herramienta ASDM directamente de la copia instalada en el ASA. Esto es beneficioso si usted no está en su computadora normal porque no instalar ningún software.

Ejecutar Asistente de inicio: Esta opción también utiliza Java Web Start para iniciar ASDM, con una sola excepción- después del ASDM ha puesto en marcha, el Asistente de arranque se ejecuta automáticamente.

Para realizar la configuración de red del ASA, el siguiente procedimiento le guía a través del Asistente de inicio:

Haga clic en el botón Ejecutar Asistente de inicio en la página de introducción.

Recibirá una advertencia relacionada con la configuración de seguridad en Java.

Si está seguro de que está conectado al dispositivo correcto en la red y no un dispositivo falso tratando de recoger sus credenciales, desestime el mensaje de advertencia.

Debido a que usted espera este mensaje del ASDM, continúe con el sitio web. Aparecerá el cuadro de diálogo de Cisco ASDM Launcher.

Si usted tiene una contraseña de activación, pero no hay usuarios reales, omita el campo Nombre de usuario, rellene la contraseña de activación en el campo Contraseña y haga clic en Aceptar.

Si ya ha creado un usuario administrativo, proporcionar el nombre de usuario y contraseña en los campos correspondientes.

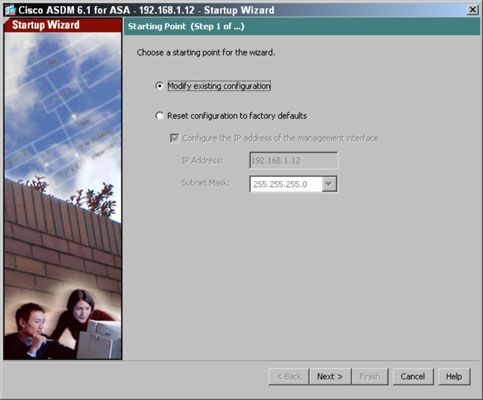

Aparece la página Punto de Partida.

Seleccione uno de los siguientes, en función de si está configurando la ASA por primera vez o si se está utilizando la configuración para cambiar una instalación ASA existente:

Modificar configuración existente: Usted puede optar por modificar la configuración existente.

Restablecer configuración de valores predeterminados de fábrica: Con la excepción de la interfaz de gestión, modificar la configuración predeterminada. Como resultado, una gran cantidad de pequeñas redes por ahí requieren sólo simples cambios en su configuración, y como tal, volver a ejecutar el Asistente de inicio es la forma más fácil de hacer estos cambios.

Haga clic en el botón Siguiente.

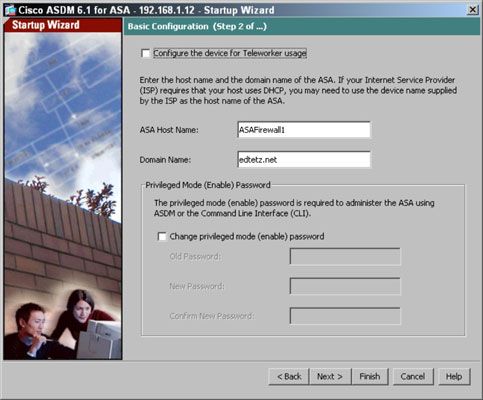

La página de configuración básica, aparece con dos elementos opcionales que puede elegir que hacer.

(Opcional) Seleccione uno de los siguientes artículos:

Configurar el dispositivo para el uso de teletrabajo: Esta opción es compatible con los teletrabajadores o trabajadores remotos a través de una red privada virtual (VPN). Si selecciona esta opción, se le presenta una página adicional de preguntas para la configuración remota Easy VPN cerca del final del Asistente de inicio.

En esta página, también puede decirle al Asistente de inicio el nombre del dispositivo de seguridad, tales como ASAFirewall1, y el nombre de dominio al que pertenece el dispositivo, como edtetz.net.

Cambiar el modo Privileged (Habilitar) Contraseña: Si usted no está satisfecho con su contraseña de activación actual, cambiarlo aquí antes de completar este paso del Asistente de inicio.

Haga clic en el botón Siguiente.

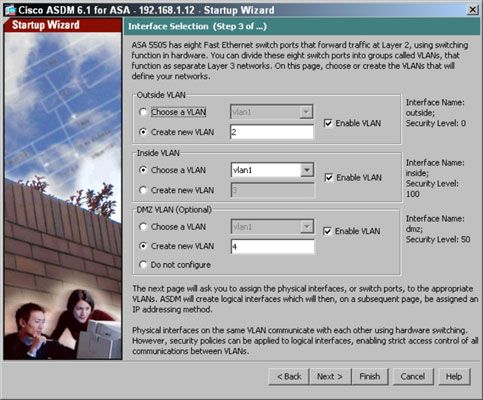

Elija las redes virtuales de área local (VLAN) para el exterior, el interior y, opcionalmente, interfaces DMZ.

Dependiendo del número de interfaces tiene licencia, usted puede configurar hasta tres interfaces. La licencia básica para la ASA le permite tener sólo dos interfaces. Aparece la página de selección de la interfaz del Asistente de inicio.

los VLAN exterior se enfrenta a la Internet.

los VLAN interior se enfrenta a su red corporativa.

los DMZ VLAN opera en paralelo a la red corporativa. los Zona Desmilitarizada (DMZ) es un área donde usted puede colocar servidores, como el correo, web o servidores FTP, que el público en general - o por lo menos la gente fuera de su red - el acceso necesario.

Haga clic en el botón Siguiente.

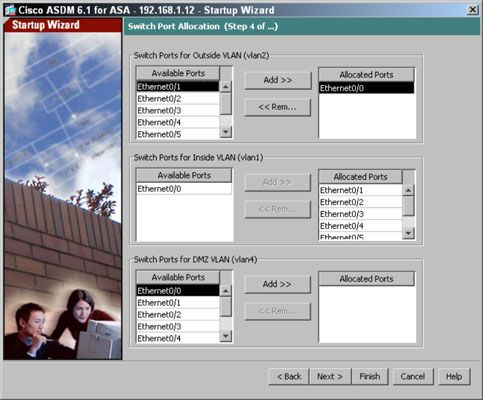

Aparece la página Asignación de Port Switch.

Asigne los puertos de switch ASA a las tres VLAN seleccionando el puerto en los puertos disponibles o asignados Puertos paneles y haciendo clic en los botones Agregar o quitar.

Inicialmente, todos los puertos están asociados con la VLAN dentro. En la mayoría de los casos, asociar la interfaz más bajo, o Ethernet 0/0 de un ASA 5505, con la VLAN exterior porque es probable que desee utilizar los puertos adicionales en el interior de la red.

También, en el ASA 5505, los dos últimos puertos suministran alimentación a través de Ethernet (POE) para encender los dispositivos, como los teléfonos o los puntos de acceso (APs), que es otra razón por la que quiere que los puertos superiores a estar asociados con la red interior .

Al escoger un puerto de switch y asociarlo con una VLAN o interfaz, se le pedirá con un mensaje que indica que puede ser retirado de una VLAN existente. Debido a que todos los puertos comienzan asociada con la interfaz interior, aparece este mensaje para todas las reasignaciones portuarias.

Haga clic en el botón Siguiente.

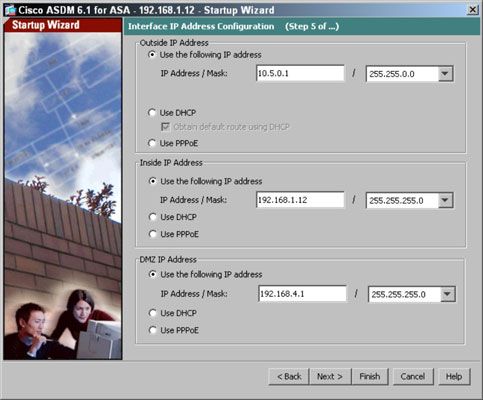

Aparecerá la página Configuración de la dirección IP de la interfaz.

Asignar configuración IP para cada una de sus direcciones IP.

Para su dirección fuera, puede asignar manualmente una dirección, que no es raro que las conexiones a Internet de negocios. Si su conexión a Internet es compatible con cualquiera de Dynamic Host Configuration Protocol (DHCP) o Point-to-Point Protocol over Ethernet (PPPoE), seleccione la opción adecuada.

Si utiliza DHCP, dígale a su ASA utilizar la puerta de enlace predeterminada que recibe de DHCP como la puerta de enlace predeterminada para todo el sistema para este dispositivo. Si decide no utilizar la opción de puerta de enlace predeterminada para todo el sistema, es necesario configurar una ruta a través de manual de ASDM o la ruta fuera 0 0

en la interfaz de línea de comandos (CLI).

Haga clic en el botón Siguiente.

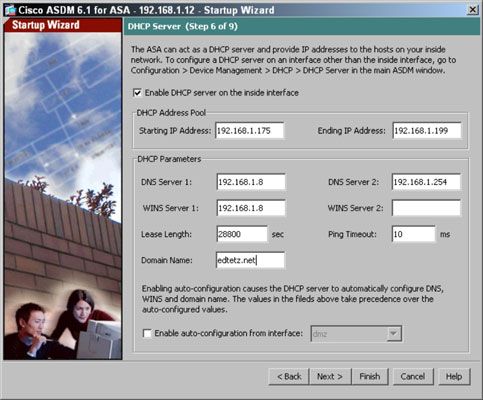

Aparecerá la página del servidor DHCP. Para las pequeñas empresas u oficinas regionales, el ASA puede representar el único dispositivo real en la red que no sea impresoras y computadoras. Usted puede tener estos lugares creados sin servidores locales en el sitio.

(Opcional) Seleccione el servidor DHCP Enable en la casilla de verificación Dentro interfaz para que el acto ASA como un servidor DHCP para este segmento de la red.

(Opcional) Seleccione la configuración automática casilla de verificación Habilitar interfaz de modo que usted puede copiar la mayoría de estos ajustes desde una interfaz existente.

Habilitación de la casilla de verificación de configuración automática es muy útil para el Sistema de Nombres de Dominio (DNS) y Windows Internet Name Service (WINS) direcciones de servidor que constantemente se están utilizando en todos los segmentos de la red y pueden ser todos lo mismo para la organización.

Configurar o cambiar cualquiera de la información que falta en el siguiente:

A partir de direcciones IP: La primera dirección que se repartió en el rango DHCP.

Ending IP Address: La última dirección que se entregará en el rango DHCP.

Servidores DNS 1 y 2: Los servidores DNS que se entregan a los clientes DHCP.

Servidores WINS 1 y 2: Los servidores WINS que se entregan a los clientes DHCP.

Arrendamiento Duración: La longitud de arrendamiento determina cuando se requieren los clientes DHCP para renovar sus contratos de arrendamiento en el DHCP suministra direcciones.

Ping Tiempo de espera: El ajuste Ping Timeout es utilizado por el servidor DHCP, ya que hace ping a cada dirección que está dispuesto a dar, antes de asignar la dirección, para verificar que la dirección no está en uso. Esto reduce la posibilidad de direcciones IP duplicadas que se está creando en la red.

Nombre de dominio: El nombre de dominio del cliente DHCP pertenece.

Haga clic en el botón Siguiente.

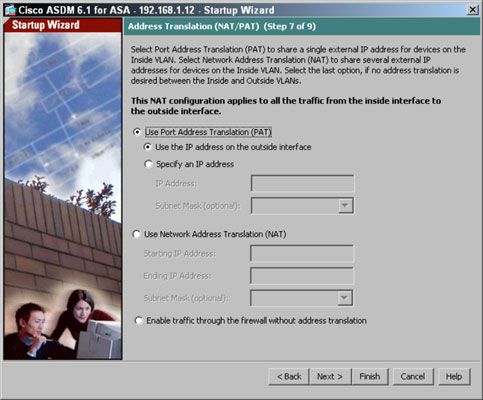

Aparece la página Address Translation (NAT / PAT).

Configure Network Address Translation o Puerto de traducción de direcciones.

Elija entre los métodos de traducción de direcciones disponibles:

Utilice Puerto Address Translation (PAT): La mayoría de las oficinas pequeñas, que utilizan una única dirección IP pública de su conexión a Internet, use PAT en su conexión. PAT puede utilizar una dirección específica o la dirección principal de sus interfaces VLAN externas. PAT permite toda una oficina para compartir (o traducir a) una única dirección IP externa para el acceso a Internet.

Utilice la traducción de direcciones de red (NAT): Selección de NAT pone mapeo (o traducción) de uno a uno entre las direcciones IP internas y externas, así que usted puede especificar un rango de direcciones para utilizar en la interfaz VLAN exterior.

Si utiliza ASA internamente en la red (por ejemplo, para proteger una subred del servidor), es posible que desee seleccionar el habilitar el tráfico a través del cortafuegos sin botón de opción de traducción de direcciones si utiliza direcciones públicas de la red interna (no probable) o si utiliza el ASA como servidor de seguridad en el interior de la red.

Haga clic en el botón Siguiente.

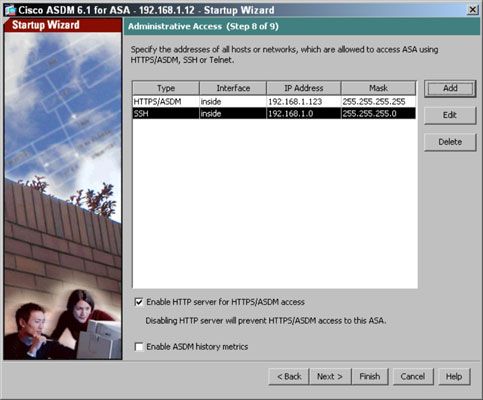

Aparece la página de acceso administrativo.

Establecer qué sistemas de la red pueden conectarse a la ASA para realizar gestión o cambios de configuración.

Use el siguiente procedimiento para añadir nuevas interfaces de gestión. Si quieres usar ASDM, es necesario seleccionar el servidor HTTP casilla de verificación Habilitar HTTPS / ASDM acceso, mientras que la casilla de verificación asdm Historia Métricas la Habilitar guarda los datos de uso en relación con el acceso a la interfaz de ASDM.

En la configuración de la línea de comandos, es suficiente con la opción de ASDM conexiones que se hará de una sola computadora. Esta página le permite especificar sistemas adicionales que pueden realizar la gestión de la ASA y el tipo de conexión que hacen para llevar a cabo esa configuración.

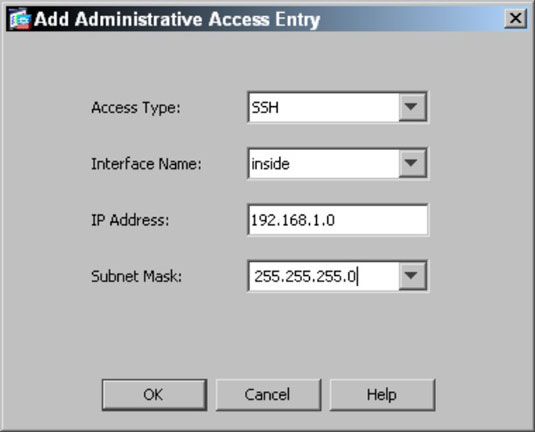

Si se agrega una nueva opción de administración, aparece el cuadro de diálogo Entrada de acceso administrativo en Agregar. Seleccione sus opciones deseadas para crear la nueva entrada de acceso administrativo:

Para cada una de estas interfaces, se asigna una VLAN para el segmento o decide no utilizar la interfaz en absoluto. Por defecto, la interfaz interior está configurado para VLAN 1, que se puede cambiar si quieres- sin embargo, porque esta es la VLAN predeterminada en sus interruptores, usted no puede querer cambiarlo.

Para su interfaz externa e interfaz DMZ, puede elegir otra VLAN o ir con los elegidos de forma predeterminada.

Habilitación de la VLAN dentro, fuera VLAN, y las interfaces de VLAN DMZ en realidad no asociar ningún puertos de switch particulares a esas interfaces. Las interfaces son virtuales y necesitan ser asociado a las interfaces físicas en el conmutador. Esto significa que cualquier número de puertos puede estar asociada a cualquiera de estas interfaces.

Seleccione HTTP (ASDM), SSH, Telnet o de la lista desplegable Tipo de acceso.

Elija Dentro de la lista desplegable Nombre de interfaz.

En el interior es típicamente la opción de interfaz más segura, pero en algunos casos, por ejemplo, si usted necesita para poder llevar a cabo la administración remota a través de la interfaz exterior, se debe ser muy restrictiva en la dirección desde la que se realiza la administración.

Especifique una dirección específica de la que se realiza la administración en el cuadro de texto Dirección IP o darle un rango de red definida por una dirección IP o un ID de red de la lista desplegable Máscara de subred.

Recuerde, el más restrictivo puede estar con esta configuración, más segura su ASA es.

Haga clic en Aceptar.

Volverá a la página de acceso administrativo.

Si usted permite que su servidor de seguridad para administrar desde la interfaz de afuera, usted se deja abierto a potencialmente sean comprometidos por alguien que no sabes.

Haga clic en el botón Siguiente.

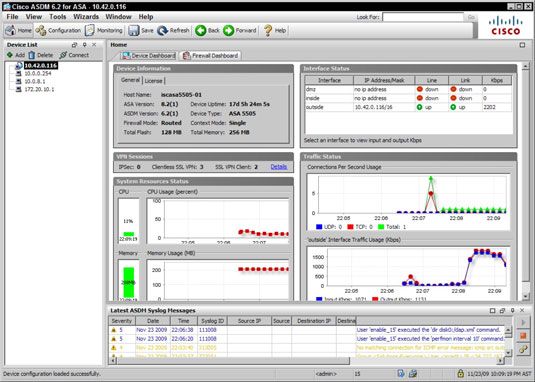

Aparece la página de resumen de la configuración del Asistente de inicio, proporcionando un resumen de la configuración que ha aplicado al sistema. Todos estos cambios de configuración se escriben en la configuración en ejecución en el ASA. Después de hacer los cambios de configuración, vea la pantalla de gestión estándar ASA ASDM. Desde esta interfaz se puede

Realice cualquier otro cambio de configuración.

Vuelva a iniciar el Asistente de inicio u otros magos.

Realizar el monitoreo básico de la ASA a través de la página de inicio.

Realizar un seguimiento más detallado de la ASA y conexiones que recibe a través de las páginas de monitoreo.

Ejecutar las herramientas de gestión y de solución de problemas adicionales.

Guarde la configuración actual en la memoria flash.