Empresa protección del dispositivo móvil contra virus

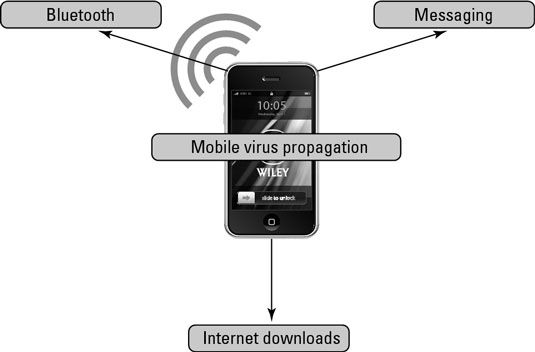

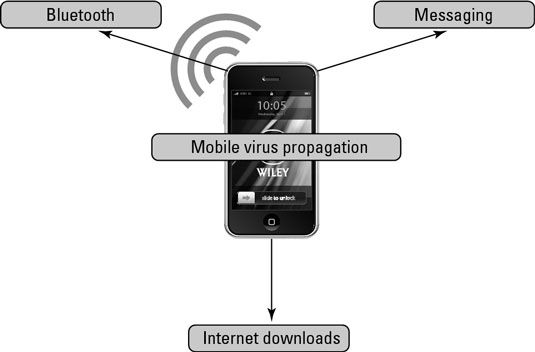

Con el uso generalizado de las aplicaciones que se descargan los archivos adjuntos en el dispositivo móvil la necesidad de protección a base de virus se está volviendo crítica. Tenga en cuenta, sin embargo, que otro específico para móviles superficies de ataque permitir otras formas de infectar el móvil (zonas que son vulnerables a los ataques de los piratas informáticos expuestos). Por ejemplo, uno de los primeros virus móviles podría propagarse mediante el uso de archivos adjuntos de mensajes MMS y Bluetooth.

Estos ataques utilizan características que se encuentran específicamente en los dispositivos móviles - MMS, Bluetooth, y la base de datos de contactos - para comprometer el dispositivo y propagan el ataque.

He aquí cómo funciona cada técnica de propagación de virus móviles:

Bluetooth: Esta tecnología ha alcanzado la mayoría de edad con el uso generalizado de dispositivos de manos libres, así como a corta distancia de comunicación de dispositivo a dispositivo. La configuración estándar de operación para la mayoría de los usuarios es colocar el dispositivo en modo de detección (para que pueda ser visto por otros dispositivos habilitados para Bluetooth cercano) o modo conectado (que permite que el dispositivo se descubrió y conectado a). Los virus pueden ser entregados al dispositivo en cualquiera de estos modos.

Tenga en cuenta que este riesgo potencial puede ser superado girando completamente Bluetooth por lo que elimina la superficie de ataque de Bluetooth. Sin embargo los usuarios no son propensos a hacerlo porque no es fácil de usar. Son mucho más propensos a mantener sus teléfonos tanto " detectable " y " conectado, " lo que los hace blancos fáciles para los ataques de virus.

Mensajería: Archivos adjuntos de malware se pueden adjuntar a los servicios de mensajería, como el correo electrónico, MMS o mensajería instantánea. Normalmente, la configuración por defecto no permite que estos datos adjuntos a desempaquetar y ejecutar automáticamente- el usuario tiene que aceptar el archivo adjunto y abrirla e infectarse. Pero usted probablemente sabe la mirada aturdida en los rostros de sus usuarios cuando ven los inexpresivo ADVERTENCIAS- esperar algunos de ellos a ignorar la advertencia y son víctimas.

Descargas: Esta es probablemente la forma más utilizada para disfrazar y entregar malware. Todo el dispositivo necesita es un Internet conexión- el archivo de malware infectados entrante puede aparecer disfrazado de (por ejemplo) un juego, parche de seguridad, actualización de software, utilidad, programa shareware, vídeo, imagen, lo que sea. Lo que es peor, un servidor infectado de un vendedor de buena reputación puede causar incluso los usuarios más cautelosos para convertirse en víctimas inocentes de virus basado en archivos.

Sobre el autor

Empresa de seguridad de dispositivos móviles: en el dispositivo cortafuegos

Empresa de seguridad de dispositivos móviles: en el dispositivo cortafuegos Un firewall basada en dispositivo es una forma de protección de seguridad que resida físicamente en el dispositivo móvil de la empresa, en lugar de la protección basada en la nube o la protección organizada. Expreso propósito de un firewall…

Empresa de seguridad del dispositivo móvil: visión general de spam

Empresa de seguridad del dispositivo móvil: visión general de spam La amenaza del spam es tan frecuente para dispositivos móviles como lo es para los dispositivos fijos como portátiles y de sobremesa. Esta forma antigua de malware sigue afectando a los consumidores y empresas por igual. Hay tres lugares…

Empresa de seguridad del dispositivo móvil: ataques basados en virus

Empresa de seguridad del dispositivo móvil: ataques basados en virus Los ataques de virus por lo general tratan de infectar el sistema operativo del dispositivo móvil. Los ataques basados en virus en los dispositivos móviles son esencialmente presentar o basadas montan en un archivo que debe ser descargado…

Empresa de seguridad del dispositivo móvil: soluciones antivirus de dispositivos virtuales

Empresa de seguridad del dispositivo móvil: soluciones antivirus de dispositivos virtuales Una de las defensas que se utilizan para proporcionar seguridad antivirus dispositivo móvil es la arquitectura "dispositivo virtual". LA " virtual " solución antivirus no se ejecuta en el dispositivo misma- lugar, el programa principal se ejecuta…

Dispositivo móvil actualización política de seguridad

Dispositivo móvil actualización política de seguridad Para mantenerse al día con el actual entorno de seguridad de dispositivos móviles, es necesario actualizar las políticas de movilidad de su empresa, así como pensar en el apoyo a más de una plataforma de dispositivo. Estas son algunas de las…

Visión general de las conexiones de datos y seguridad de dispositivos móviles

Visión general de las conexiones de datos y seguridad de dispositivos móviles Cada vez es más común que los datos corporativos sensibles que se almacenan directamente en los dispositivos móviles. Eso significa que la implementación de la seguridad tiene que tener la capacidad de proteger a los dispositivos que acceden a…

Visión general de seguridad de dispositivos móviles a través de protecciones basadas en la nube

Visión general de seguridad de dispositivos móviles a través de protecciones basadas en la nube El uso de seguridad de punto final basado en la nube es un método para proteger los dispositivos móviles de la empresa frente a virus, malware, spam y otras amenazas. La protección real amenaza que sucede en la nube o datos centralizados centro…

Visión general de seguridad de dispositivos móviles a través de la gestión de dispositivos

Visión general de seguridad de dispositivos móviles a través de la gestión de dispositivos Ahora que usted ha pensado acerca de cómo proteger los dispositivos móviles en su red de amenazas como virus y malware, es el momento de planificar la aplicación de forma remota las políticas para la gestión de dispositivos o la seguridad.Usted…

Visión general de seguridad de dispositivos móviles a través de aplicaciones basadas en el cliente

Visión general de seguridad de dispositivos móviles a través de aplicaciones basadas en el cliente El uso de seguridad de punto final basado en el cliente es un método para proteger los dispositivos móviles contra el malware. La protección de sus datos corporativos y de la red comienza con la protección de sus dispositivos de conexión. En…

Cómo configurar Bluetooth en tu Mac

Cómo configurar Bluetooth en tu Mac Bluetooth es una tecnología inalámbrica que puede utilizar para conectar un teclado y un ratón para su Mac. Mientras WiFi conecta los ordenadores y otros dispositivos dentro de una casa o lugar de trabajo para crear una red de área local,…

Cómo emparejar el tablet Nexus 7 con un dispositivo bluetooth

Cómo emparejar el tablet Nexus 7 con un dispositivo bluetooth Bluetooth le permite conectar dispositivos, como un teclado o una impresora, a su Nexus 7 de forma inalámbrica. Para realizar la conexión Bluetooth con su tableta, siga estos pasos:Asegúrese de que Bluetooth está activado.Encienda el aparatito…

¿Cómo funciona el bluetooth en su nexo 7

¿Cómo funciona el bluetooth en su nexo 7 Al igual que con la mayoría de los aparatos en estos días, el Nexus 7 tiene el potencial de utilizar Bluetooth. Nerds informáticos han tenido durante mucho tiempo el deseo de conectar artilugios de alta tecnología a la otra. El estándar…