Empresa protección del dispositivo móvil con las políticas de aplicación

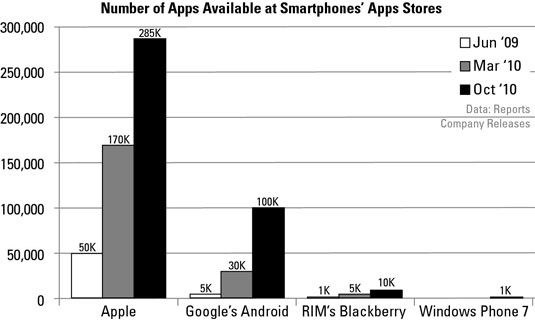

Políticas de aplicación describen qué aplicaciones se permiten a los usuarios utilizar al acceder a la red de la empresa con un dispositivo móvil. Políticas de aplicación son particularmente crucial porque la gran cantidad de aplicaciones que los usuarios pueden descargar está creciendo de manera exponencial. Esto aumenta el riesgo de sus usuarios son propensos a descargar inocentemente una aplicación maliciosa que causa estragos tanto para el usuario y, más al punto, la red de la empresa.

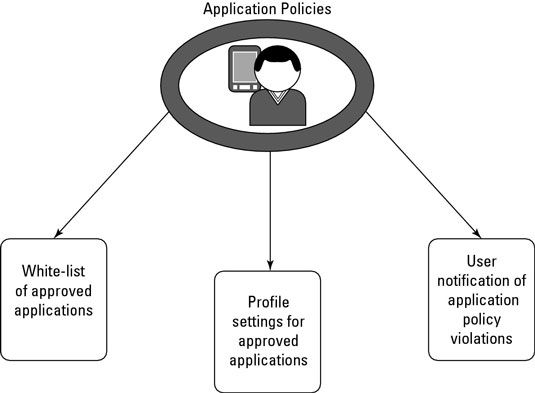

Por lo general, las políticas de aplicación se pueden clasificar en los siguientes subdominios:

Lista blanca de aplicaciones aprobadas que pueden ser utilizados por los usuarios finales: Claramente para dispositivos móviles emitida empresariales de esta política puede justificarse porque los dispositivos móviles son activos de la empresa. Sin embargo, hay una unión que se desarrolla entre los usuarios y sus dispositivos móviles, y los usuarios se convierten de facto propietarios de estos dispositivos y asumen autoridad moral sobre su uso.

Obviamente, para los dispositivos móviles que los usuarios poseen y traer en la empresa, las políticas de aplicación reales no pueden ser aplicadas fácilmente en los dispositivos. En esta situación, es necesario confiar en las políticas de seguimiento para asegurar que se mantiene el cumplimiento de la empresa cuando el dispositivo está conectado a la red de la empresa.

Políticas de aplicación de categorización.

Políticas de aplicación de categorización.Configuración del perfil de solicitudes aprobadas: Esta política se aplica únicamente a los dispositivos móviles de la empresa emitida-, porque controla cómo las aplicaciones se pueden configurar y utilizar. Esto es fundamental, no sólo para asegurar que el empleado tiene conectividad y puede utilizar realmente las aplicaciones críticas de la empresa en el dispositivo móvil, sino también para limitar la exposición que estas aplicaciones tienen desde el punto de vista de la seguridad.

Para los dispositivos propiedad de los empleados, es prerrogativa del usuario qué tipo de aplicaciones que elija instalar, por lo que no existe un control que puede ejercer sobre eso. Sin embargo, puede imponer restricciones a las aplicaciones que se conectan a la red corporativa como el correo electrónico.

Notificación de usuario de violaciónes de política aplicación: Esta política se aplica a todos los dispositivos móviles, así como los dispositivos propiedad de los empleados de la empresa emitido. Para los dispositivos emitida empresariales de que pueda tener herramientas adicionales a su disposición, incluyendo capacidades de monitoreo en el dispositivo y la detección basada en la red. Para los dispositivos propiedad de los empleados, tiene que confiar en sus capacidades de monitoreo de la red para detectar el uso de aplicaciones fuera de la política.

La respuesta a la política de violaciónes aplicación debe ser ejecutada en dos etapas. La primera de ellas es una notificación de advertencia que indica que el usuario está en violación de las políticas de aplicaciones empresariales. Después de un número claramente delineado de las advertencias, la aplicación (el segundo paso) se indica. La remediación en este punto es el de informar al usuario de que su derecho a conectarse a la red de la empresa puede ser limitado

Desconfíe de abrazar aplicaciones que no tienen mucho pedigrí en la forma de una gran empresa de renombre detrás de ellos. Usted debe evitar recomendar las aplicaciones como parte de su arsenal de defensa que se hizo por partes desconocidas. Aunque algunos de ellos puede sonar prometedor y hacer afirmaciones audaces, estos podrían ser encubiertos malware o aplicaciones que hacen más daño que remedio mal escritos.

Independientemente de estos avances, la postura defensiva debe sacando soporte para los dispositivos que no son de confianza (también conocidos como los que ya no están soportados por los fabricantes a causa de la intervención activa de los usuarios que cambian la postura de estos dispositivos).