Empresa de seguridad de dispositivos móviles: la discriminación por perfil de dispositivo

Con el tiempo, muchas organizaciones han incorporado políticas que les permitan discriminar entre diferentes tipos de dispositivos y niveles de postura de seguridad del dispositivo con el fin de establecer un nivel adecuado de acceso para una sesión en particular.

Por ejemplo, un usuario que intenta acceder a la red desde un dispositivo móvil apropiadamente protegido y registrado puede concederse el acceso completo a la red, mientras que un usuario intenta conectarse desde un dispositivo móvil desconocido puede tener sus datos y acceso a las aplicaciones severamente restringidas. ¿O que el usuario no pueda acceder a la red en absoluto hasta que ella sigue los pasos apropiados para hacer que el dispositivo compatible.

Con el fin de discriminar entre dispositivos con diferentes niveles de postura de seguridad, es crucial para validar la máquina de punto final antes de permitir al usuario conectar a la red en un entorno de acceso remoto.

Tenga en cuenta que en el momento de escribir esto, muy pocos productos VPN ofrecen una solución a los retos descritos en esta sección, pero se prevé que los vendedores adicionales intentarán resolver estos desafíos para sus clientes en el futuro próximo.

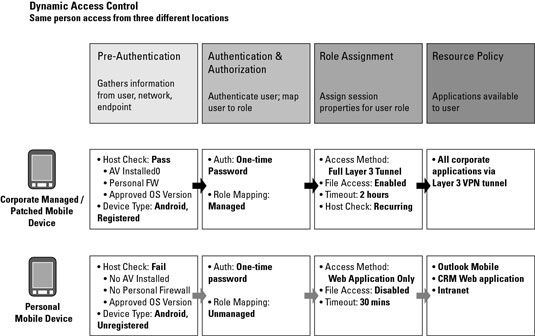

A continuación se muestra una ilustración de aa escenario típico donde se aplican controles de acceso basados en el dispositivo y la postura de seguridad del dispositivo. En este caso, la política de VPN SSL dicta que un diferente nivel de acceso se concede al usuario final en función de si el equipo del usuario se encuentra en cumplimiento de la política, como se detalla en la siguiente lista:

Gestionados Organización o parcheado dispositivo móvil: En este caso, el usuario está intentando acceder a la red desde un dispositivo Android OS que está registrado y ha sido proporcionado por la organización. Antivirus y software de firewall personal está instalado en el dispositivo, y la organización se pueden borrar de forma remota y realizar un seguimiento del dispositivo en caso de ser perdido o robado.

Basándose en esta información del dispositivo, y en la autenticación del usuario con una contraseña de una sola vez, el papel gestionados se aplica para esta sesión particular. Debido a que el usuario se acerca a lo que parece ser un dispositivo gestionado que cumpla con todos los requisitos de seguridad, se concede al usuario, acceso de Capa 3 de red completa. Junto con que el acceso viene la capacidad de llegar a todas las aplicaciones.

Dispositivo móvil personal: En este ejemplo, el usuario está intentando acceder a la red desde un dispositivo Android OS, pero esta vez, es propio dispositivo personal del usuario que ella trajo de casa. En este caso, ningún software de seguridad de punto final se instala, y el dispositivo no se ha registrado, por lo que la organización no tiene la capacidad de borrar de forma remota el dispositivo o la pista que en caso de pérdida o robo.

Con base en esta información del dispositivo, y la autenticación del usuario, el papel no administrado se aplica para esta sesión en particular. En este caso, el usuario tiene acceso a muchas menos aplicaciones y recursos de los que tenía cuando se accede a la red desde el dispositivo corporativo administrado.

Aquí, ella sólo puede acceder a un selecto grupo de aplicaciones basadas en la web, no tiene posibilidad de acceder a recursos compartidos de archivos corporativos, y sólo se emplea un tiempo de espera de inactividad de la red muy corto para ayudar a proteger contra pérdida o robo debido a que el administrador de TI no puede proporcionar éstos protecciones en este dispositivo en particular.