Las políticas de la empresa para la protección física de dispositivos móviles

Las políticas de protección del dispositivo móvil física y la seguridad son de sentido común, sobre todo - y sí, lo raro es que? Sin embargo, estos conceptos pena repetir porque sus usuarios tomar mucho de esto por sentado, y por la que el hacer y no hacer discos a casa el punto.

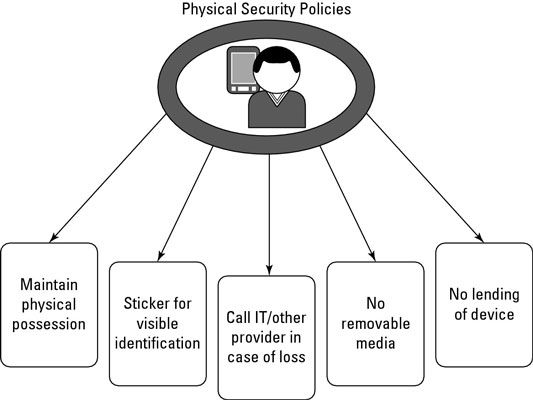

Aquí los principios clave de la seguridad del dispositivo físico que le transmita a los usuarios de dispositivos móviles de su empresa:

Políticas de seguridad física.

Asegúrese de que su dispositivo está dentro de su control en todo momento.

Asegúrese de que el uso de medios extraíbles se evita por completo y, si eso no es posible, asegúrese de que los datos sobre los medios de comunicación está encriptada.

Abstenerse de prestar su dispositivo a terceros.

Utilice una pegatina (que es de baja tecnología, pero funciona) que contiene su nombre e información de contacto y pegarlo en su dispositivo para que en el caso de que el dispositivo se pierde, hay una oportunidad para un buen samaritano en contacto con usted.

Crear estas pegatinas de antemano y los dan a sus usuarios durante el proceso de formación.

En el caso de robo de su dispositivo, póngase en contacto de inmediato la parte correspondiente. Si se trata de un dispositivo de emitida corporativa, TI puede iniciar la recuperación a distancia y las operaciones de recuperación.

Si es su dispositivo personal y tiene servicios de recuperación a distancia de su proveedor o fabricante del dispositivo, siga este procedimiento de forma inmediata. En el caso de que usted no tiene ningún tipo de mecanismos de recuperación, póngase en contacto con su proveedor de servicios para que por lo menos se puede inmovilizar el uso del dispositivo en sí.

Recuperación remota y las operaciones de recuperación son funciones esenciales proporcionados por la mayoría de los fabricantes de dispositivos móviles y proveedores de sistemas operativos, así como terceros. Bajo la categoría de administración de dispositivos móviles, recuperación remota implica localizar el dispositivo, iniciando eliminación remota de las operaciones, y bloquear el dispositivo. Operaciones correctivas implicar la localización de un dispositivo sustituto, restaurar el dispositivo original en la sustitución, y la emisión de la sustitución para el usuario.

Sobre el autor

Empresa de seguridad de dispositivos móviles: en el dispositivo cortafuegos

Empresa de seguridad de dispositivos móviles: en el dispositivo cortafuegos Un firewall basada en dispositivo es una forma de protección de seguridad que resida físicamente en el dispositivo móvil de la empresa, en lugar de la protección basada en la nube o la protección organizada. Expreso propósito de un firewall…

Empresa de seguridad del dispositivo móvil: pérdida de dispositivo personal o robo de las precauciones

Empresa de seguridad del dispositivo móvil: pérdida de dispositivo personal o robo de las precauciones Si su política de TI permite a los dispositivos móviles personales para acceder a los recursos de red, prevención de la pérdida o robo y remediación de los daños es probable que sea parte de sus responsabilidades. Estas son algunas de las…

Empresa de perfiles de dispositivos móviles y la aplicación de políticas

Empresa de perfiles de dispositivos móviles y la aplicación de políticas Los tipos de políticas de seguridad de punto final de dispositivos móviles más utilizados y más fácil de configurar son los que verifican la presencia y el estado de las aplicaciones de seguridad de punto final de terceros. Estos tipos de…

Gestión de la empresa de dispositivos móviles: el monitoreo

Gestión de la empresa de dispositivos móviles: el monitoreo Gestión de la empresa de dispositivos móviles incluye la vigilancia continua para asegurar que el dispositivo móvil está en conformidad con las políticas de la empresa en todo momento. Esto es diferente de control de la aplicación y el…

Empresa de seguridad de dispositivos móviles: ventanas personales protección del dispositivo

Empresa de seguridad de dispositivos móviles: ventanas personales protección del dispositivo Como administrador de la movilidad para la gestión de un entorno empresarial, desea aplicar ciertas políticas para todos los dispositivos personales que se utilizan en el trabajo, sobre todo si su política de TI permite a los dispositivos…

Empresa de seguridad del dispositivo móvil: peligros spyware

Empresa de seguridad del dispositivo móvil: peligros spyware El spyware en el dispositivo móvil de la empresa no sólo consume recursos de ancho de banda y de computación, pero expone a la empresa a cuestiones de responsabilidad, los riesgos de seguridad y los límites de la productividad. Pero, ¿cómo…

Empresa de seguridad de dispositivos móviles: Symbian personal protección del dispositivo

Empresa de seguridad de dispositivos móviles: Symbian personal protección del dispositivo Como administrador de la movilidad para la gestión de un entorno empresarial, desea aplicar ciertas políticas para todos los dispositivos personales que se utilizan en el trabajo, incluyendo los dispositivos Symbian. Los dispositivos que ejecutan…

Requisitos del vpn de dispositivos móviles para empresas

Requisitos del vpn de dispositivos móviles para empresas Red privada virtual (VPN) se refiere a la conectividad segura entre un dispositivo móvil y un gateway VPN o servidor instalado dentro de la red corporativa. Cuando se establece un túnel VPN entre un dispositivo y el gateway VPN, se cifra toda la…

Componentes de seguridad de dispositivos móviles de la empresa: antivirus

Componentes de seguridad de dispositivos móviles de la empresa: antivirus Antivirus es un componente de seguridad esencial de la seguridad del dispositivo móvil que es un software realmente se ejecuta en el dispositivo de punto final. La tecnología ha estado disponible durante décadas, y muchos de sus usuarios nunca…

Políticas de seguridad de la empresa para la copia de seguridad y restaurar el dispositivo móvil

Políticas de seguridad de la empresa para la copia de seguridad y restaurar el dispositivo móvil El almacenamiento de datos de la empresa y la propiedad intelectual en los dispositivos móviles hace que la capacidad de copia de seguridad y restaurar rápidamente los dispositivos a un estado operativo de suma importancia. Tanto las tareas…

La pérdida y el robo de la protección de los dispositivos móviles de la empresa

La pérdida y el robo de la protección de los dispositivos móviles de la empresa La defensa de seguridad más fundamental contra la pérdida o robo de dispositivos móviles es el aire más (OTA) incapacitante. Con los dispositivos de la empresa amigable como el BlackBerry, esto es muy fácil, pero con la mayoría de los…

Dispositivo móvil actualización política de seguridad

Dispositivo móvil actualización política de seguridad Para mantenerse al día con el actual entorno de seguridad de dispositivos móviles, es necesario actualizar las políticas de movilidad de su empresa, así como pensar en el apoyo a más de una plataforma de dispositivo. Estas son algunas de las…