La pérdida y el robo de la protección de los dispositivos móviles de la empresa

La defensa de seguridad más fundamental contra la pérdida o robo de dispositivos móviles es el aire más (OTA) incapacitante. Con los dispositivos de la empresa amigable como el BlackBerry, esto es muy fácil, pero con la mayoría de los dispositivos móviles, como el iPhone, iPod, iPad, los dispositivos basados en Android, y otros, esta es una propuesta más difícil.

Conteúdo

Afortunadamente, la protección de la pérdida y el robo es una zona de rápida evolución, y todos los principales proveedores de seguridad del dispositivo están desplegando diversas soluciones de dispositivos invalidantes OTA para atender a esta necesidad de seguridad. Sus soluciones antirrobo se pueden clasificar en estas tres amplias categorías:

Las técnicas de encriptación y autenticación

Técnicas de inmovilización, incluyendo la ofuscación de datos activa después de la pérdida del dispositivo

Técnicas de recuperación para localizar el dispositivo móvil

Las siguientes secciones cubren cada una de estas categorías con mayor detalle.

Las técnicas de encriptación y autenticación

Como su nombre indica, esta técnica ofusca los datos críticos en el propio dispositivo utilizando tecnologías de encriptación. Memoria ampliable en los dispositivos, incluido el almacenamiento extraíble, hace que la pérdida del dispositivo bastante peligroso. Uno de los mecanismos que pueden mitigar este es la encriptación de los datos sobre estas tarjetas de memoria. Del mismo modo, para la memoria a bordo, así, el uso de técnicas de autenticación fuerte debería ser obligatoria.

Sus usuarios probablemente se resisten a las técnicas de autenticación multinivel complicadas cuando intenta imponer esta en ellos y, lo peor, siempre se tratará de subvertir este. Nunca se puede evitar por completo este, así que su mejor defensa es la educación, educación, educación.

Técnicas de inmovilización

Estas son las dos técnicas de inmovilización más comunes:

Bloqueo remoto: Esta técnica consiste en un mensaje de over-the-air matanza que se emite por la empresa en el dispositivo, que esencialmente hará que el dispositivo sin vida.

Limpieza remota abajo: Esta técnica consiste en aniquilar los datos del dispositivo crítico - contactos, archivos locales, e-mails, SMS, y la tarjeta de memoria.

Las técnicas de recuperación

Estas son las técnicas de recuperación más comunes:

Mobile Device Locator: La mayoría de los dispositivos de hoy en día tienen un chip GPS integrado. El uso de software de localización, la capacidad de localizar el dispositivo móvil cada vez es más práctico.

Espionaje SIM: Una de las primeras cosas que un equipo robado está sujeto a está intercambiando la SIM. Esto proporciona un punto de inserción de usar una técnica llamada Espionaje SIM, que subrepticiamente envía el número de teléfono de la más nueva de SIM al usuario original, y esta pieza clave de los datos se puede utilizar para localizar al usuario con la ayuda de la compañía.

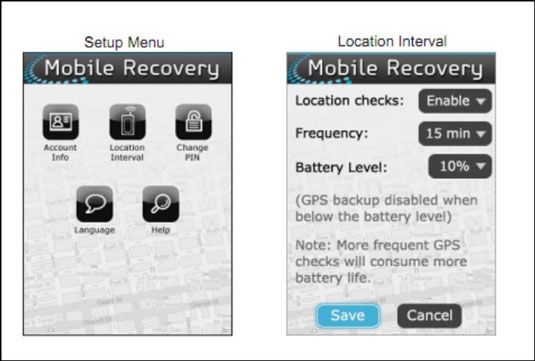

Los transportistas están recibiendo en el acto, así proporcionar protección contra la pérdida y el robo. Por ejemplo, Verizon Wireless ofrece ahora a sus clientes la aplicación Recuperación móvil.

Si es posible entablar acuerdos con los principales operadores que dan servicio a sus lugares, puede ser capaz de proporcionar servicios de recuperación de portadora gestionados.