Cómo minimizar los riesgos de seguridad web para evitar ser hackeado

Mantener sus aplicaciones web seguro requiere una vigilancia constante en sus esfuerzos de hacking ético y por parte de los desarrolladores web y proveedores. Manténgase al día con las últimas hacks, herramientas de prueba, y las técnicas y deje que sus desarrolladores y vendedores saben que la seguridad debe ser una prioridad para su organización.

Usted puede ganar con manos directos prueba la experiencia y la piratería de aplicaciones web mediante el uso de los siguientes recursos:

OWASP WebGoat Proyecto

Hacme Herramientas de Foundstone

Práctica de seguridad por oscuridad

Las siguientes formas de seguridad por oscuridad - ocultando algo a la vista obvio utilizando métodos triviales - puede ayudar a prevenir ataques automatizados de gusanos o scripts que están codificadas para atacar tipos de secuencias de comandos específicos o puertos HTTP por defecto:

Para proteger las aplicaciones web y bases de datos relacionadas, utilizar diferentes máquinas para ejecutar cada servidor web, la aplicación y el servidor de base de datos.

Los sistemas operativos en estas máquinas individuales deben hacerse la prueba de vulnerabilidades de seguridad y se endurecieron en base a las mejores prácticas.

Utilice las funciones de seguridad del servidor web integradas para manejar los controles de acceso y el aislamiento de procesos, tales como la función de aplicación de aislamiento en IIS. Esta práctica ayuda a garantizar que si es atacado de una aplicación web, no pondrá necesariamente otras aplicaciones que se ejecutan en el mismo servidor en riesgo.

Use una herramienta para ocultar la identidad de su servidor web - esencialmente anonimizar tu servidor. Un ejemplo es ServerMask del Puerto 80 Software.

Si usted está preocupado acerca de ataques específicos de la plataforma están llevando a cabo en contra de su aplicación web, puede engañar al atacante en el pensamiento de que el servidor web o el sistema operativo es algo completamente diferente. Aquí están algunos ejemplos:

Si está ejecutando un servidor y las aplicaciones de Microsoft IIS, es posible cambiar el nombre de todas las secuencias de comandos ASP para tener una .cgi extensión.

Si está ejecutando un servidor web Linux, utilice un programa como Personalidad IP para cambiar la huella digital del sistema operativo para que el sistema parece que se está ejecutando otra cosa.

Cambie su aplicación web para ejecutarse en un puerto no estándar. Cambio del puerto HTTP predeterminado 80 o HTTPS puerto 443 en un número alto puerto, como 8877, y, si es posible, establezca el servidor se ejecute como un usuario sin privilegios - es decir, algo que no sea el sistema, administrador, root, y así en.

Nunca nunca confiar en la oscuridad solo- no es infalible. Un atacante dedicado podría determinar que el sistema no es lo que dice ser. Sin embargo, incluso con las personas negativas, puede ser mejor que nada.

Ponga cortafuegos

Considere el uso de controles adicionales para proteger sus sistemas web, incluyendo los siguientes:

Un servidor de seguridad basado en la red o IPS que puede detectar y bloquear ataques contra aplicaciones web. Esto incluye firewalls comerciales y de próxima generación IPS disponibles de compañías como SonicWall, Check Point y Sourcefire.

A IPS de aplicaciones web basadas en host, tales como SecureIIS o ServerDefender.

Estos programas pueden detectar aplicaciones web y ciertos ataques de bases de datos en tiempo real y cortarlos antes de que tengan la oportunidad de hacer ningún daño.

Analizar código fuente

El desarrollo de software es donde comienzan los agujeros de seguridad y debería terminar, pero rara vez lo hacen. Si usted se siente confiado en sus esfuerzos de hacking ético a este punto, puede cavar más profundo para encontrar fallos de seguridad en el código fuente - cosas que nunca podrían ser descubiertos por los escáneres tradicionales y técnicas de hacking, sino que son problemas, no obstante. ¡No temas!

En realidad es mucho más simple de lo que parece. No, usted no tendrá que pasar por el código línea por línea para ver lo que está sucediendo. Usted incluso no necesita experiencia en desarrollo (aunque sí ayuda).

Para ello, puede utilizar una herramienta de análisis de código fuente estática, como los ofrecidos por Veracode y Checkmarx. CxSuite de Checkmarx (más específicamente CxDeveloper) es una herramienta independiente que es un precio razonable y muy completo en sus pruebas de aplicaciones web y aplicaciones móviles.

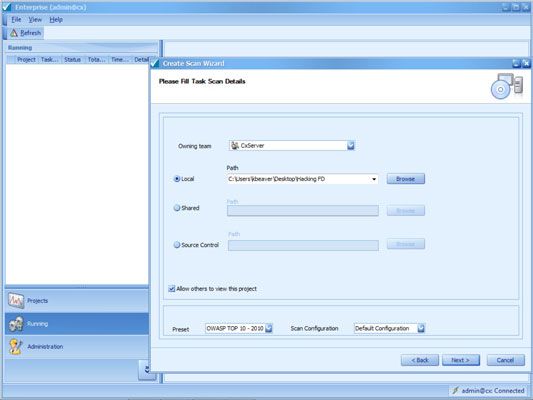

Con CxDeveloper, sólo tiene que cargar el Enterprise Client, inicie sesión en la aplicación (las credenciales predeterminadas son admin @ cx / admin), Ejecute el asistente Crear Escanear a apuntar al código fuente y seleccione la directiva de análisis, haga clic en Siguiente, haga clic en Ejecutar, y ya está en marcha.

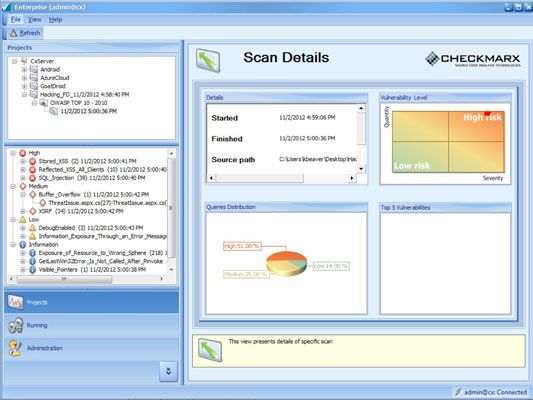

Cuando el análisis se completa, puede revisar los resultados y las soluciones recomendadas.

CxDeveloper es más o menos todo lo que necesita para analizar e informar sobre vulnerabilidades en su C #, Java y código fuente móvil agrupados en un paquete sencillo. Checkmarx, como Veracode, también ofrece un servicio de análisis de código fuente basado en la nube. Si usted puede conseguir más de los obstáculos asociados con la posibilidad de subir tu código fuente a un tercero, estos pueden ofrecer una opción más eficiente y sobre todo de manos libres para el análisis de código fuente.

Análisis de código fuente a menudo descubrir diferentes defectos que las pruebas de seguridad web tradicional. Si desea que el nivel más amplio de pruebas, hacer las dos cosas. El nivel extra de los controles ofrecidos por análisis de la fuente está volviendo más y más importante con aplicaciones móviles. Estas aplicaciones son a menudo lleno de agujeros de seguridad que muchos desarrolladores de software más recientes no aprendieron en el colegio.

La línea de fondo con seguridad en la web es que si usted puede mostrar a sus desarrolladores y analistas de control de calidad que la seguridad comienza con ellos, que realmente puede hacer una diferencia en la seguridad general de información de su organización.