Los hacks sus sistemas enfrentan

Una cosa es saber en general, que sus sistemas est├Īn bajo el fuego de los piratas inform├Īticos de todo el mundo y los usuarios maliciosos...

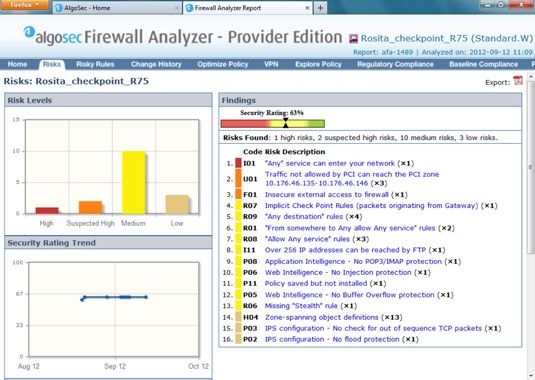

Reglas de firewall de prueba para evitar cortes de red

Como parte de su hacking ├®tico, usted puede probar sus reglas de firewall para asegurarse de que est├Īn trabajando como se supone que...

Diez errores mortales que deben evitarse cuando hackear tu negocio

Varios errores mortales pueden causar estragos en sus resultados de hacking ├®tico e incluso su carrera. No sea v├Łctima! Estos son algunos...

Diez razones de hacking es la mejor manera de garantizar la seguridad de la empresa

Hacking ├®tico no es s├│lo por diversi├│n o espect├Īculo. Por numerosas razones de negocios, hacking ├®tico es la ├║nica forma efectiva...

Diez maneras de conseguir management buy-in superior para hackear tu negocio

Existen docenas de pasos clave para obtener el buy-in y el patrocinio que se necesita para apoyar sus esfuerzos de hacking ├®tico. Puede...

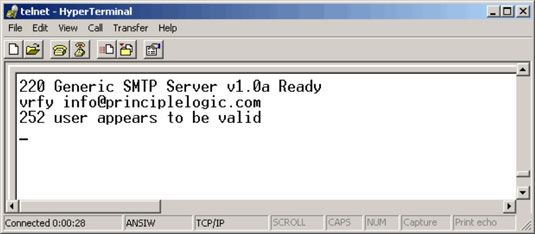

Hacks SMTP y c├│mo protegerse contra ellos

Algunos hacks explotar debilidades en el Simple Mail Transfer Protocol (SMTP). Este protocolo de comunicaci├│n por correo electr├│nico se...

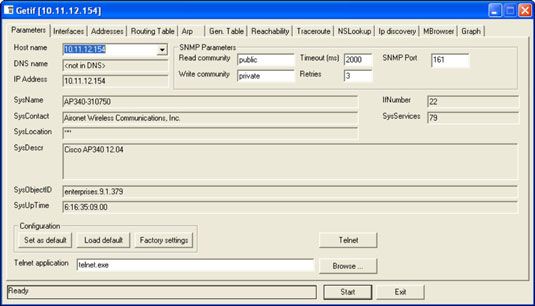

Snmp Scan para evitar un corte de la red

Simple Network Management Protocol (SNMP) est├Ī integrado en casi todos los dispositivos de la red y puede ser una fuente de hacking....

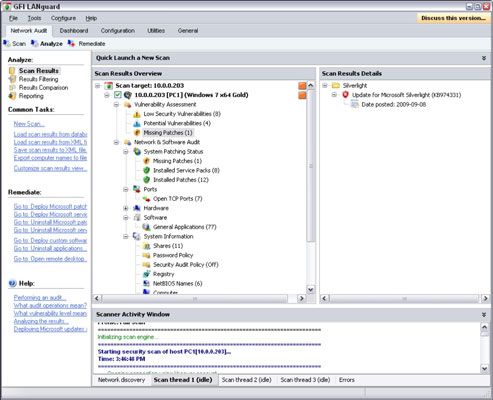

Analiza sistemas para detectar y protegerse contra las vulnerabilidades de Windows

Al evaluar las vulnerabilidades de Windows, inicie mediante el escaneo de los equipos para ver lo que los hackers pueden ver. A partir de...

Construcci├│n de infraestructura segura para evitar hacks

Puertas, ventanas y paredes son componentes cr├Łticos de un edificio y se pueden utilizar en contra de usted por un hacker. Considere...

Escritorios seguros y salas de ordenadores para evitar hacks

Despu├®s de los hackers obtengan acceso f├Łsico a un edificio, se ven por la habitaci├│n del ordenador y otros dispositivos inform├Īticos y...

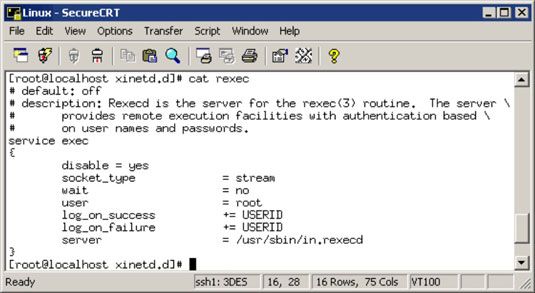

Asegure los .rhosts y archivos hosts.equiv para evitar hacks linux

Linux - y todos los sabores de UNIX - son los sistemas operativos basados ŌĆŗŌĆŗen archivos. Asegurar los .rhosts y archivos host.equiv le...

Servicios p├║blicos seguros para evitar hacks

Debe tener en cuenta la construcci├│n de centros de datos y los servicios p├║blicos, tales como electricidad, agua, generadores, y la...

Ejecutar exploraciones autenticados para evitar cortes en los sistemas de ventanas

Otra prueba de que puede ejecutar para proteger sus sistemas Windows desde hacks es un " autenticado " escanear - esencialmente buscando...

Impedir la pirater├Ła con medidas de descifrado de contrase├▒as

Tomando algunas medidas generales puede evitar la pirater├Ła de sus contrase├▒as importantes. Una contrase├▒a para un sistema generalmente...

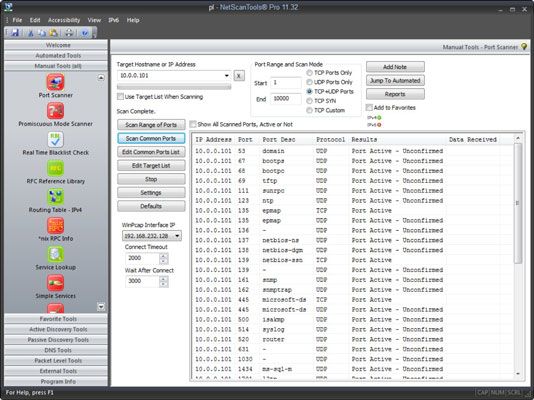

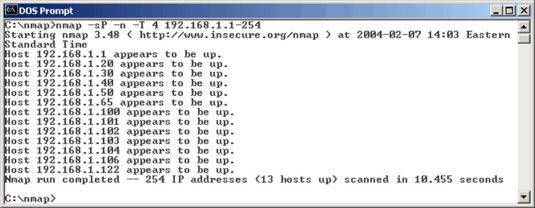

Impedir la pirater├Ła de la red con los esc├Īneres de puertos

Un esc├Īner de puertos impide hacks mostr├Īndole qu├® es qu├® en su red mediante el escaneo de la red para ver lo que est├Ī vivo y...

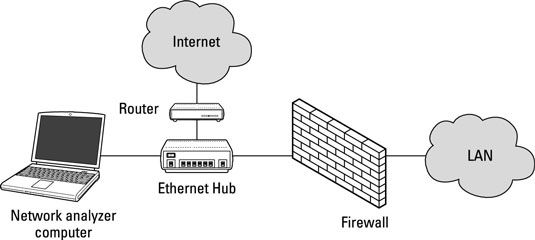

Prevenir hacks con analizadores de red

LA analizador de redes es una herramienta que le permite buscar en una red y evitar los cortes mediante el an├Īlisis de los datos que van a...

Ataques sesi├│n nula y c├│mo evitarlos

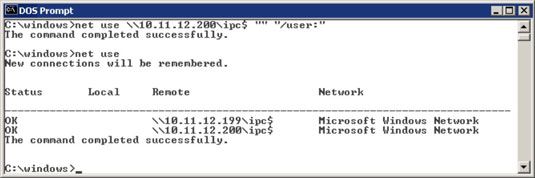

Una vulnerabilidad conocida dentro de Windows puede asignar una conexi├│n an├│nima (o nula sesi├│n) En un recurso compartido oculto llamado...

Supervise el uso malicioso para evitar hacks

Monitoreo de eventos relacionados con la seguridad es esencial para los esfuerzos de seguridad en curso para disuadir la pirater├Ła. Esto...